SQL注入

就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。比如先前的很多影视网站泄露VIP会员密码大多就是通过WEB表单递交查询字符暴出的,这类表单特别容易受到SQL注入式攻击。

怎么理解sql注入呢?让我看下面的代码:

Scanner reader = new Scanner(System.in);

System.out.println("请输入用户名:");

String userName = reader.nextLine();

System.out.println("请输入密码:");

String userPassword = reader.nextLine();

Statement ps = conn.createStatement();

String sql = "select username,password from users where username='"+userName+"'and password='"+userPassword+"';";

//PreparedStatement ps = conn.prepareStatement("select username,password from users where username='"+userName+"'and password='"+userPassword+"';");

ResultSet rs = ps.executeQuery(sql);

if(rs.next()){

System.out.println("登陆成功!");

}else{

System.out.println("登陆失败!");

}

rs.close();

ps.close();

conn.close();

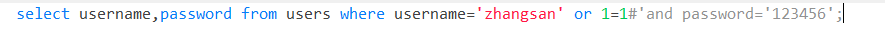

执行上面的代码块,得到结果:

正常情况下的输入是没有任何问题的,但是如果换一种输入方式结果就不同了

我的数据库的用户名列里并没有“ zhangsan’ or 1=1# ”这个字段,但是照样是可以成功登录的,为什么呢?

换成sql语句就很清晰了。

这里的#号将后面的sql语句全部注释掉了,同时用 or 1=1 永远都是true,被恶意sql注入后的语句会查询该表的所有数据。

理解了什么是sql注入以后,让我们来学习一下解决办法

PreparedStatement

该PreparedStatement的接口扩展了Statement接口,它为您提供了一个通用的Statement对象有两个优点附加功能。

作用:1预编译,效率高

2 安全,避免SQL注入

此语句使您可以动态地提供参数。

下面展示优化后的代码:

Scanner reader = new Scanner(System.in);

System.out.println("请输入用户名:");

String userName = reader.nextLine();

System.out.println("请输入密码:");

String userPassword = reader.nextLine();

//Statement ps = conn.createStatement();

//String sql = "select username,password from users where username='"+userName+"'and password='"+userPassword+"';";

PreparedStatement ps = conn.prepareStatement("select username,password from users where username=? and password=? ;");

ps.setString(1,userName);

ps.setString(2,userPassword);

ResultSet rs = ps.executeQuery();

if(rs.next()){

System.out.println("登陆成功!");

}else{

System.out.println("登陆失败!");

}

rs.close();

ps.close();

conn.close();

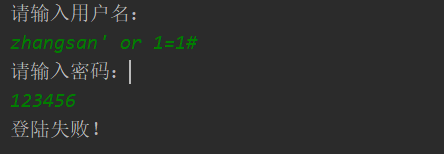

结果如下:

同样的输入方式,现在却登陆失败了。

原理是采用了预编译的方法,先将SQL语句中可被客户端控制的参数集进行编译,生成对应的临时变量集,再使用对应的设置方法,为临时变量集里面的元素进行赋值,赋值函数setString(),会对传入的参数进行强制类型检查和安全检查,所以就避免了SQL注入的产生。

JDBC中的所有参数都由**?**符号,这被称为参数标记。在执行SQL语句之前,必须为每个参数提供值。

所述的setXXX()方法将值绑定到所述参数,其中XXX代表要绑定到输入参数的值的Java数据类型。如果忘记提供值,将收到一个SQLException。

每个参数标记由其顺序位置引用。第一个标记表示位置1,下一个位置2等等。该方法与Java数组索引不同,Java是从0开始。

关闭PreparedStatement对象

就像关闭Statement对象一样,由于同样的原因,还应该关闭PreparedStatement对象。

一个简单的调用close()方法将执行该作业。如果先关闭Connection对象,它也会关闭PreparedStatement对象。但是,应始终显式关闭PreparedStatement对象,以确保正确清理。

ps.close();

157

157

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?