3.1 WireShark简介和抓包原理及过程

3.1.1 WireShark简介

WireShark是一个网络封包分析软件,网络封包分析软件的功能是提取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

3.1.2 WireShark快速分析数据包技巧

-

确定WS的物理位置,如果没有一个正确的位置,启动WS会花费很长是时间捕捉与自己无关的信息

-

选择捕获接口,一般都是选择连接到internet的网络接口

-

使用捕获过滤器,可以避免产生过大的捕获数据,这样用户在分析数据时不会被其他干扰。

-

使用显示过滤器

-

使用着色规则

-

构建图标,可以明显的看见网络中数据的变化情况。

-

重组数据,可以重组一个会话中,不同数据包的信息,或者是重组一个完整的图片或者文件。

3.2 WireShark抓包及快速定位数据包技巧

3.2.1 常见协议包

ARP ICMP TCP UDP DNS HTTP

3.2.2 混杂模式介绍

-

混杂模式就是接收所有经过网卡的数据包,包括不是发给本机的包,即不验证MAC地址。普通模式下网卡只接收发给本机的包,传递给上层程序,多在网络监听工具上使用。

-

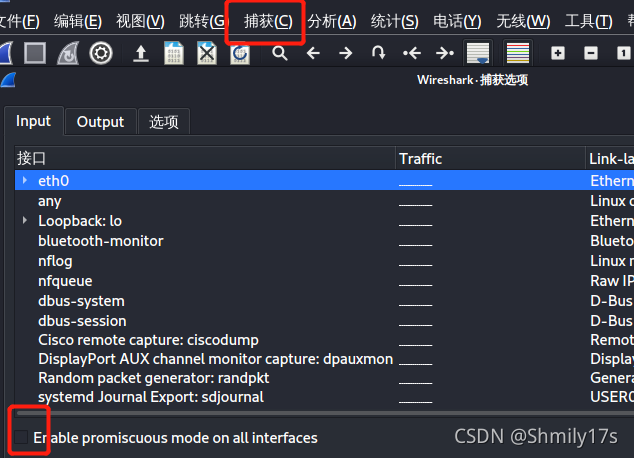

关闭和开启混杂模式(第一次使用WK是混杂模式)

点击捕获-把下面的勾关掉,就是关闭混杂模式

3.2.3 过滤器的使用

<

本文详细介绍了WireShark网络封包分析软件,包括其功能、快速定位数据包技巧,展示了如何利用它抓取和分析ARP、ICMP、TCP、UDP等协议的数据包,以及在解决服务器被黑问题中的应用。涉及混杂模式、过滤器使用和实例演示。

本文详细介绍了WireShark网络封包分析软件,包括其功能、快速定位数据包技巧,展示了如何利用它抓取和分析ARP、ICMP、TCP、UDP等协议的数据包,以及在解决服务器被黑问题中的应用。涉及混杂模式、过滤器使用和实例演示。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4295

4295

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?