http的AAA穿越认证配置实例

本篇继续讲ASA防火墙,续上篇的telnet穿越认证,本篇基本上配置无所区别,大抵上一致,但是本篇使用XP系统模拟客户端更为形象具体,也进行一定的配置修改,感兴趣的请往下看。

实例配置

需求:

为内部(XP:192.168.150.200)到外部(R2:192.168.184.100)的 HTTP 流量配置穿越认证。

认证服务器为 dmz 区域的 ACS。使用 radius 协议。

修改穿越认证提示。

网络基本配置:省略(理论上实现全网通信,不考虑防火墙情况下,即路由之间需配置好。)

ASA 配置:

ASA(config)# aaa-server cjc protocol radius //定义 AAA 使用协议 radius

ASA(config-aaa-server-group)# aaa-server cjc (dmz) host 192.168.106.150 //定义 ACS 服务

器位置

ASA(config-aaa-server-host)# key cisco //配置于 ACS 服务器的认证 KEY

access-list inside-http extended permit tcp 192.168.150.0 255.255.255.0 host 192.168.184.100 eq www

//配置 ACL 匹配需要认证内部到外部的认证流量。

ASA(config)# aaa authentication match inside-http insdie cjc //对从 inside 接口进入的流量

匹配 acl。并送往 AAA 组 lsj 认证。

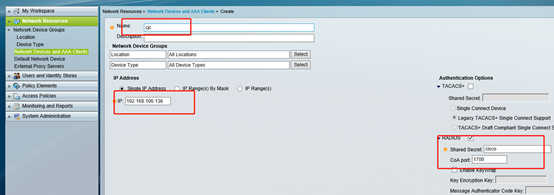

ACS 配置:

添加主机指向192.168.106.136(ASA),输入认证key:cisco

创建用户cjc,密码cheng。

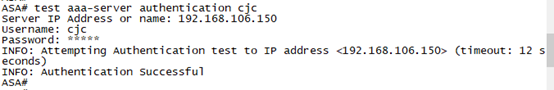

创建之后在ASA上test,看是否成功认证上。

Test aaa-server authentication cjc ,接着输入地址,用户名,密码,若出现successful,则说明认证成功。这里注意一下若无法成功,在配置无误的情况下,重启ASA。

添加用户密码

R1 配置:

R1(config)#ip http server //开启 HTTP 服务

R1(config)#ip http authentication local //开启 HTTP 服务认证使用本地数据库认证

R1(config)#username ccie privilege 15 password cisco //配置本地用户名密码

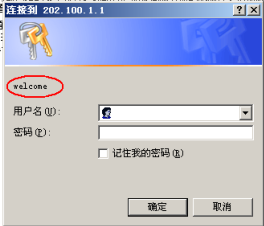

配置完成,来验证,在XP系统的浏览器上,输入R2地址192.168.184.100,出现下面画面,输入认证用户及密码,cjc,cheng.。

接着跳出新弹窗,输入R2的用户及密码。ccie ,cisco。

完成连接,登录成功。

可配置修改提示

修改提示:

ASA(config)# auth-prompt prompt welcome //用户登录时的提示。提示:welcome

ASA(config)# auth-prompt accept successful //用户认证通过的提示。提示: successful

ASA(config)# auth-prompt reject default//用户认证失败的提示。提示:default

最后

到达讲解结束,感谢观看。

1407

1407

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?