一、实验目的

学习wireshark软件使用,并进行信息泄露抓包分析实验

二、实验工具

Wireshark软件

三、实验内容

对至少3个网站的登录操作进行抓包分析

四、实验报告要求

A、对实验过程进行截图,并配合文字详述以上两个实验内容;

B、对实验报告中引用的互联网资料,需要以参考文献形式加以引用标注

五、实验过程

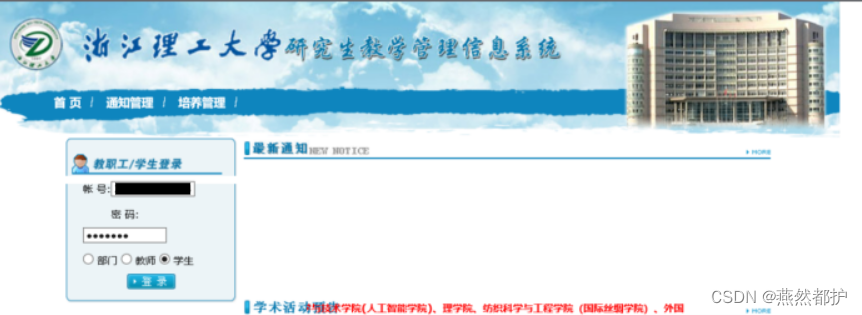

(1)网站1:http://yjspygl.zstu.edu.cn/

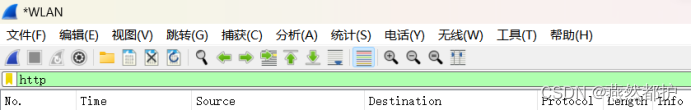

①抓包开始前,在过滤条件输入“http”,只捕获使用http协议传输的数据。

②在登录界面输入账号,然后开始抓包。

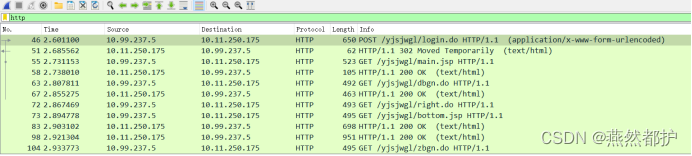

③点击登录,然后停止抓包,可以在wireshark看到抓包结果。网站上传表单数据时使用POST方式,即截图中第一条记录。

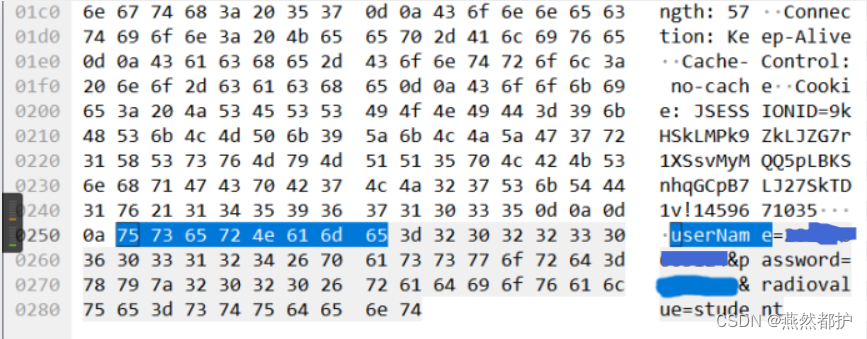

④双击POST记录,可以看到传输的数据里有userName和password的字段,与登录界面输入的账号和密码(此处隐去)相同。该网站的登录信息使用明文传输。

(2)网站2:https://www.yooc.me/login

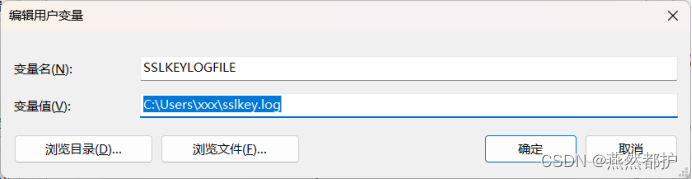

①HTTPS协议用SSL或TSL进行了加密,要对使用https的网站进行抓包,需要先进行一些配置。首先新建用户环境变量SSLKEYLOGFILE C:\Users\xxx\sslkey.log。此处sslkey.log文件需要先手动创建。

②配置 wireshark 的首选项,编辑-首选项- protocols - TLS,将(Pre)-Master-Secret log filename设为sslkey.log的路径。

③输入账号和密码,开始抓包,点击登录。

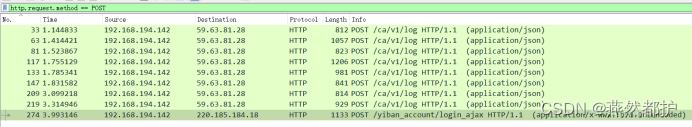

④结束抓包,过滤条件设为http.request.method == POST,仅查看POST请求。可以发现图中编号为274的数据包中,有关于登录的信息。

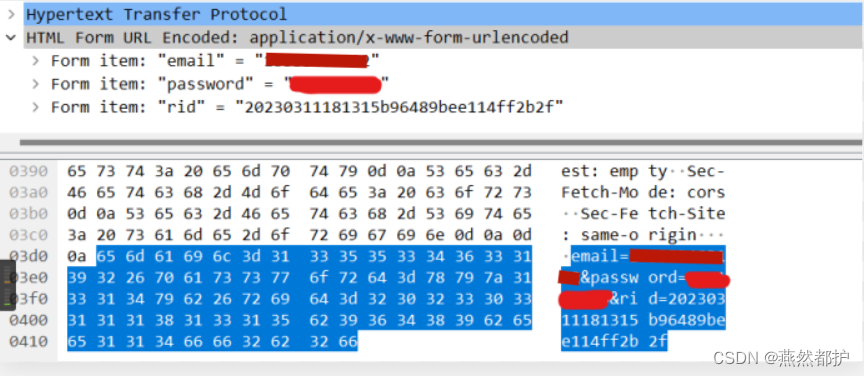

⑤查看274号数据包,在HTML Form URL Encoded: application/x-www-form-urlencoded的部分中,可以发现账号字段“email”和密码字段“password”,与登录界面输入的账号密码相同。

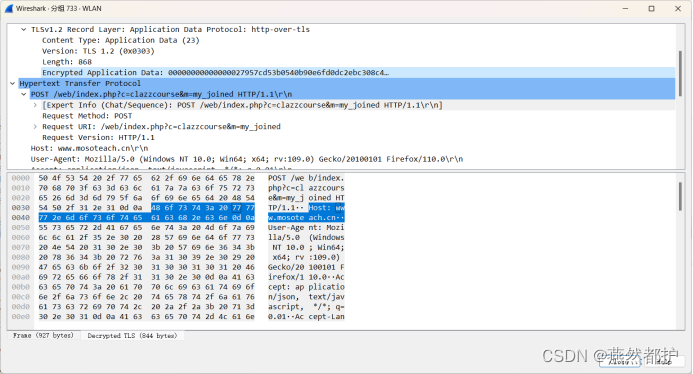

(3)网站3:https://www.mosoteach.cn/web/index.php

①该网站使用https协议。输入账号密码,开始抓包,点击登录。

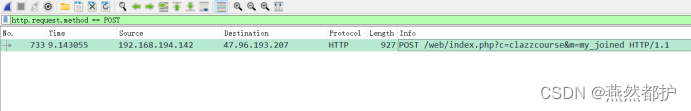

②结束抓包,过滤条件设为http.request.method == POST,只查看POST请求。

③查看上图中的数据包,发现使用了TLS加密,且没有发现账号密码相关的字段,因此判断该网站的登录信息使用密文传输。

3546

3546

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?