最近不少粉丝都在问关于怎么拿cnvd证书,之前也零散的分享过学员们的一些经验 今天带你们看看大佬是如何拿到cnvd原创漏洞证书的

一、前言

对于挖漏洞的人来说、证书和奖金是使他们挖洞的动力源泉。

本着混几本证书的目的,我踏上了挖漏洞的道路,这次就来讲述一下我拿到第一张cnvd原创漏洞证书的过程。

二、通用型漏洞

*首先最开始我是不了解事件型漏洞跟通用型漏洞的区别,当时我个人的理解为事件型漏洞为单例网站存在漏洞,通用型漏洞为同一建站厂商多个建站网站存在相同类型漏洞。

*其次提交cnvd漏洞平台好像需要10例案例,然后要复现其中的三例并且所述案例都属于同一建站厂商且存在相同类型的漏洞。

*想要获得证书还需要漏洞危害超过5.0分,即必须得是中危及以上。

现在这些都不是最难的,最难的是建站厂商的注册资本得过5000万以上,这三个条件缺一不可。

看到这里你可千万别被劝退了,还是有很多机会的哦

三、漏洞挖掘思路历程

本次挖掘的漏洞类型是信息泄露,其实就是网站的源码备份被攻击者下载下来,从而导致网站的数据泄露。

那么如何更加便捷的找到此类漏洞呢,还有这些源码备份的目录到底有哪些呢?

这里大家可以看看我的另外一篇文章,其中也有源码备份目录的字典:

下面我就讲讲详细细节吧。

详细细节

我就挑其中一个建站来讲述吧。

访问http://xxx/admin.zip,此url存在网站源码任意下载,该漏洞往往会导致服务器整站源代码或者部分页面的源代码被下载、利用。

源代码中所包含的各类敏感信息,如服务器数据库连接信息,服务器配置信息等会因此而泄露,造成巨大的损失。

被泄露的源代码还可能会被用于代码审计,进一步利用而对整个系统的安全埋下隐患。

这个时候我们可以将网站的备份信息下载下来利用,

然后查看厂商的信息,从而获取更多存在该漏洞的案例站点。

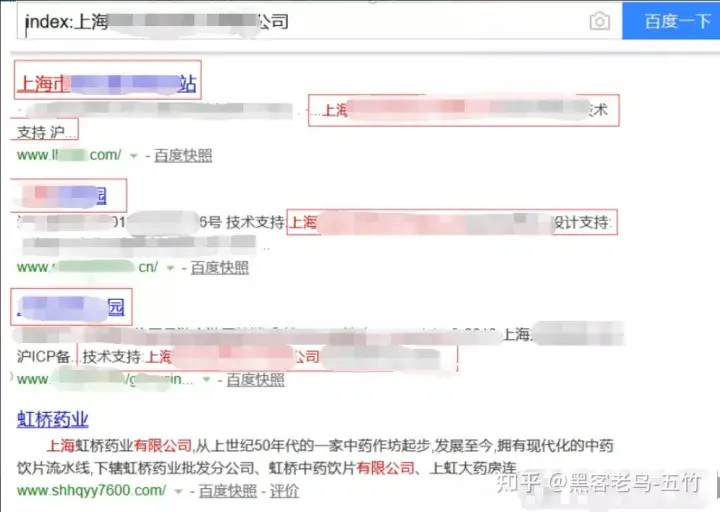

在网页中找到“技术支持:XXX公司”,

然后可以利用搜索引擎搜索、使用Google Hacking语法 index:技术支持:XXX公司;

也可以用空间搜索引擎搜索、例如fofa、ZoomEye等;

也可以比如用天眼查去查该厂商其它的备案号、也会存在相同的漏洞;

可以去该建站厂商的官网查看建站案例尝试是否有相同漏洞;

还可以去查查同ip的网站、说不定也有意外的惊喜等着你~

空间搜索引擎有自己的语法,像fofa搜建站就用app或者title。

像搜索通达信科建站系统案例:app="TDXK-通达OA",

搜索pbootcms建站系统案例:title="pbootcms"或者app="pbootcms"

Google Hacking语法:

建站案例:

用天眼查去查该厂商其它的备案号:

通过这些方法我找到了建站厂商建设的多家站点

我们就可以一个站点一个站点的去测试漏洞是否存在,

通用漏洞搜集相关的站点比较繁杂

不是所有相同建站站点都存在相同漏洞,这就很需要有耐心和细心了。

四、漏洞利用

源码备份还是有挺多可以利用的点,简单讲一下漏洞利用的思路。

就是网站的源码备份被攻击者下载下来,其中还泄露了数据库文件,用对应的数据查看器可以查看其中数据,找到管理员账号密码

然后再审计出网站后台,登陆进去看看能不能传马等操作。

流程大概是这么个流程,下面我就讲讲详细细节吧。

详细细节

我就挑我挖的几个建站系统中的其中两个比较好的来讲述吧。

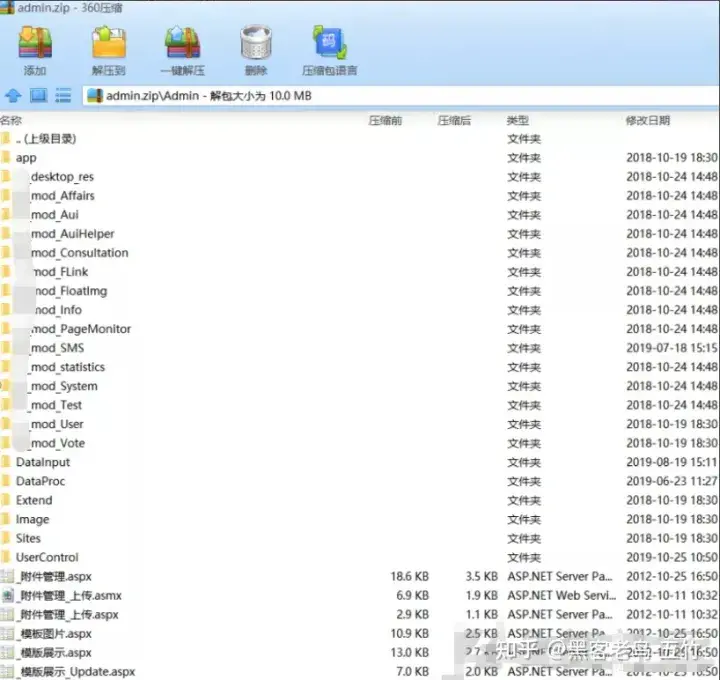

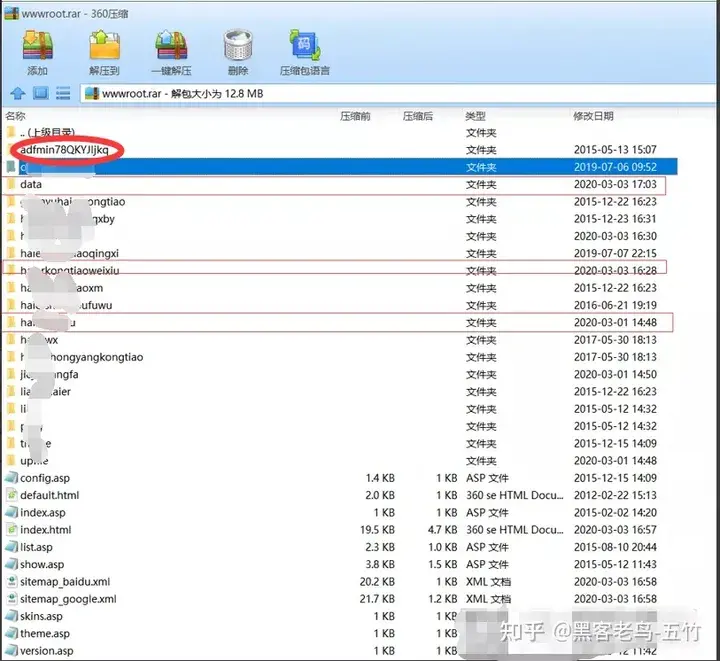

将网站备份文件admin.zip下载下来之后,我们可以去查看该压缩包的文件信息

在这里我们可以做一做代码审计,以及敏感文件的获取

网页的配置信息泄露、数据库的data信息泄露

审计敏感文件,发现数据库配置信息,数据库账号密码泄露User Id=xxx Password=xxx

如果没做host限制,攻击者可以尝试登录

管理员登录界面泄露http://www.xxx.com/xxx.html

可以看到该登录框不需要二次验证也没有错误限制的次数。

攻击者可以尝试暴力破解,但是因为我们有数据库信息在手,那咱就直接冲,登录成功~

这里还通过代码审计找到了后台目录下的界面,发现存在越权访问,可以在不登录管理员的情况下使用管理员权限。

效果如下

越权访问管理员界面—访问网页日志

管理员手机号和邮箱信息泄露,以及管理任务泄露,可以新增任务

攻击者可以以此来增加像服务器挖矿这类的任务,消耗服务器资源来获取利益。

下面介绍另外一个站点的详细细节:

访问http://xxx/wwwroot.rar,存在源码任意下载

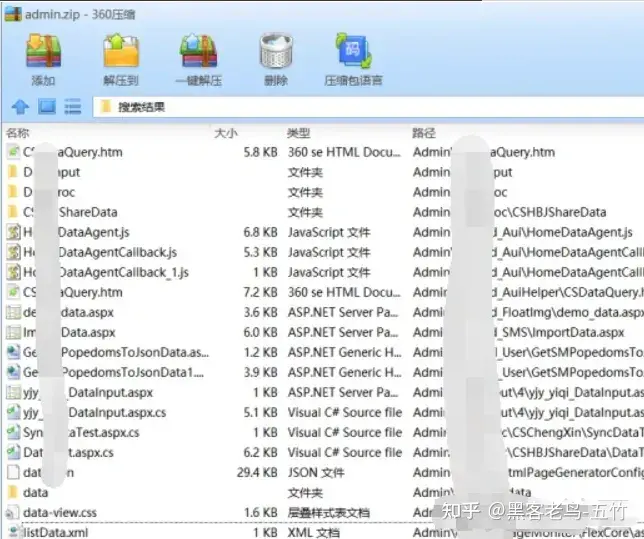

源码泄露(可作网页任意路径穿透,任意文件下载,代码审计等)、其中椭圆部分就是该网站的后台目录。

我们可以看出它的复杂化、这个即使是有再强大的字典一般也是跑不出来的,但是源码泄露导致后台登录界面泄露

代码审计(数据库信息和网站信息)

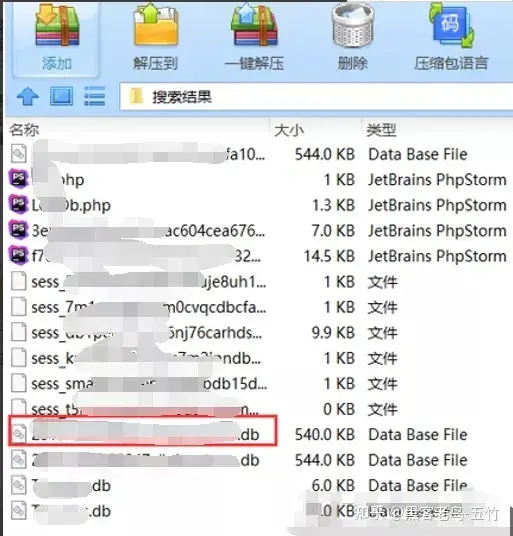

数据库泄露

搜索db,将这个db文件解压出来

我这里用“SQLiteSpy_1.9.8”数据查看器打开该db文件。

如果是sql后缀文件,那就是mysql数据库文件,就用Navicat打开;

如果是mdb后缀文件,那就是access数据库文件,就用破障access数据查看器打开。

其中网页管理员账号密码泄露,密码是用了md5算法,使用md5在线解密就跑出来了

根据代码审计找出管理员登录界面

http://xxx/adfmin78QKYJljkq/login.asp

上面也有提到,可以看出登录链接的复杂化,但是源码泄露导致后台登录界面泄露

最后也登录成功。然后进去可以看看有没有可用上传点,尝试传马等操作。

由于本人能力有限,对于网站源码的利用还不是很到位,在这里就分享一下这两个挖掘建站系统的案例

五、结尾

搜集10起相同案例的站点,然后整合成一份文档即可提交cnvd漏洞平台、然后就是等待漏洞审核归档了

原作者是先知上的低调求发展潜心学安全

地址:https://xz.aliyun.com/t/9569

最后

为了帮助大家更好的学习网络安全,小编给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂,所有资料共282G,朋友们如果有需要全套网络安全入门+进阶学习资源包,可以点击免费领取(如遇扫码问题,可以在评论区留言领取哦)~

😝有需要的小伙伴,可以点击下方链接免费领取或者V扫描下方二维码免费领取🆓

网络安全源码合集+工具包

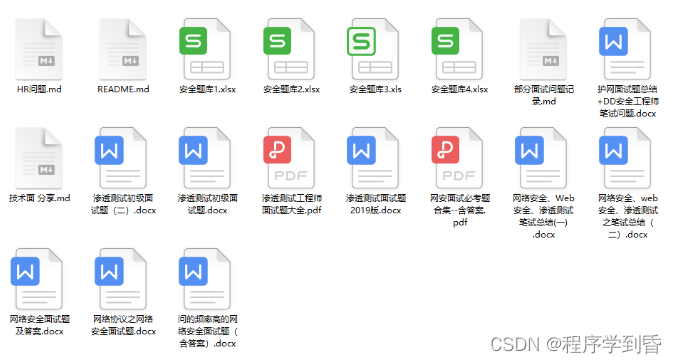

网络安全面试题

最后就是大家最关心的网络安全面试题板块

所有资料共282G,朋友们如果有需要全套网络安全入门+进阶学习资源包!

视频配套资料&国内外网安书籍、文档

😝有需要的小伙伴,可以点击下方链接免费领取或者V扫描下方二维码免费领取🆓

581

581

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?