最近公司的机房需要进行二级等保的复评,其中涉及到应用的漏洞扫描一项,使用的是wvs9.0进行web应用漏洞扫描,高危漏洞没有,中级漏洞扫出来不少,虽然二级等保不要求进行修复,但出于信息安全的原则也进行了一次全面的修复,其中涉及到一中Csrf漏洞,也在网上稍微学习了一下,多余的就不说了,我是使用了Owasp.CsrfGuard这个开源项目来对漏洞进行了修复,下面稍微展开说一下.

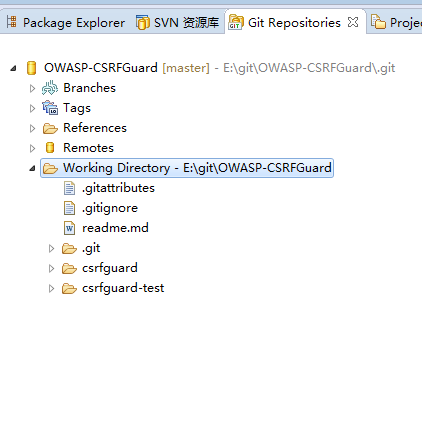

首先在eclipse中使用git把CsrfGuard项目引入到git repositories库中,跟svn差不多,来:https://github.com/aramrami/OWASP-CSRFGuard.git

然后eclipse中用maven把项目import进来. Import->Maven->Existing Maven Projects,选择刚才的git库本地路径.建议把csrfguard和csrfguard-test也引进来.

csrfguard-test作为demo项目来进行学习.然后结合

https://www.owasp.org/index.php/CSRFGuard_3_Configuration#Unprotected_Pages

里面提及的配置对自己的项目进行配置.

主要是配置web.xml和Owasp.CsrfGuard.overlay.properties文件

Owasp.CsrfGuard.properties文件可直接复制test项目中来进行使用.

web.xml主要配置csrfguard切入的方式,使用java和js两种方式,官方例子是两种也同时进行.

Owasp.CsrfGuard.overlay.properties文件中主要配置了一些文件路径的排除,比如图片,css,js等静态资源,否则会造成项目访问不正常的现象,还要根据实际进行测试,进一步调整配置文件,

org.owasp.csrfguard.JavascriptServlet.refererPattern = http://localhost:8082.*

非保护列表主要有三种写法,比如文件后缀(正则匹配)

org.owasp.csrfguard.unprotected.Css=*.css

org.owasp.csrfguard.unprotected.Js=*.js

org.owasp.csrfguard.unprotected.Jpg=*.jpg

org.owasp.csrfguard.unprotected.Png=*.png

全路径匹配

org.owasp.csrfguard.unprotected.Default=%servletContext%/

org.owasp.csrfguard.unprotected.Upload=%servletContext%/upload.html

org.owasp.csrfguard.unprotected.JavaScriptServlet=%servletContext%/JavaScriptServlet

路径扩展

org.owasp.csrfguard.unprotected.Web=%servletContext%/web/*

还有一个小地方注意的是,

官方例子项目tag.jsp中,

” value=””/>

和 这两个标签有点小问题,

按照tld文件里的写法,应该是 和

基本看csrfguard-test实例项目就能应用了,深入了解的话,还是需要看官方文档和源码项目.

6520

6520

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?