前言

作为本系列的续章,希望能够面向红蓝双方进行讲解,在进行一些攻击方式分析时,同样也会引起防守方对于攻击的思考。红蓝对抗的意义也正是在这种持续的攻击下不断寻找防御的平衡点,故 未知攻,焉知防。

本文仅做安全研究作用,切勿违法乱纪。

幽灵登录

ssh -T root@192.168.1.1 /usr/bin/bash -i

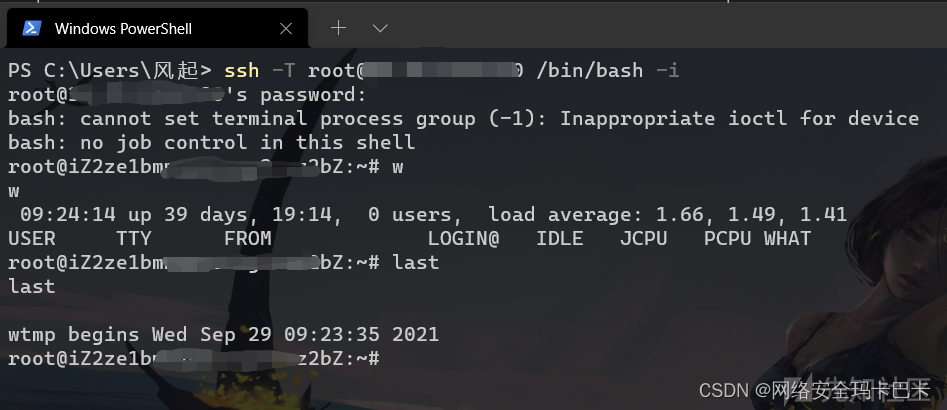

相信熟悉红队的小伙伴,不难看出,上面这条命令在日常渗透中,进行登录操作会经常使用,因为他不分配伪终端的方式而不会被w和last等命令记录。所以在某些时候,如果防守方在上机排查时,仅查看日志发现没有异常登录,却没有注意到是否存在异常网络连接时,就会判断为误报,给攻击者可乘之机

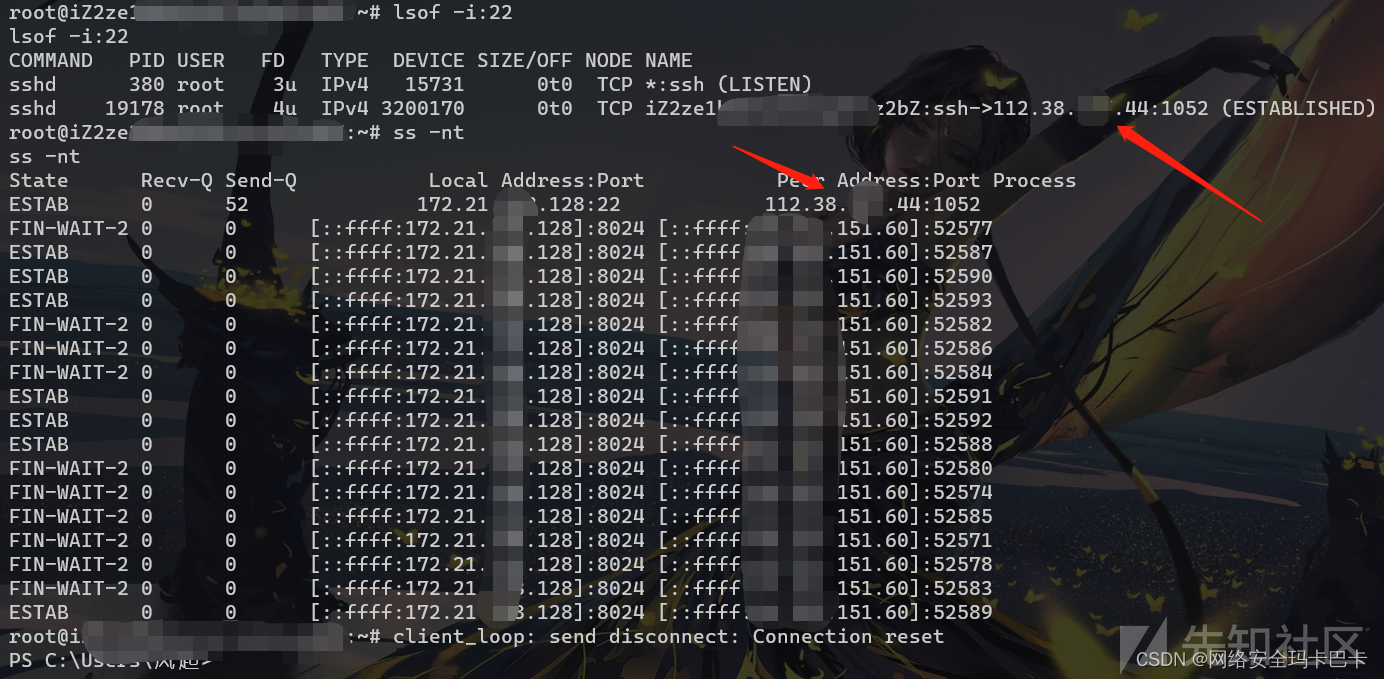

通过上图,大家可以看到没有任何的登录信息,同样lastlog也不会记录本次登录行为。那么这种方式没有办法排查吗?其实不是的,因为攻击者在连接22端口时,并不是没有痕迹,只要连接SSH端口就一定存在记录。

如图,我们从lsof以及ss命令结果中发现了连接服务器的恶意IP地址,那么这里留一个疑问,攻击者还有什么办法可以规避这样的排查方式呢?其实,在全国HW中,常见的隐匿个人主机IP地址的方式有许多,例如:肉鸡代理流量、VPN、基础隐匿设施等手段。而在攻击溯源的过程中,防守方通过攻击肉鸡服务器获取权限从而溯源攻击者信息的手段屡试不爽,除非攻击者愿意在拿下肉鸡权限后长期维护,不然一些水平不错的溯源人员也可以通过相同的方式拿下权限追溯攻击源,当然很少有攻击者愿意花费时间成本在一个肉鸡上,基本上都是用一次换一个。

但是不得不承认,时至今日,肉鸡仍然是非常有效的隐匿及攻击方式。

SSH隧道隐匿

目前的内网渗透中,市面上有着大量各种各样的代理工具,例如:frp、ew、nps、venom、rege

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3246

3246

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?