流媒体的安全谁来保障

说起媒体,我们马上就会想到报纸新闻、广播、电视。

其实所谓的流媒体同我们通常所指的媒体是不一样的,

它只是一个技术名词。流媒体到底是什么?能给我们的生活带来什么?跟小德一起来看看。

流媒体是什么?

流媒体(英语:Streaming media)是指将一连串的多媒体资料压缩后,经过互联网分段发送资料,

在互联网上即时传输影音以供观赏的一种技术与过程,此技术使得资料数据包得以像流水一样发送,

如果不使用此技术,就必须在使用前下载整个媒体文件。

与日常生活息息相关

比如斗鱼游戏直播、网课在线直播授课、抖音直播带货等…

都运用了流媒体的技术。

加深理解:

流媒体并不是一种新的媒体。实际上指的是一种新的“媒体传输方式”。

这些媒体包括:声音、视频、图像、文本。将他们以流水的形式传输出来,就是流媒体。

流媒体的几个特征

- 强实时性

- 强交互性

- 对播放端的系统内存容量要求极大降低

- 内容上是时间连续的数据

流媒体传输使用的网络协议

因为tcp开销较大,不太适合实时传输数据,所以一般采用HTTP/TCP(RTCP来传输控制信息,而用RTP/UDP(RTP)来传输实时声音数据。

为何要在udp协议而不在tcp协议上进行实时数据的传输呢?

这是因为udp和tcp协议在实现数据传输时的可靠性有很大的区别。

tcp协议中包含了专门的数据传送校验机制,当数据接受方收到数据后,将自动向发送方发出确认信息,

发送方在接收到确认信息后才继续传送数据,否则将一直处于等待状态。

而udp协议则不同,udp协议本身并不能做任何校验。由此可以看出,tcp协议注重传输质量,而udp协议则注重传输速度.

因此,对于对传输质量要求不是很高,而对传输速度则有很高的要求的视音频流媒体文件来说,采用udp协议则更合适。

上述提及流媒体使用UDP协议,下面针对流媒体行业使用UDP协议简单做个概述和分析

UDP(User Datagram

Protocol,用户数据报协议)是TCP/IP协议栈中的一种无连接的传输协议,能够提供面向事务的简单不可靠数据传输服务。

UDP的报文格式

UDP报文中各字段的含义如下:

- 源端口(16位):发送方的端口号。

- 目的端口(16位):接收方的端口号。

- 报文长度(16位):表示UDP报文总长度,包括首部和数据部分。

- 校验和(16位):对整个UDP数据段进行校验,防止报文首部出错。

由此可见,UDP报文首部没有确认机制或传输保证,所以UDP的错误处理往往由上层协议(应用层)来承担。

上文也提及UDP协议主要用于支持不需要可靠机制、对传输性能要求较高的应用,比如常见的流媒体,就是由客户端发起解析请求,然后服务器直接应答响应,避免了TCP的建立与断开连接以及过多的协议报头所产生的开销,提高了传输效率。再如,即时多媒体游戏和IP电话(VoIP)等对实时性要求较高的应用,都是建立在UDP协议之上的。

由于UDP是一种无连接的协议,缺乏可靠性机制,相对于TCP来说,它更容易遭受欺骗攻击。同时,UDP在传输数据上表现出的“高效”特点也常常被攻击者所利用,用来发起DDoS攻击,例如UDP

Flood攻击、UDP反射放大攻击等。

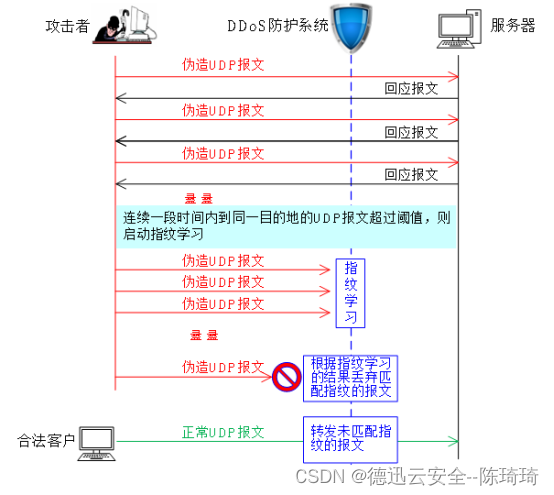

UDP Flood攻击

攻击原理

UDP

Flood属于一种带宽类的DDoS攻击,攻击者通常会结合源IP地址欺骗技术,利用僵尸网络向目标发送大量的UDP报文,这种UDP报文通常为大包,且速率非常快。UDP

Flood通常会消耗网络带宽资源,严重时造成链路拥塞;同时,大量随机源IP和随机源端口的UDP

Flood会导致依靠会话转发的网络设备性能降低甚至资源耗尽,从而导致网络瘫痪。

UDP反射放大攻击

对于攻击者来说,传统的UDP flood是一种消耗目标资源、同时也消耗自身资源的攻击方式。UDP

flood攻击过程中,攻防双方其实是在拼“资源”,比谁的带宽大、资源多,比谁能坚持到最后。而新型的UDP反射放大攻击则是一种“四两拨千斤”的DDoS攻击方式,攻击者可以更小的代价获得更好的攻击效果。因此在现网中,UDP反射放大攻击越来越多地被使用。

攻击原理

许多基于UDP的服务具有“小请求、大响应”的特性,即这些服务在响应客户端的请求时,响应包的大小要远大于请求包。UDP反射放大攻击正是利用了这一点。以Memcached服务为例,Memcached是一种开源的高性能分布式内存对象缓存服务,通过查询缓存数据库,直接返回访问请求,加快应用程序的响应效率,同时降低对数据库的访问次数。也正是这种服务机制,使攻击者有了可乘之机,借用正常服务达到攻击的目的。Memcached支持UDP协议的访问请求,默认将UDP端口11211对外开放。因此,攻击者只需要通过快速的端口扫描,便可以收集到全球大量没有任何防护措施的Memcached服务器,随后攻击者只需要向Memcached服务器的UDP端口11211发送伪造的特定请求报文,该请求报文的源地址被设置成了攻击目标的IP地址。服务器在收到该请求报文后,则会将“放大”后的响应报文发送至攻击目标处,攻击者甚至可以利用僵尸网络作为请求源,向Memcached服务器发起“群体”请求,则返回的响应报文将成指数级上升,比原始请求报文扩大几百至几万倍,从而通过反射加放大的形式,使攻击目标拥塞,无法正常提供服务,达到低成本化、高隐蔽性的攻击效果。

除了上面提到的Memcached,目前还有其他十多种基于UDP的协议,均可以用于反射放大攻击,放大倍数从几倍到几万倍

| 协议 | 端口说明 | 端口 | 理论放大倍数 |

|---|---|---|---|

| DNS | 域名解析协议 | 53 | 28~54 |

| NTP | 网络时间协议 | 123 | 556.9 |

| SNMP | 简单网络管理协议 | 161 | 6.3 |

| SSDP | 简单服务发现协议 | 1900 | 30.8 |

| PORTMAP | 端口映射 | 111 | 7~28 |

| QOTD | 给连接了的主机发送每日格言 | 17 | 140.3 |

| CHARGEN | 字符生成服务 | 19 | 358.8 |

| TFTP | 简单文件传输协议 | 69 | 60 |

| NETBIOS | NET BIOS服务 | 138 | 3.8 |

| MEMCACHED | 缓存服务 | 11211 | 10000~50000 |

| WS_DISCOVERY | WEB服务动态发现 | 3702 | 70~500 |

| CLDAP | 无连接轻量级目录访问协议 | 389 | 58~70 |

流媒体****边界的智能高防

德迅云的DDoS产品可以说是安全界的明星产品,抗D能力抗D能力“杠杠的”:

基于本身多年防护经验的优势,德迅云安全DDoS防护可以提供全球全力防护服务,全面过滤海量攻击流量,AI智能清洗僵尸网络恶意复杂资源耗尽型攻击(CC攻击),有效地保证业务进行。

针对APP类型业务

适用产品抗D盾,抗D盾产品是针对电脑客户端以及移动端APP类型业务,推出的高度可定制的网络安全管理解决方案,除了能针对大型DDoS攻击(T级别)进行有效防御外,还能彻底解决,TCP协议的CC攻击问题,防护成本更低,效果更好

抗D盾的主要作用:

1、有效防护各种类型的CC攻击。盾是面向移动APP端以及电脑客户端用户推出的一款定制款的网络安全解决方案,通过对反编译或者封装处理的方式就可以不用担心DDOS攻击,可以免疫CC攻击,可以有效的保障业务正常运行不受流量攻击的困扰。

2、防御达T级。相对于高防IP,盾不仅可以有效的防御住T级DDOS攻击,还能彻底解决UDP与TCP协议攻击问题,在防护力度上是不容置疑的,T级防御也是–

般的防御产品很难达到的。

3、分布式防御节点。—-个盾会同时具备有多个高防加速节点,通过对数据进行分析,利用智能调度的技术,将正常玩家流量与黑客攻击流量分送至不同的节点上,可以最大程度的缓解大流量攻击为游戏带来的伤害。

4、主动定位攻击并隔离。盾通过大量的节点部署在结合调度数据统计,经大数据分析后,可以自动识别并定位攻击流量并进行主动隔离,实现O误杀0遗漏!

相对于普通的DDOS高防而言,抗D盾在防御上并不是通过海量带宽来进行硬抗攻击的,在防御上更倾向于技术分析策略调控的形式来将攻击进行有效的拆分和调度,使攻击无法集中在一一个点上,分散开的攻击流量都是可以轻松被防御住的。

最后

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,大家如果有不懂的地方可以找我咨询,我保证知无不言言无不尽,需要相关资料也可以找我要,我的网盘里一大堆资料都在吃灰呢。

干货主要有:

①1000+CTF历届题库(主流和经典的应该都有了)

②CTF技术文档(最全中文版)

③项目源码(四五十个有趣且经典的练手项目及源码)

④ CTF大赛、web安全、渗透测试方面的视频(适合小白学习)

⑤ 网络安全学习路线图(告别不入流的学习)

⑥ CTF/渗透测试工具镜像文件大全

⑦ 2023密码学/隐身术/PWN技术手册大全

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

扫码领取

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?