探析315晚会窃取手机号、微信号案例技术手法

一、爬虫程序抓取手机号/微信号的核心手段(生动化解析)

1. 内容关键词监控:数字世界的“钓鱼陷阱”

-

场景渗透:

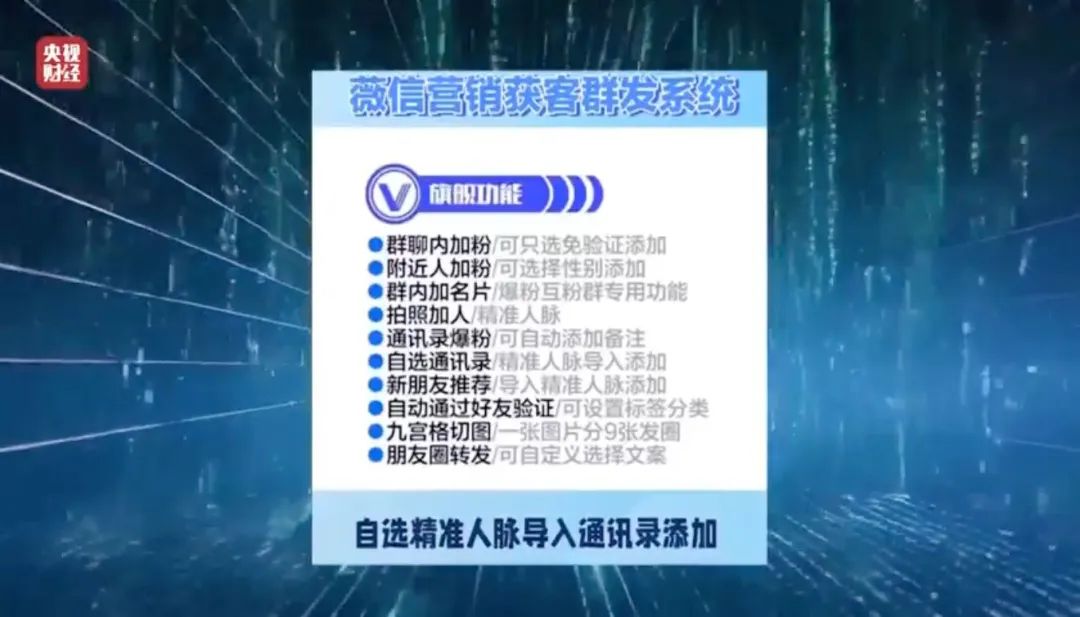

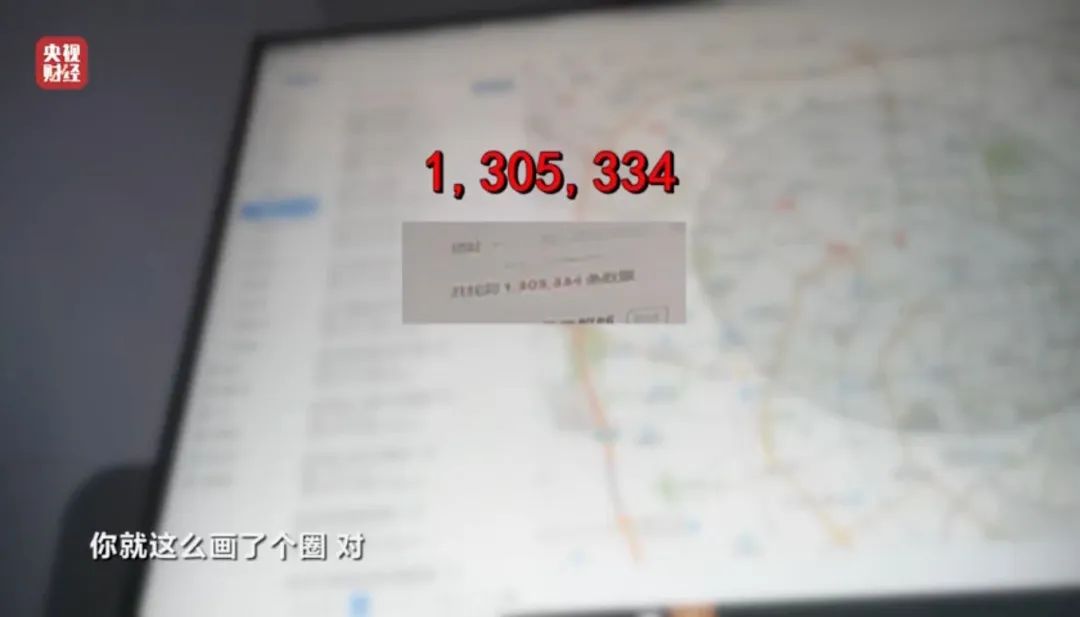

想象你在刷短视频时评论“这个课程怎么报名?”,刚发送出去,后台的“数字渔夫”立即撒网——预设的“报名”“咨询”等关键词触发警报,爬虫程序像章鱼触手般从各个平台(抖音评论、淘宝问答、虎牙弹幕)同时启动。云企智能的 “获客软件” 通过关键词(如 “双眼皮”“种植牙”“装修报价”)扫描短视频评论区、直播间弹幕,自动抓取用户手机号、微信账号。例如,用户在某医美直播间提问 “隆鼻价格”,软件立即锁定该评论并盗取联系方式,同步标注 “医美意向客户”。绿信科技更直接嵌入电商平台,窃取商品咨询用户的聊天记录。 -

技术细节:

-

- 分布式爬虫:上万个伪装成普通用户的“虚拟分身”同时访问目标页面,每个分身配备不同的 IP 地址和设备型号(如伪装成 iPhone 15 Pro Max、华为 Mate 70 等),让平台防不胜防。

- OCR 狙击:遇到用户晒出的手写笔记图片(如“电话:138****1234”),爬虫用 OCR 技术直接“抠图识字”,连潦草的数字都能精准识别。

- NLP 过滤:用自然语言处理技术过滤干扰词,比如把“联系电话 13812345678”中的表情符号(如“☎️”)自动去除,提取纯数字。

2. 表单自动填充嗅探:隐形的数据小偷

-

攻击场景:

你在某教育机构网站填写报名信息,刚输入手机号,页面看似正常提交,但后台的恶意脚本已像间谍摄像头一样记录下你的输入动作,甚至能识别你因手抖输错后又修正的全过程。 -

技术运作:

-

- 脚本植入:黑客通过入侵网站,在表单代码中嵌入一段“幽灵代码”,当用户输入时,代码悄悄将数据加密后发送至境外服务器。

- 实时同步:数据通过 WebSocket 协议实时传输,从你按下“提交”到数据贩子收到信息,整个过程不超过 0.3 秒。

3. 社交关系链爬取:社交网络的“人脉收割机”

-

技术路径:

-

- 附近的人批量扫:程序伪装成普通用户,在微信“附近的人”功能中疯狂“打招呼”,自动提取用户签名中的手机号(如“法律咨询 13812345678”)。

- 好友添加机器人:用自动化脚本模拟人工操作,批量添加 QQ 群成员为好友,再从对方资料中提取手机号。

- API 漏洞利用:通过破解社交平台的接口(如微博的“用户详情”API),直接获取未公开的联系方式。

- 附近的人批量扫:程序伪装成普通用户,在微信“附近的人”功能中疯狂“打招呼”,自动提取用户签名中的手机号(如“法律咨询 13812345678”)。

4. 反爬规避技术:与平台的“猫鼠游戏”

- IP 伪装:

爬虫使用“住宅代理 IP 池”,这些 IP 来自真实家庭宽带(如上海某小区的 WiFi),平台检测时会误以为是普通用户在访问。 - 行为模拟:

程序模仿人类操作习惯,比如随机等待 3-5 秒再点击下一页,甚至会在浏览时“不小心”滑动屏幕,制造“真实用户”假象。 - 加密传输:

抓取的数据通过 AES-256 加密后,经 Tor 网络(暗网通道)传输,即使被拦截也无法解密。

二、运营商数据泄露的常见途径(暗黑产业链剖析)

1. 内部人员违规操作:“监守自盗”的黑手套

-

作案手段:

某移动公司员工 A 利用工号登录 BOSS 系统,只需输入“20250317”即可查询当天所有办理套餐的用户信息,甚至能看到用户的通话详单和短信内容。他将这些数据打包成加密文件,通过微信“文件传输助手”发送给下线。启科科技依托运营商后台数据,实时获取用户3800 项个人标签,包括:

▶ 基础信息:手机号归属地、年龄、性别、婚姻状态(如 “28 岁未婚女性”);

▶ 行为轨迹:常去商圈、外卖偏好、网约车记录(如 “每周去 SKP 购物 3 次”);

▶ 消费特征:贷款记录、保险购买、母婴用品搜索(如 “近 30 天搜索婴儿奶粉 12 次”);

▶ 敏感标签:“离异带娃”“癌症术后”“投资亏损” 等隐私信息。

这些数据每日处理量达100 亿条,相当于每秒窃取 11.5 万条个人信息。 -

利益链:

10 万条数据以每条 0.5 元的价格出售给代理商,最终转卖给教育机构,后者用这些信息拨打骚扰电话推销课程。

2. 合作方数据滥用:“合作伙伴”的背叛

-

业务漏洞:

某大数据公司 B 与运营商签订“精准营销”合作协议,本应仅获取用户上网行为数据(如浏览过教育类网页),但实际通过越权调用接口,获取了用户的手机号、IMEI 码(设备唯一标识)等敏感信息。 -

技术操作:

公司 B 的技术人员通过修改 API 请求参数,将“行为数据”替换为“用户基础信息”,绕过运营商的权限校验。

3. 系统漏洞攻击:黑客的“数字破门术”

- SQL 注入攻击:

黑客 C 构造恶意 SQL 语句(如“SELECT * FROM users WHERE phone=’13812345678’”),通过运营商官网的搜索框提交,直接从数据库中读取用户信息。 - 社工攻击:

发送标题为《2025 年运营商内部培训资料》的钓鱼邮件,诱导员工点击后下载伪装成文档的木马程序,窃取其系统权限。

4. 数据交易灰色产业链:隐秘的“数据黑市”

-

流转路径:

运营商内部数据 → 代理商 D(伪装成物流公司)→ 第三方公司 E(清洗数据并添加标签)→ 终端买家 F(医美机构)。 -

伪装手段:

数据被标记为“企业公开信息”,通过境外服务器(如位于冰岛的服务器)进行交易,使用比特币支付规避监管。数据被贩卖至医美、口腔、装修、金融等高频营销行业,形成 “精准获客 - 骚扰电话 - 诱导消费” 闭环:

-

医美(美莱)

窃取直播间咨询 “瘦脸针” 的用户,定向拨打 “限时优惠” 电话,话术含 “您上周看过的医生今日有空”(精准追踪浏览记录)。

-

口腔(拜博)

通过 “宝妈社群” 关键词,抓取微信群内讨论 “儿童龋齿” 的家长,推送 “免费窝沟封闭” 活动,实际到店强制消费。

-

装修(土巴兔)

火眼云软件偷取公众号 “预约量房” 用户的手机号,装修公司 30 分钟内致电,甚至说出 “您家 120 平,需要北欧风设计”(泄露户型偏好)。

-

金融贷款

标注 “信用卡逾期”“网贷申请频繁” 的用户,成为高利贷平台的 “精准猎物”,如用户李女士因搜索 “应急贷款”,3 天内接到 27 个催收电话。

三、法律与技术反制措施(攻防对抗升级)

(一)对抗监管手段

-

“技术中立” 伪装

涉事公司宣称 “软件仅提供工具,不参与数据使用”,如智优擎官网称 “合法合规获客”,实则默认客户用于非法用途。

-

假账号 + 过世身份

人人信平台指导放款人用 “农村老人、残疾人、已故者” 身份认证,即使被起诉,法院也无法执行(如某放款人使用 2018 年去世的老人信息注册)。

-

“代客操作” 规避监管

火眼云工作人员向企业演示如何 “悄悄偷取公众号粉丝手机号”,称 “我们帮您操作,不留痕迹”,涉事企业(如拜博)仅需付费即可获得数据。

**

**(二)监管反制措施

1. 法律利剑出鞘

-

处罚案例:2024 年某数据公司因非法收集 200 万条用户信息,被罚款 4800 万元,公司 CEO 被判 3 年有期徒刑。

-

专项行动:2025 年“净网行动”中,警方通过追踪加密聊天软件(如 Telegram)中的交易记录,捣毁一个横跨 5 省的数据犯罪网络。

-

北京海淀警方冻结绘客科技账户,发现其 2024 年营收超 8000 万元,客户包括土巴兔(回应 “正在核查”)、美莱(暂未公开回应)。

-

三网数据源头:某运营商内部人员因泄露数据被刑拘,涉事省份启动 “通信数据安全专项整治”,关停违规接口 37 个。

2. 技术防御升级

- 运营商 AI 风控:

部署“天盾”系统,实时分析员工查询行为。若某员工在非工作时间(如凌晨 2 点)批量导出数据,系统自动触发警报并冻结账号。 - 平台反爬增强:

抖音引入“行为验证”技术,要求用户按指定顺序点击图片中的物品(如“先点飞机,再点汽车”),有效拦截自动化爬虫。 - 用户隐私保护:

微信新增“虚拟手机号”功能,用户注册时可生成临时号码,保护真实手机号不被泄露。

四、消费者防范指南(个人信息保卫战)

1. 信息暴露最小化

- 替代方案:在评论区用“私信我”代替手机号,或使用“图灵验证码”(如“请点击所有包含电话的图片”)防止被 OCR 抓取。

- 社交平台设置:关闭微信“附近的人”功能,QQ 空间设置“仅好友可见”。

2. 异常行为预警

- 短信识别:收到“【XX 教育】您已成功报名”的陌生短信时,立即拨打官方电话核实。

- APP 权限管理:关闭短视频 APP 的“通讯录访问”权限,防止被读取好友列表。

3. 数据安全自查

- 运营商查询:登录中国移动 APP,在“我的-详单查询记录”中查看是否有异常查询。

- 信用报告监控:每季度通过央行征信中心查询报告,警惕“被贷款”风险。

五、行业反思与未来展望

这些技术滥用事件揭示了数据安全的“潘多拉魔盒”:当商业利益与技术黑产结合,普通人的隐私如同暴露在聚光灯下的裸体。未来,随着 AI 技术的发展,攻防对抗将更加激烈——或许我们需要“数字免疫系统”,让每个用户都能像人体抵御病毒一样,自主防御信息窃取。但在此之前,保持警惕,是每个网民的必修课。``

接下来我将给各位同学划分一张学习计划表!

学习计划

那么问题又来了,作为萌新小白,我应该先学什么,再学什么?

既然你都问的这么直白了,我就告诉你,零基础应该从什么开始学起:

阶段一:初级网络安全工程师

接下来我将给大家安排一个为期1个月的网络安全初级计划,当你学完后,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web渗透、安全服务、安全分析等岗位;其中,如果你等保模块学的好,还可以从事等保工程师。

综合薪资区间6k~15k

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(1周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(1周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(1周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

那么,到此为止,已经耗时1个月左右。你已经成功成为了一名“脚本小子”。那么你还想接着往下探索吗?

阶段二:中级or高级网络安全工程师(看自己能力)

综合薪资区间15k~30k

7、脚本编程学习(4周)

在网络安全领域。是否具备编程能力是“脚本小子”和真正网络安全工程师的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力。

零基础入门的同学,我建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习

搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;

Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,没必要看完

用Python编写漏洞的exp,然后写一个简单的网络爬虫

PHP基本语法学习并书写一个简单的博客系统

熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选)

了解Bootstrap的布局或者CSS。

阶段三:顶级网络安全工程师

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资料分享

当然,只给予计划不给予学习资料的行为无异于耍流氓,这里给大家整理了一份【282G】的网络安全工程师从入门到精通的学习资料包,可点击下方二维码链接领取哦。

894

894

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?