中间人攻击–ARP欺骗

预备知识

地址解析协议ARP:通过IP找出对应机器的硬件地址(MAC地址)

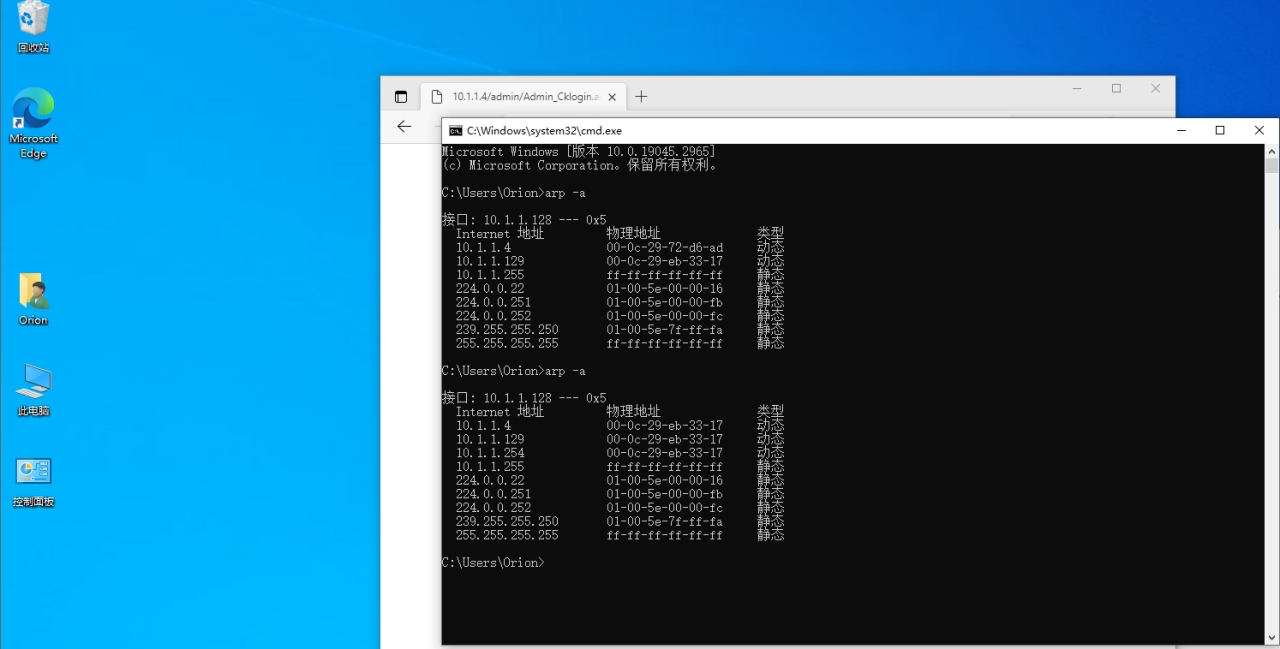

DOS命令:arp -a列出APR缓存表

实验需要在虚拟环境进行,切勿在真实环境中实验!

目标

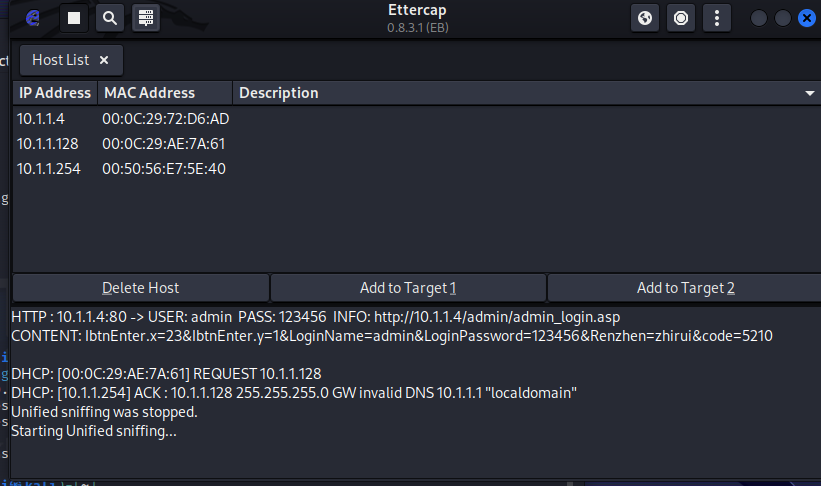

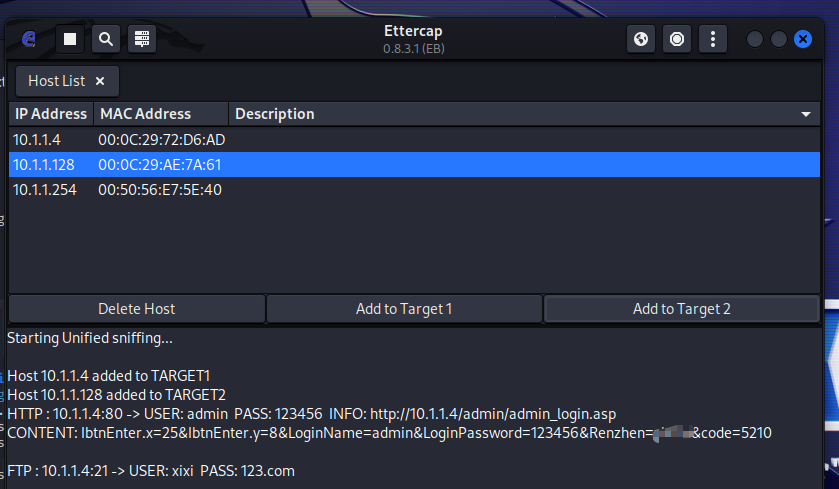

使用kali系统模拟攻击,利用中间人的攻击手段获取登录用户的用户名和密码(Web & FTP)

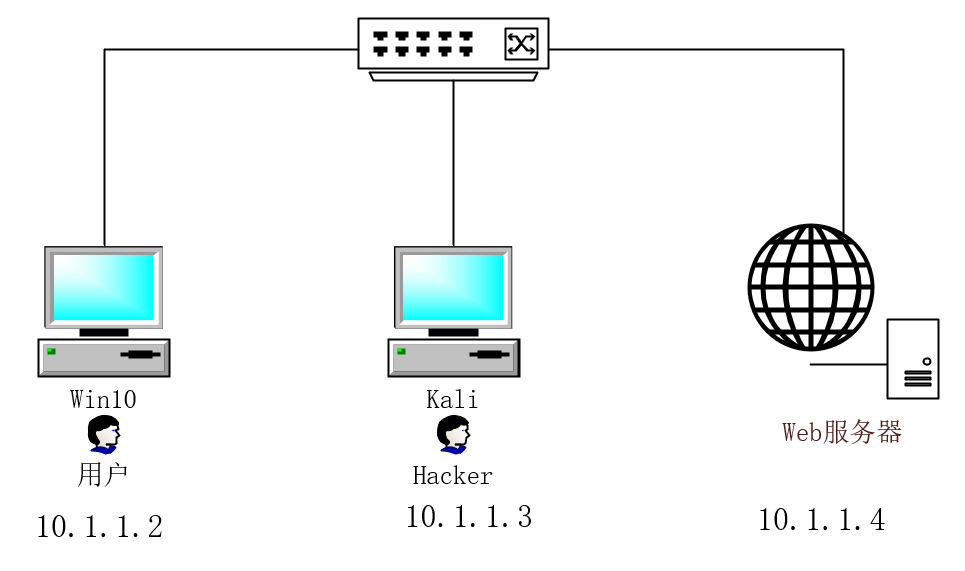

攻击的拓扑示意图

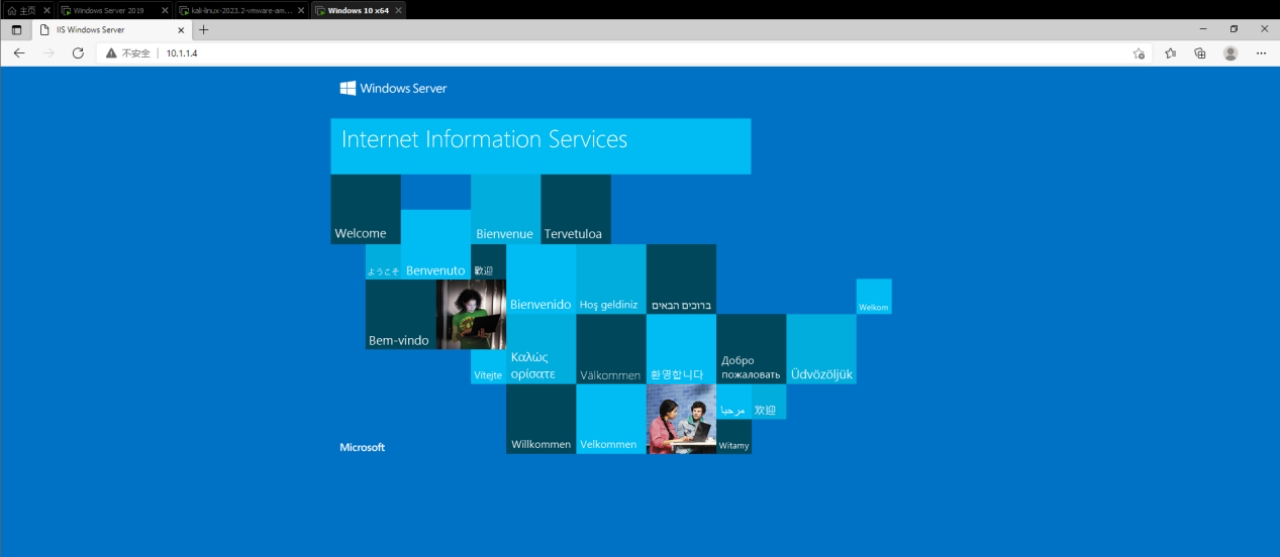

服务器:开启Web服务、FTP服务

kali:中间人攻击工具Ettercap

客户端(Win10):通过身份认证访问服务器的服务

中间人攻击原理

1、利用ARP协议的漏洞

在ARP缓存表上是后到后得,意思就是会始终更新最新的ARP缓存表,并且在学习其对应关系的时候不进行身份验证。

所以可以发送大量的 ARP 欺骗报文以淹没正常的 ARP 报文,使得主机的 ARP 缓存表内记录假的 MAC 信息,从而达到 ARP 欺骗的目的。并转发消息,使通信双方的通信“不受影响”。

2、ARP协议原理

- 发送ARP广播请求

- 发送ARP单播应答

漏洞验证

注意:虚拟环境!虚拟环境!虚拟环境!

1、通过VM带的DHCP分配IP,或手动配置IP

2、确保两两主机之间可以ping通(记得关防火墙)

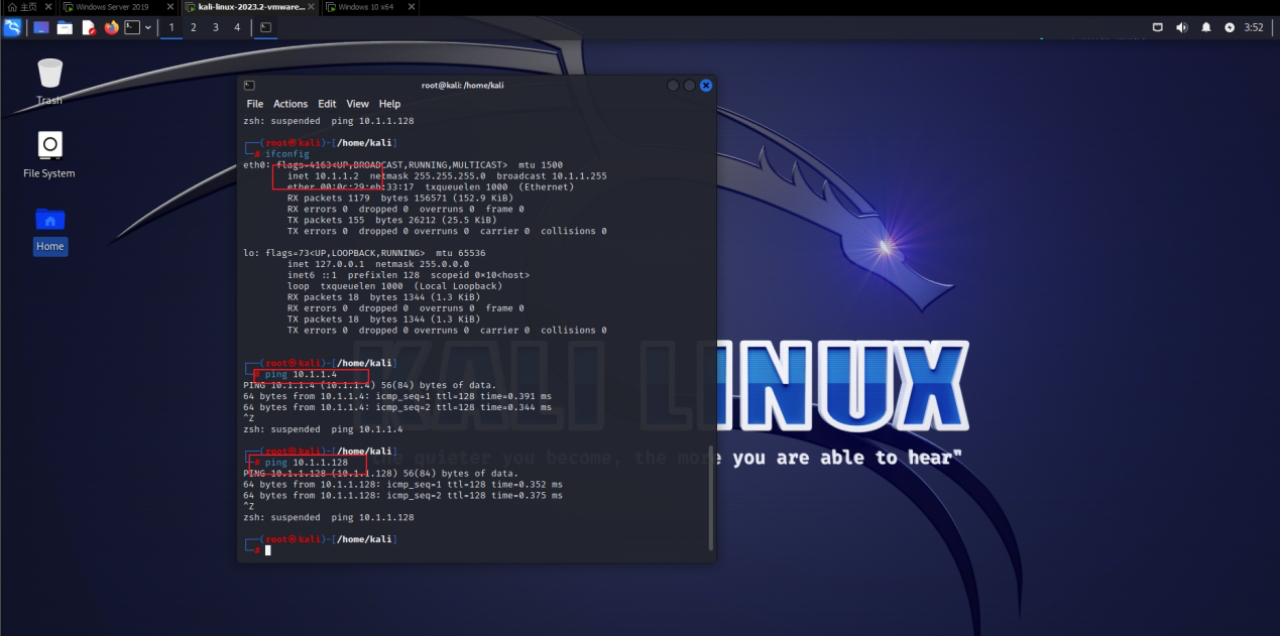

kali:

服务器:

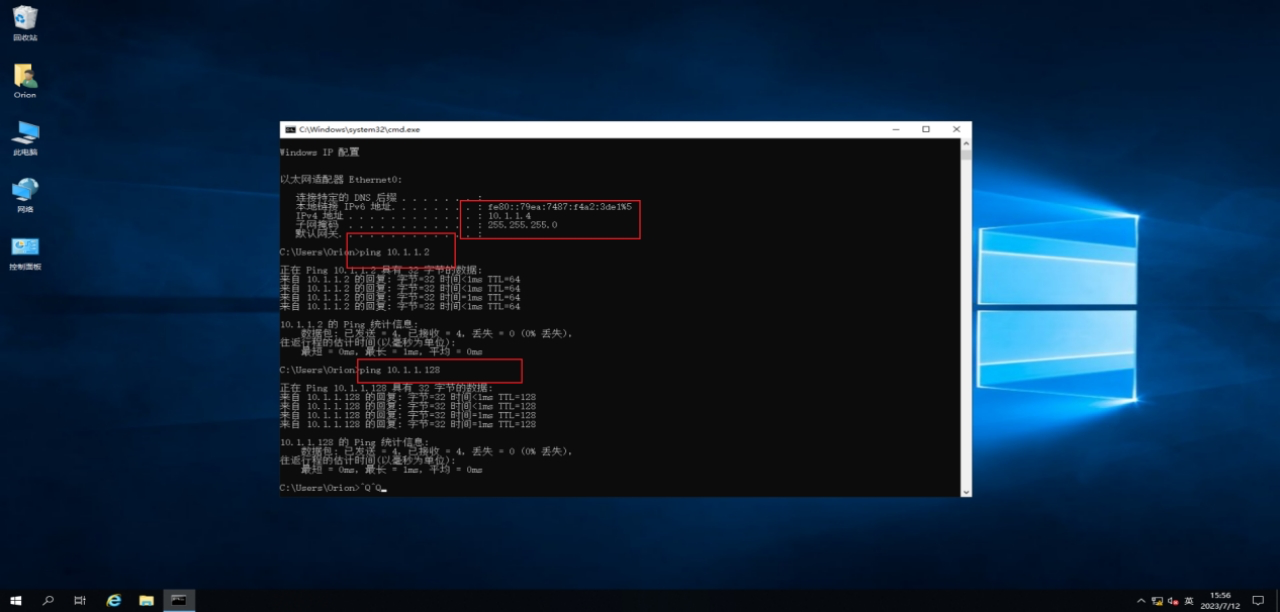

Win10客户端:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-s6eOWruW-1689231645860)(/Users/zhangxintong/Library/Application Support/typora-user-images/image-20230713142054362.png)]

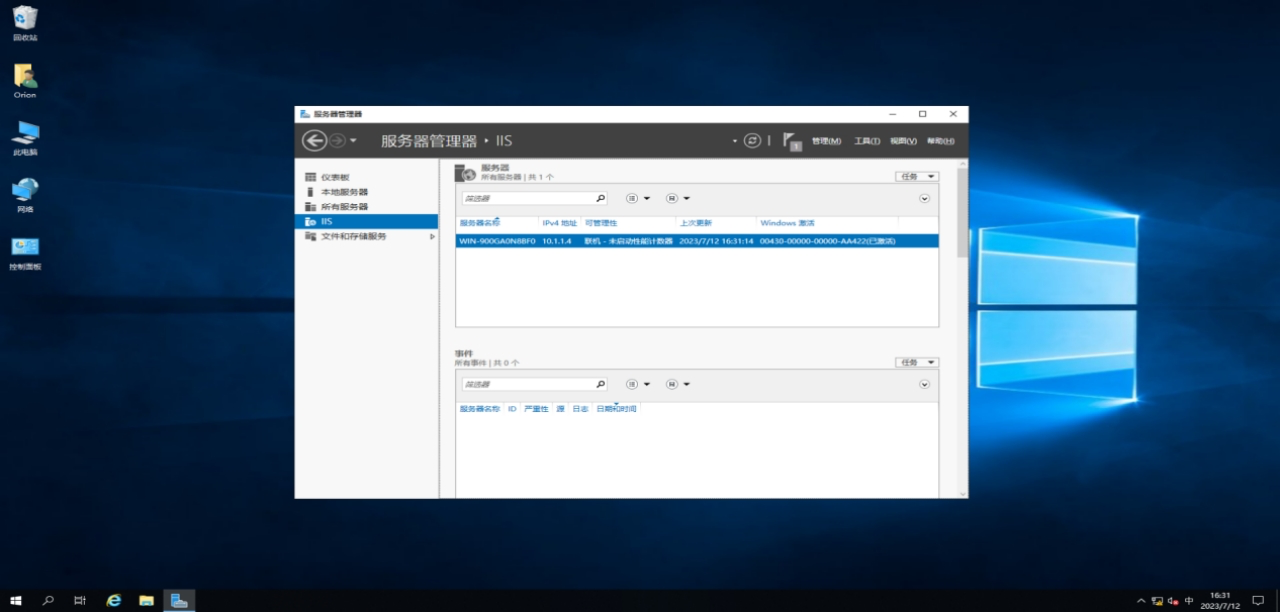

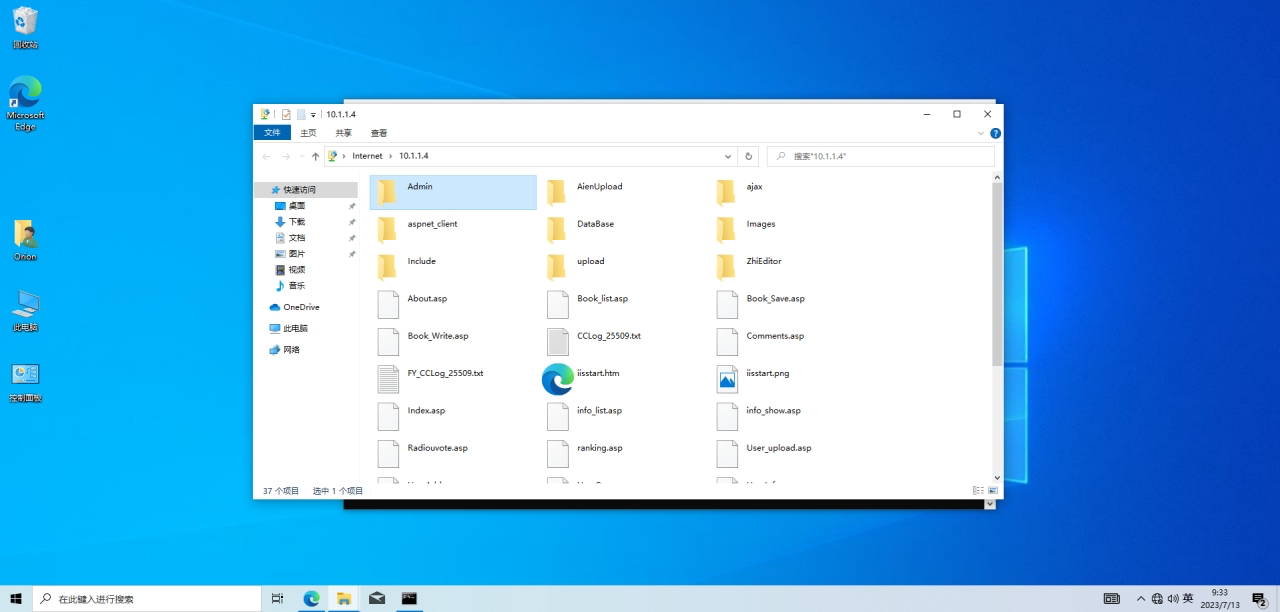

3、服务器开启Web服务和FTP服务,并配置授权和认证过程

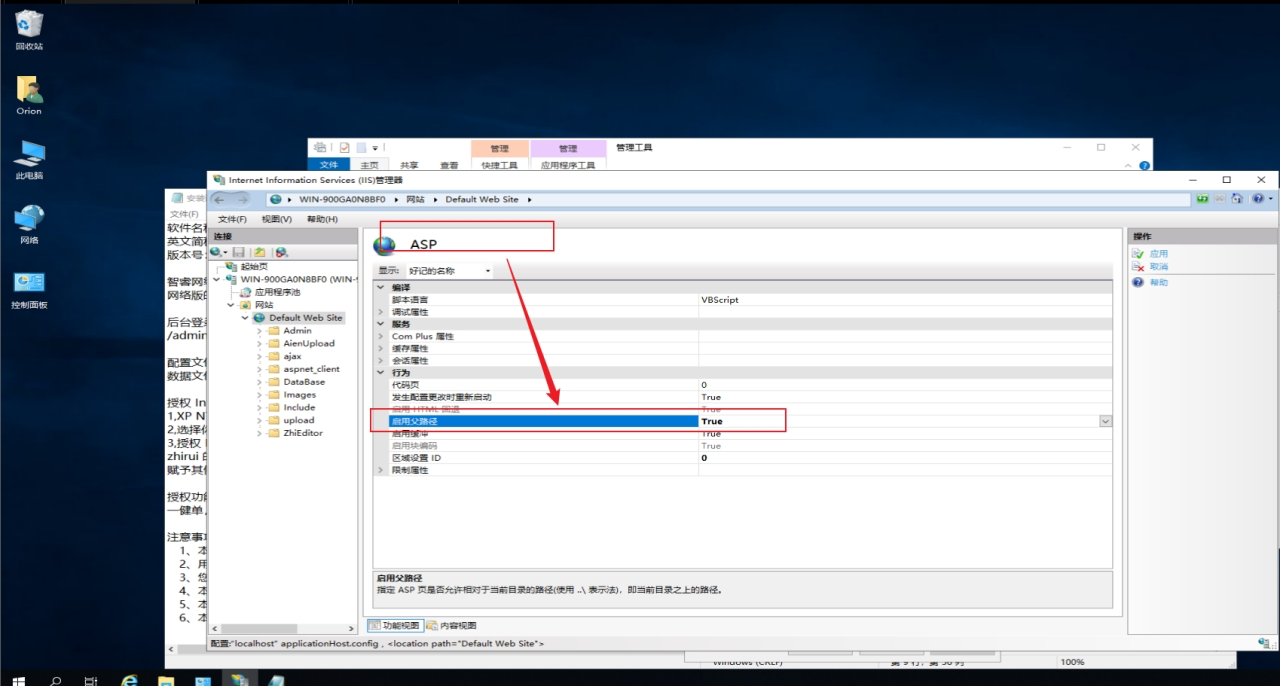

1、IIS配置ASP解析

2、启用父路径

3.1 服务器开启Web服务

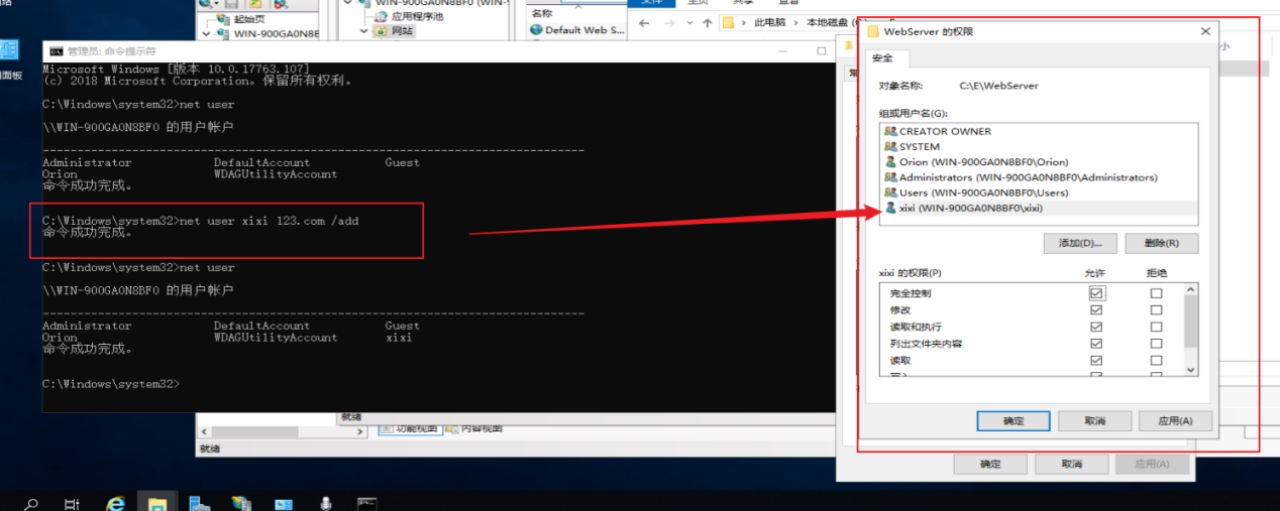

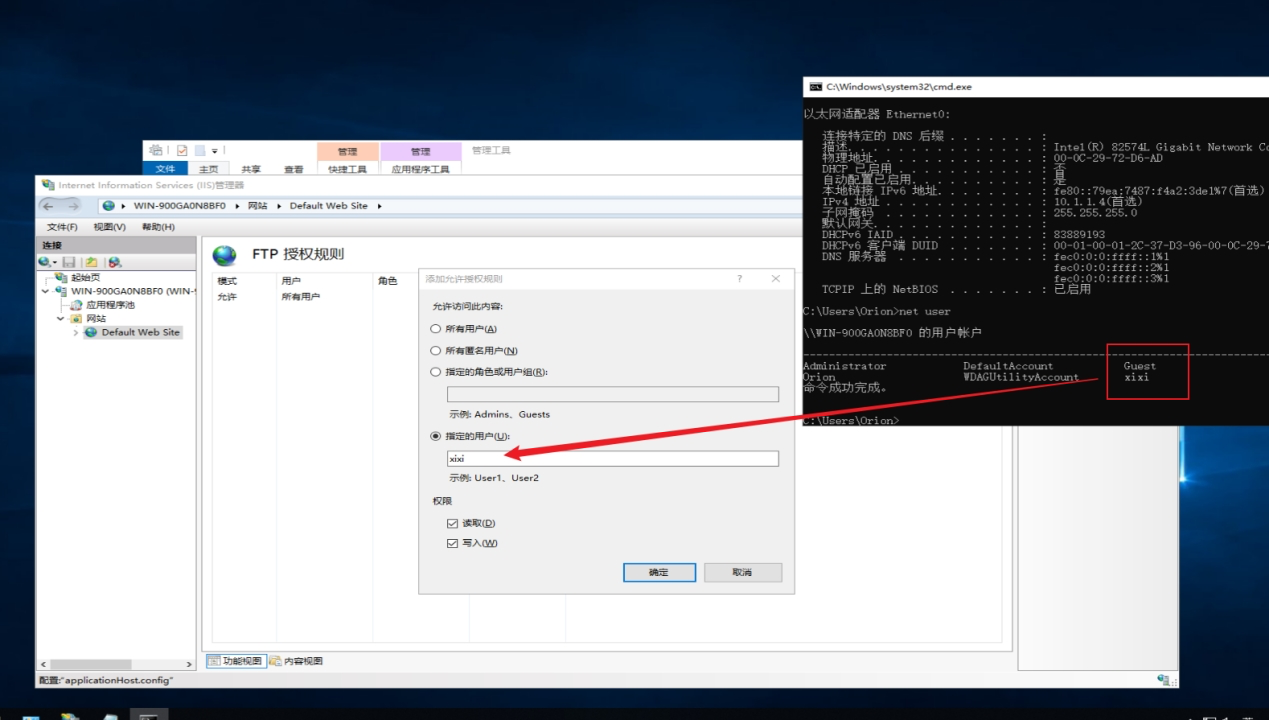

3.2服务器添加一个guest用户,用来授权访问FTP服务

net user xixi 123.com /add

3.3服务器开启FTP服务,将网站添加为FTP站点

4、kali开启ARP欺骗和Sniff嗅探功能

5、客户端访问服务器Web服务和FTP服务

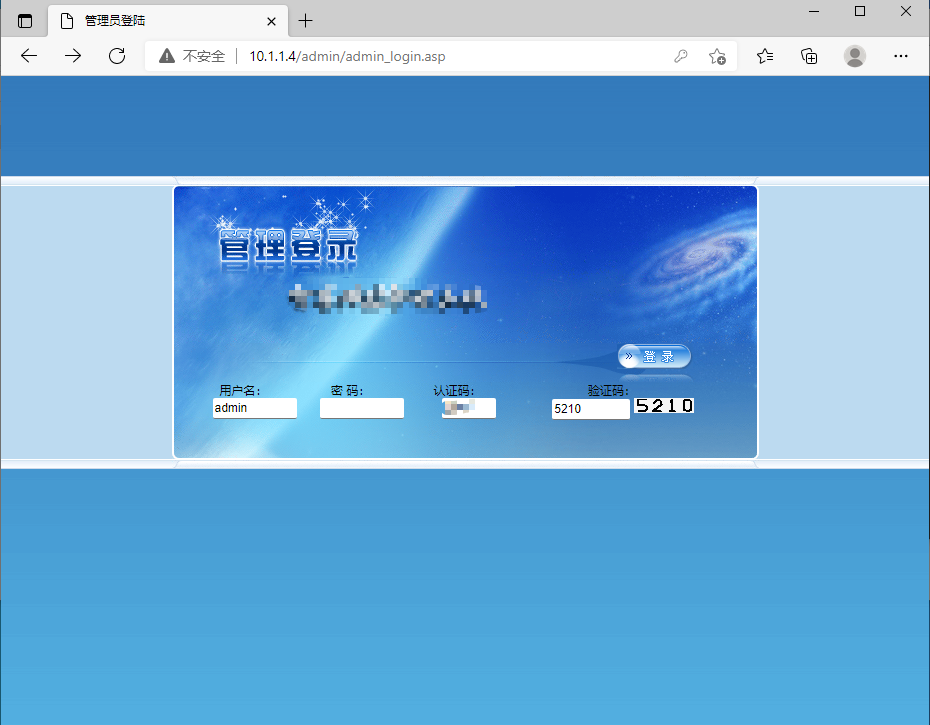

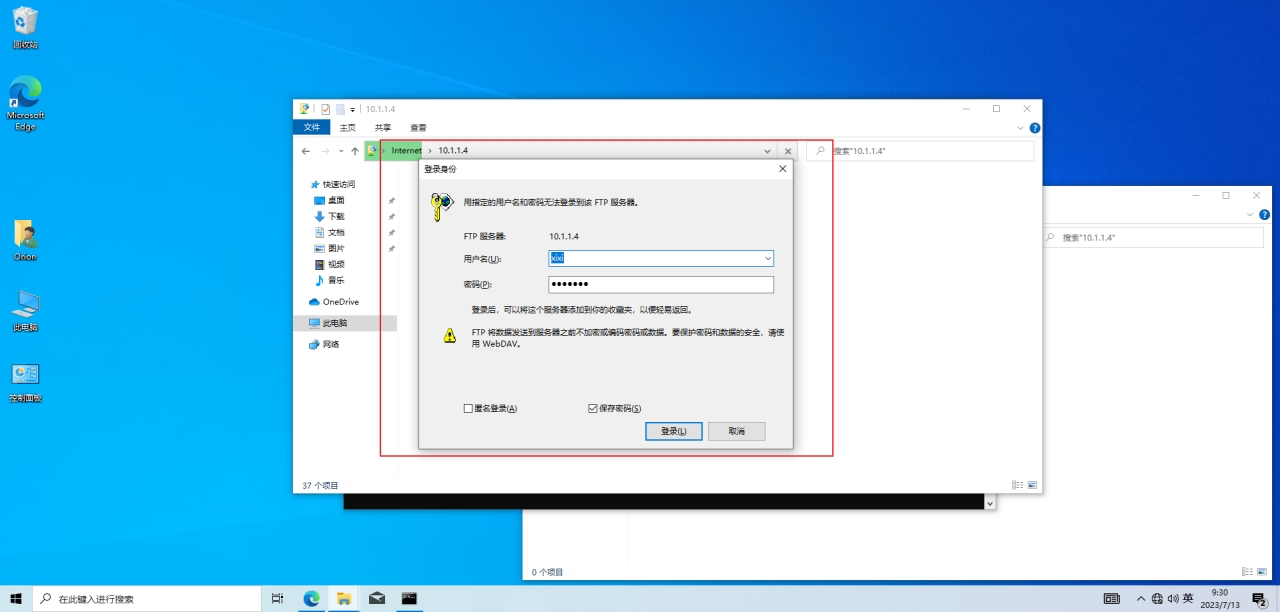

Web

FTP

6、kali结果

7、查看ARP缓存表前后变化

2305

2305

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?