先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

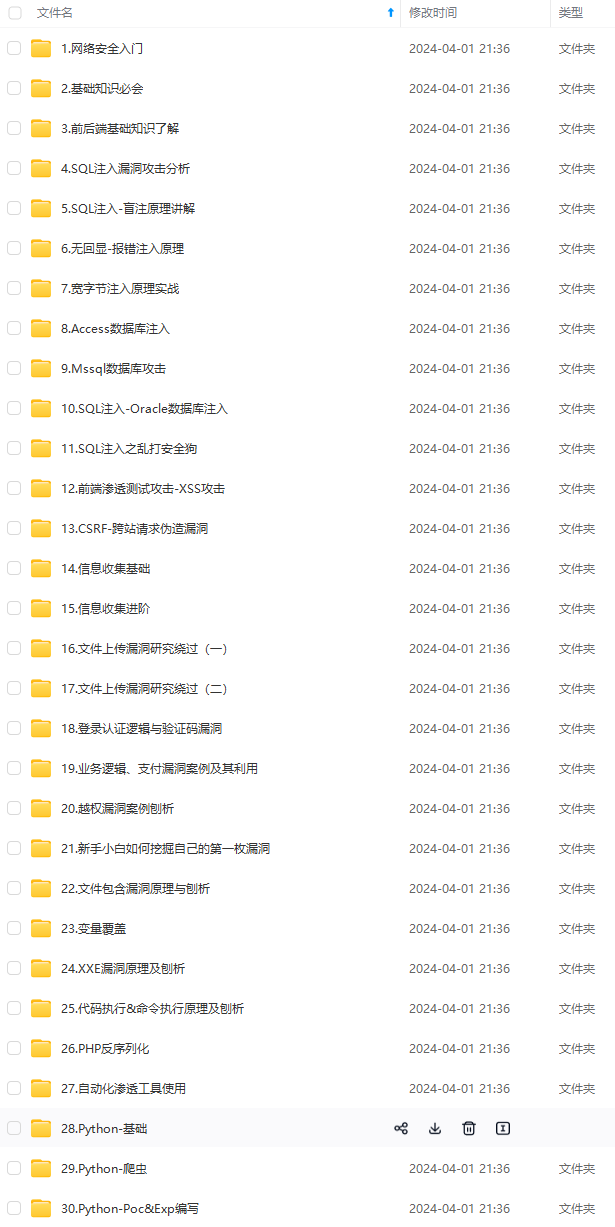

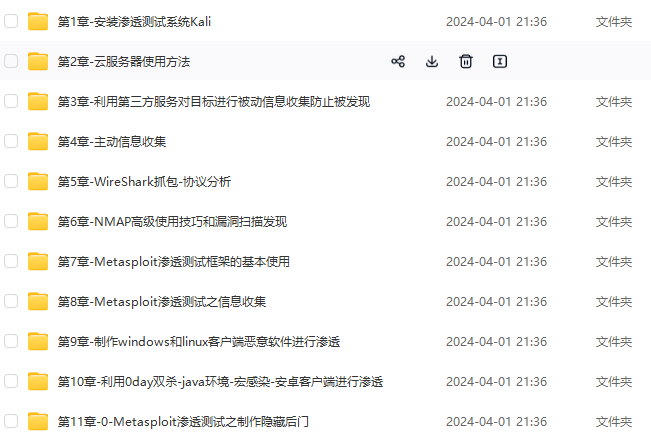

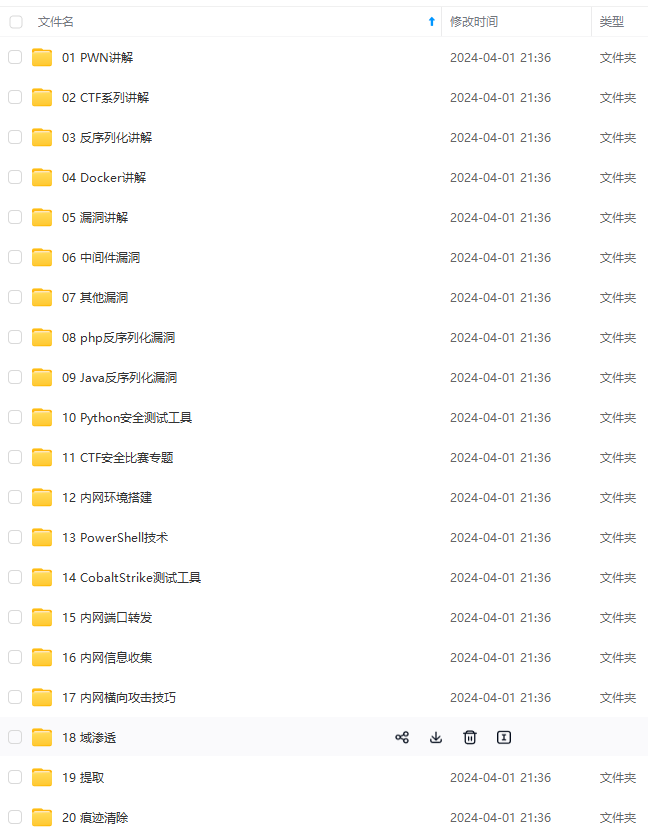

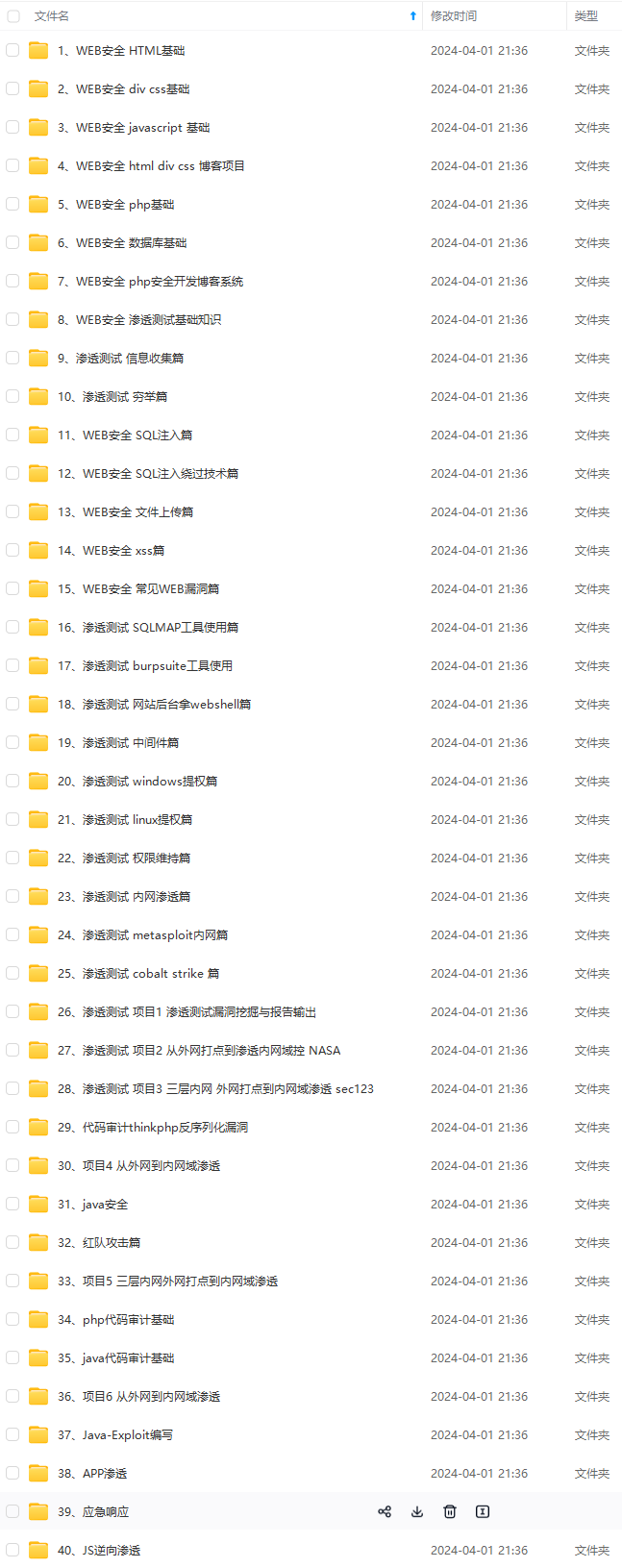

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

-

更新和升级:

- 定期更新应用程序及其依赖的库和框架,以修复已知的安全漏洞。

- 保持操作系统、数据库管理系统和Web服务器等底层组件的最新版本,以利用最新的安全特性。

-

安全编码实践:

- 遵循安全编码的最佳实践,包括使用安全的API和函数来处理用户输入。

- 避免在代码中直接使用不安全的函数或方法,如

eval()或exec()等。

二、失效的身份验证和会话管理

这涉及密码策略的不当实施、会话标识的泄露或未充分保护等问题,可能导致未经授权的访问。

防范失效的身份验证和会话管理对于保护应用程序的安全至关重要。以下是一些关键的防范措施:

-

实施强密码策略:

- 要求用户设置复杂且独特的密码,包括大小写字母、数字和特殊字符的组合。

- 定期强制用户更改密码,以减少密码被猜测或破解的风险。

- 避免在应用程序中存储明文密码,而应使用安全的哈希算法进行存储。

-

多因素身份验证:

- 除了密码外,引入其他身份验证因素,如手机验证码、指纹识别或生物识别等。

- 多因素身份验证可以提高账户的安全性,防止自动化攻击和被盗凭证的滥用。

-

会话管理:

- 使用安全的会话标识符,并确保会话ID在每次登录时都是唯一的。

- 启用会话超时机制,限制会话的有效期,并在会话结束后自动注销用户。

- 避免在URL中传递会话ID,以防止会话劫持攻击。

-

安全的会话存储:

- 将会话数据存储在安全的位置,如服务器端的数据库或加密的cookie中。

- 不要在客户端存储敏感信息,以防止信息泄露和恶意利用。

-

防止会话固定攻击:

- 在用户登录时生成新的会话ID,并废弃旧的会话ID。

- 监测并处理异常登录行为,如短时间内多次尝试使用相同的会话ID。

-

使用HTTPS:

- 对于涉及身份验证和会话管理的通信,应使用HTTPS协议进行加密传输。

- HTTPS可以防止中间人攻击,保护用户的登录凭据和会话数据。

三、敏感数据泄露

这通常与加密机制的失效有关,例如明文传输或使用过时的加密算法,导致敏感数据(如用户凭据、个人身份信息等)在传输或存储过程中被泄露。

防范敏感数据泄露是确保组织信息安全的关键环节。以下是一些关键的防范措施:

-

加强数据加密技术的应用:

- 对重要数据进行加密存储和传输,确保数据的机密性和完整性。

- 使用先进的加密算法和密钥管理策略,保护数据的加密安全。

-

实施严格的访问控制策略:

- 建立完善的访问控制机制,对不同用户设置不同的访问权限。

- 定期审查和更新访问权限,及时删除不必要的权限,减少潜在的安全风险。

- 引入身份验证和授权机制,确保只有经过授权的人员才能访问敏感数据。

-

使用专业的数据防泄密工具:

- 采用先进的技术手段,如数据泄露防护(DLP)系统,监控和阻止敏感数据的非法访问和传输。

- 启用数据脱敏技术,对敏感数据进行匿名化处理,降低数据泄露的风险。

-

加强网络安全防护:

- 部署防火墙、入侵检测系统(IDS/IPS)等网络安全设备,防止外部攻击者入侵系统。

- 定期更新和升级安全设备,确保其能够识别最新的威胁和攻击模式。

四、 XML外部实体(XXE)

这是一种攻击方式,攻击者利用XML解析器中的漏洞,通过构造恶意的XML数据来执行任意代码或访问外部资源。

防范XML外部实体(XXE)攻击是确保应用程序安全的重要步骤。以下是针对XXE攻击的几种主要防范措施:

- 禁用外部实体解析:这是最直接的方法,通过禁用外部实体解析,可以防止攻击者通过实体引用加载外部实体。

- 使用安全的XML解析器:选择使用经过验证和广泛使用的XML解析器,如JAXP、DOM4J等。这些解析器通常具有内置的防护机制,可以识别和防止XXE攻击。

- 输入验证和过滤:在接收到用户输入后,进行严格的数据验证和过滤。确保输入数据符合预期的格式和范围,剔除可能包含特殊字符或实体引用的恶意输入。

- 使用白名单机制:只允许加载可信源的实体,禁止加载本地或其他非受信任的实体。这可以通过配置XML解析器或使用特定的解析库来实现。

- 最小化权限:将服务器的运行权限限制在最低必要级别。确保服务器无法访问不必要的文件和资源,并限制文件访问权限。

- 更新和维护:定期更新和维护服务器和相关组件,以修复已知漏洞并提高安全性。保持应用程序和底层操作系统的更新,以减少被利用的安全风险。

- 安全编码实践:遵循安全编码的最佳实践,避免在代码中直接处理或解析不受信任的XML数据。使用参数化查询或预编译语句来防止SQL注入等攻击。

五、失效的访问控制

这通常是由于应用程序未能正确实施访问控制策略,导致攻击者能够访问或修改他们本不应访问或修改的资源。

失效的访问控制是一种常见的安全漏洞,攻击者可以利用这个漏洞访问未经授权的功能或数据。为了防范失效的访问控制,以下是一些关键的措施:

-

实施最小权限原则:

- 每个用户或角色应该只被授予完成其任务所需的最小权限。这有助于限制潜在的攻击面,并减少未授权访问的风险。

-

明确定义和强制访问控制策略:

- 清晰地定义访问控制策略,包括哪些用户可以访问哪些资源,以及他们可以进行哪些操作。

- 使用角色基础访问控制(RBAC)等机制来管理和实施这些策略。

六、 安全配置错误

这涉及应用程序堆栈的各个层面(如平台、Web服务器、应用服务器、数据库等)的安全配置不当,可能使得应用程序面临各种安全风险。

防范安全配置错误是一项重要的任务,需要多方面的措施来确保系统的安全性。以下是一些关键的步骤和策略:

- 遵循安全编码实践:

- 开发人员应确保在代码中进行正确的输入/输出数据验证。

- 配置自定义错误页面和SSL,以增强应用的安全性。

- 设置会话超时,避免会话被长时间占用。

- 绝不绕过身份验证和授权,确保每个操作都经过合法的认证和授权。

- 避免使用URL参数进行会话跟踪,以减少潜在的攻击面。

- 在将自定义静态代码集成到生产环境之前,通过安全扫描器进行扫描,确保代码的安全性。

- 定期修补和更新:

- 定期的安全补丁和更新对于查找和修复配置错误至关重要。管理员应定期修补正确配置的虚拟机,并将其部署到整个环境中。

- 所有设备和软件都应定期接受安全更新,以修复已知的安全漏洞。

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)

[外链图片转存中…(img-KWTnjkZk-1713389878739)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

1048

1048

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?