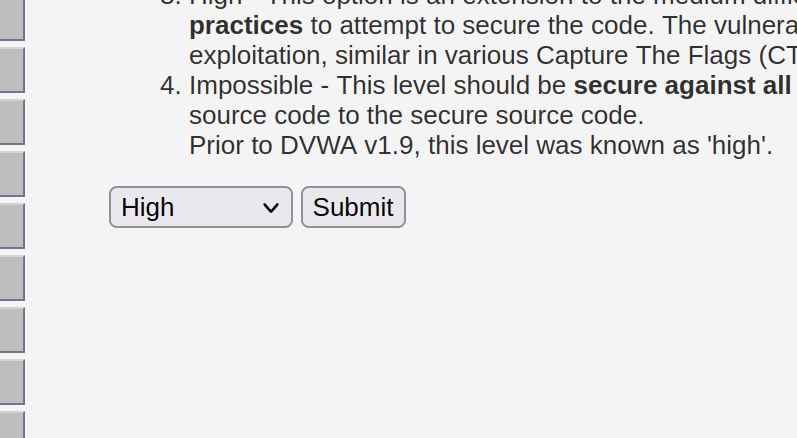

先将安全等级调至高级,点击submit提交

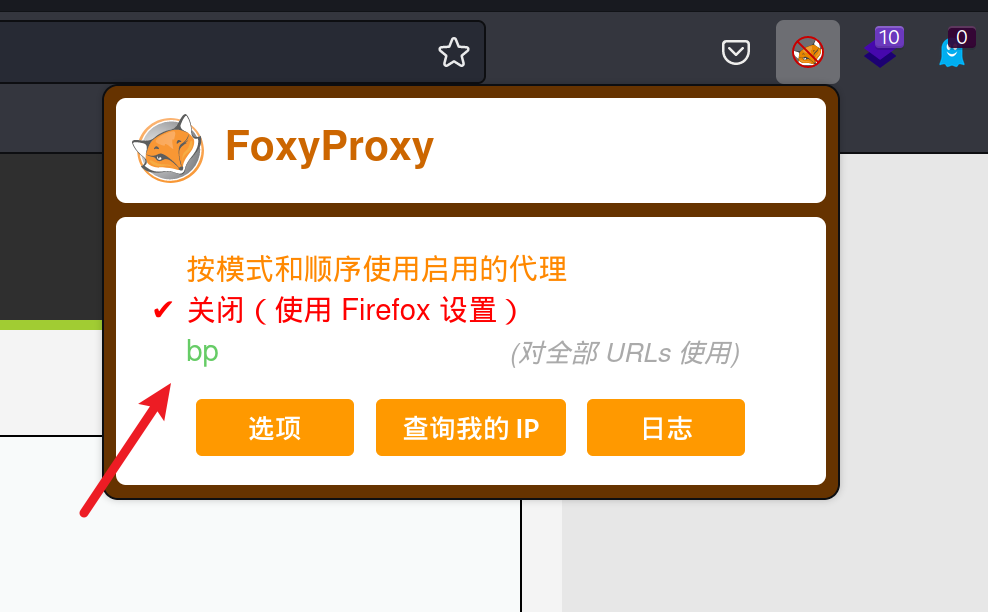

浏览器开启bp代理

kali开启bp 工具,开启Proxy

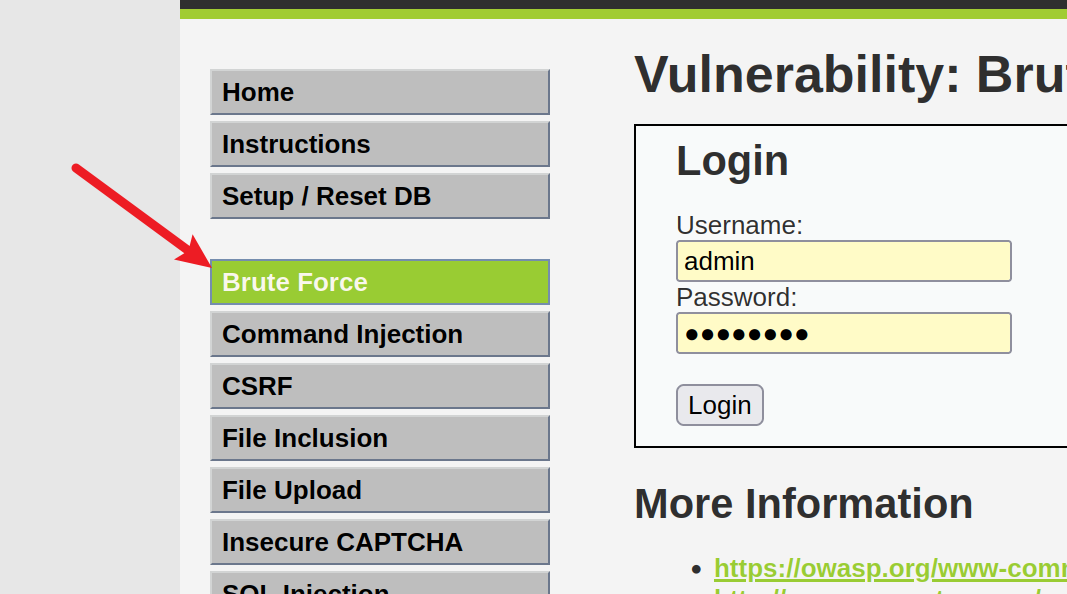

点击Brute Force这个选项卡

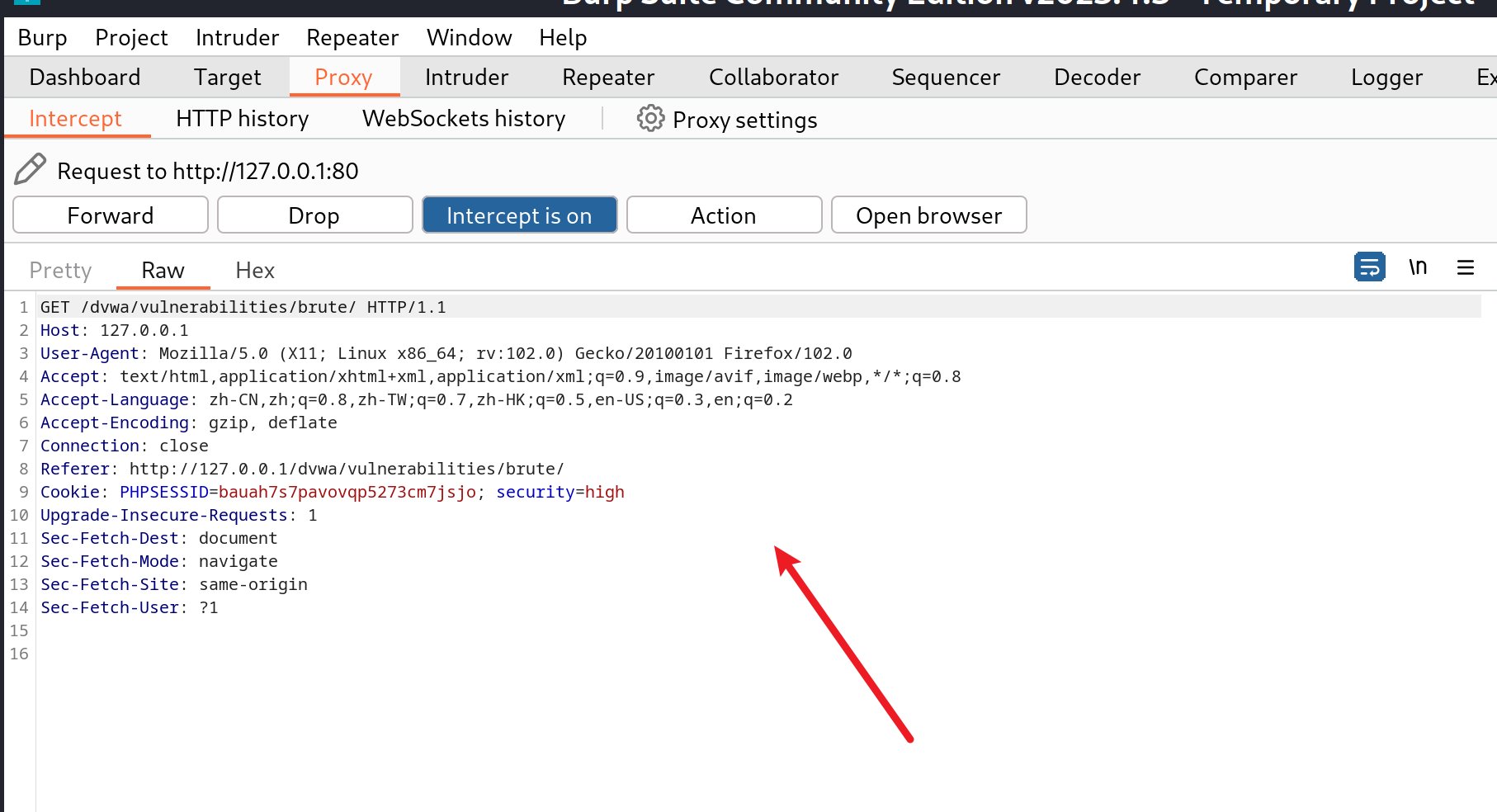

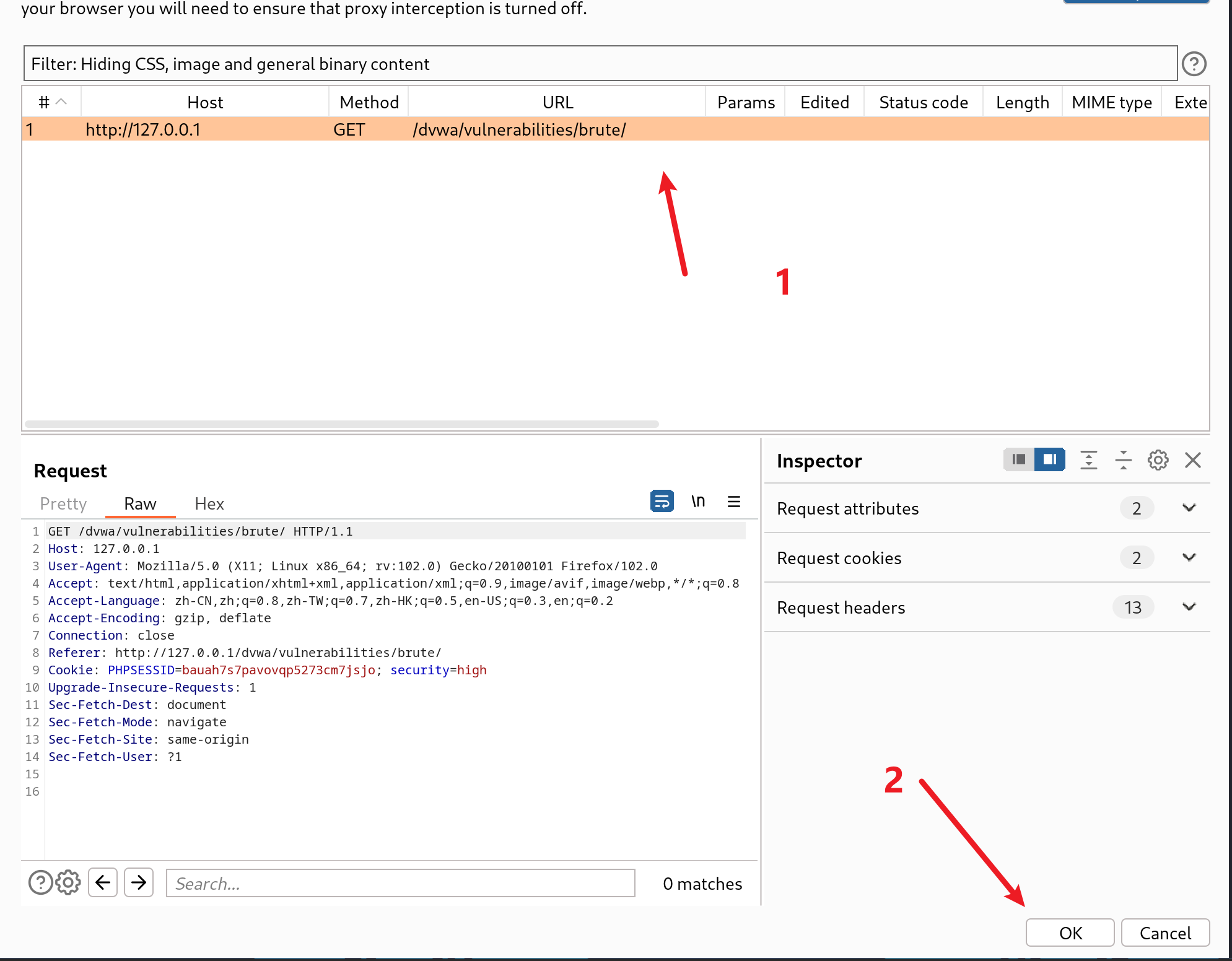

bp拦截到请求的数据包

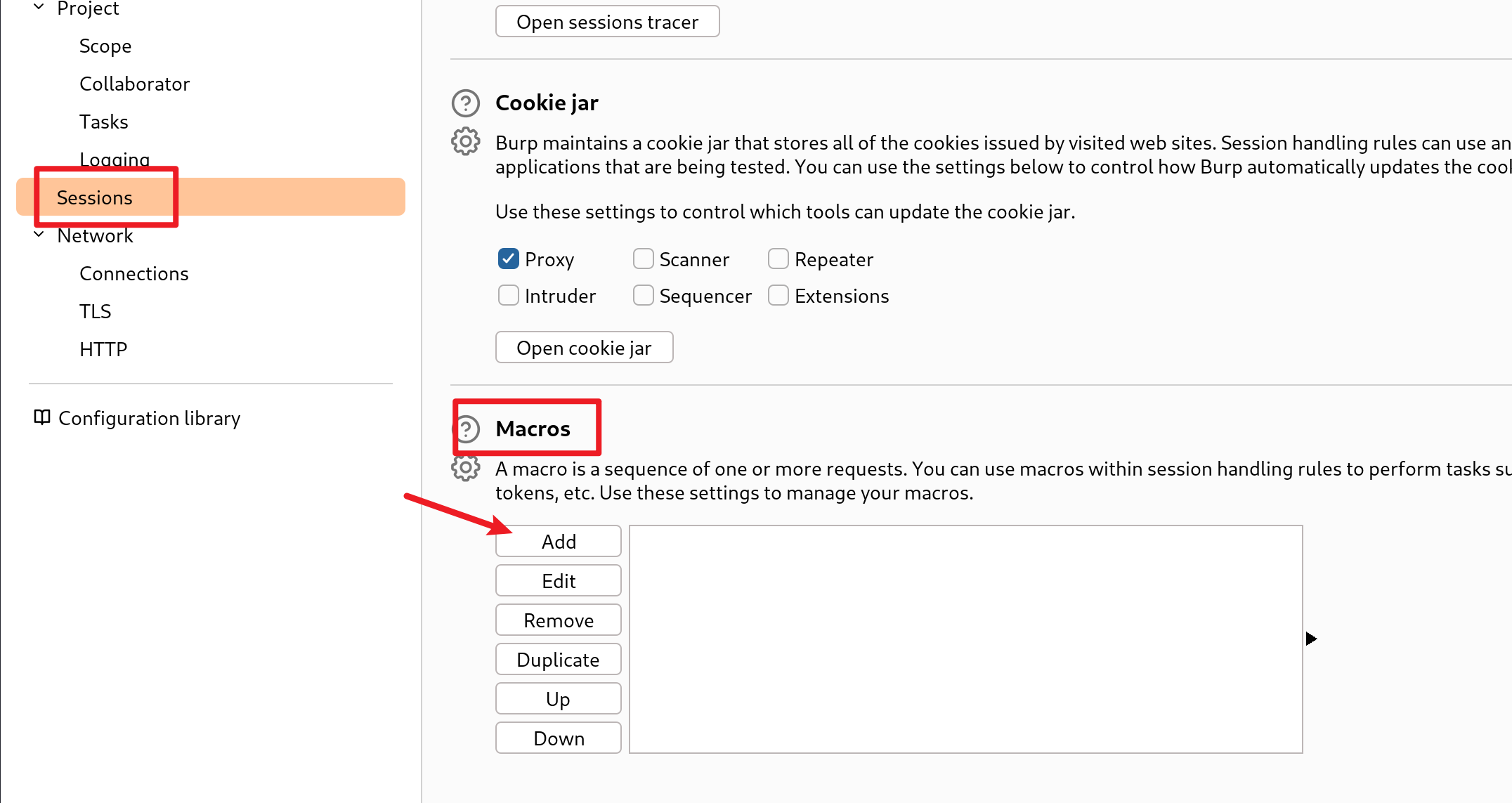

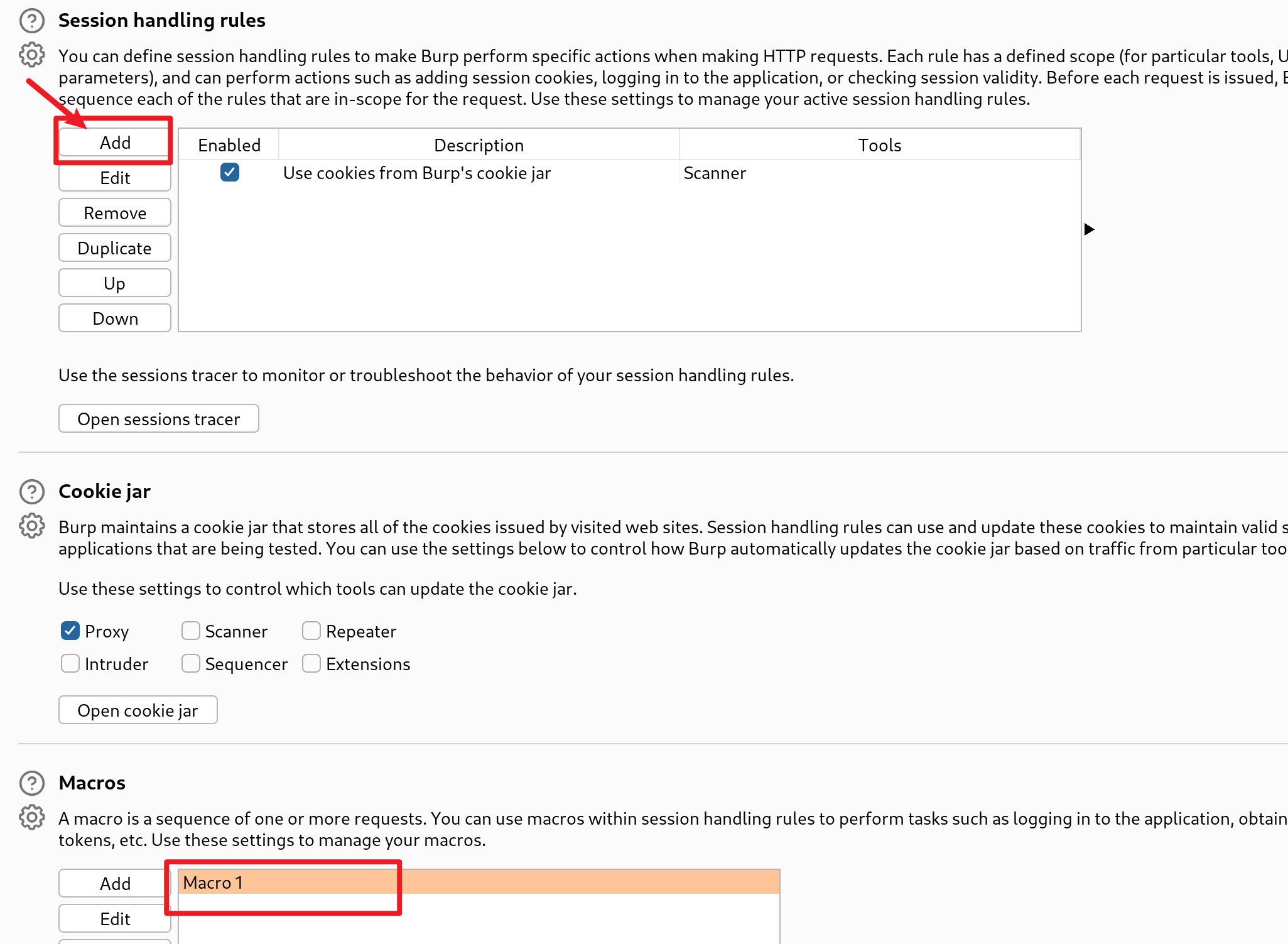

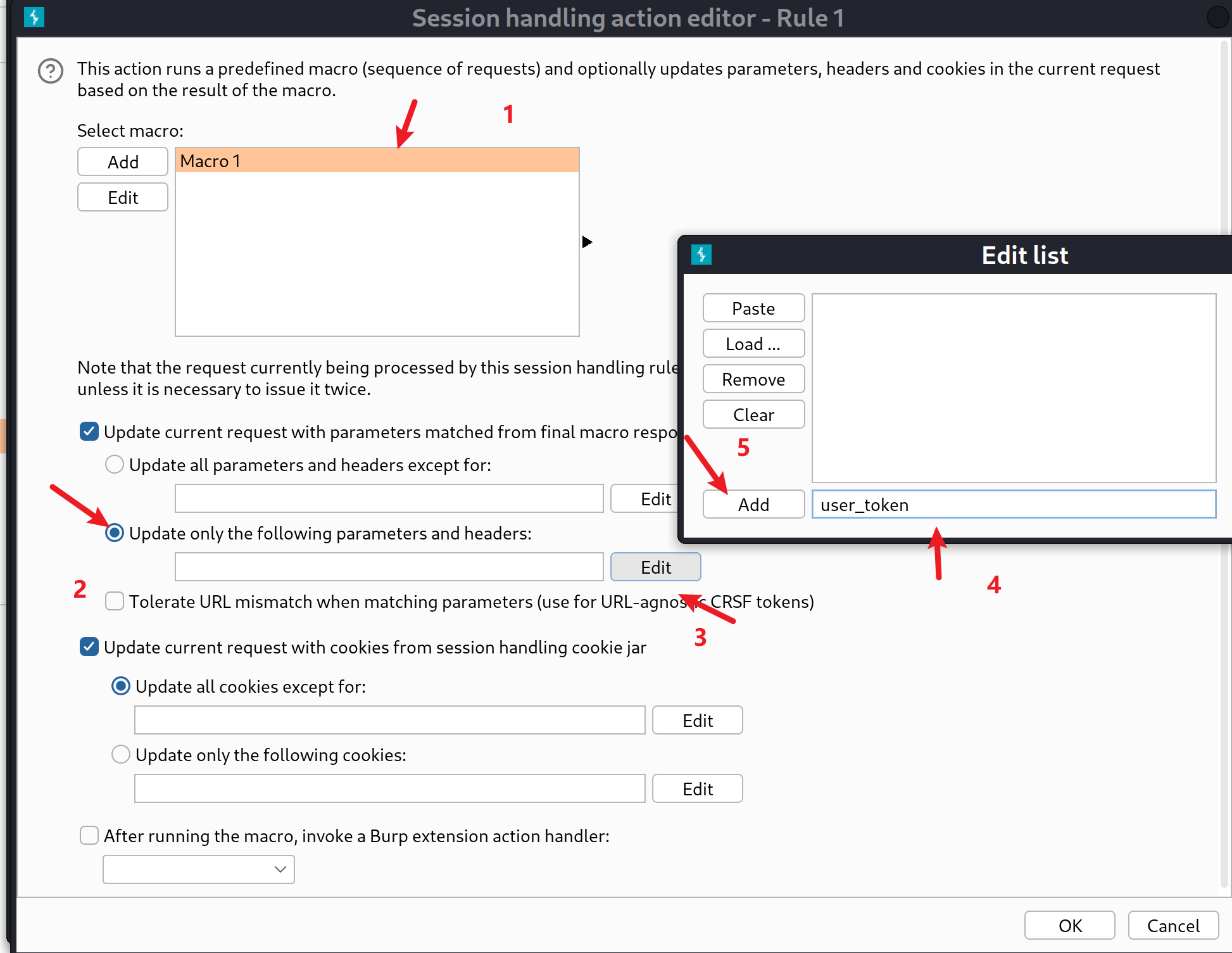

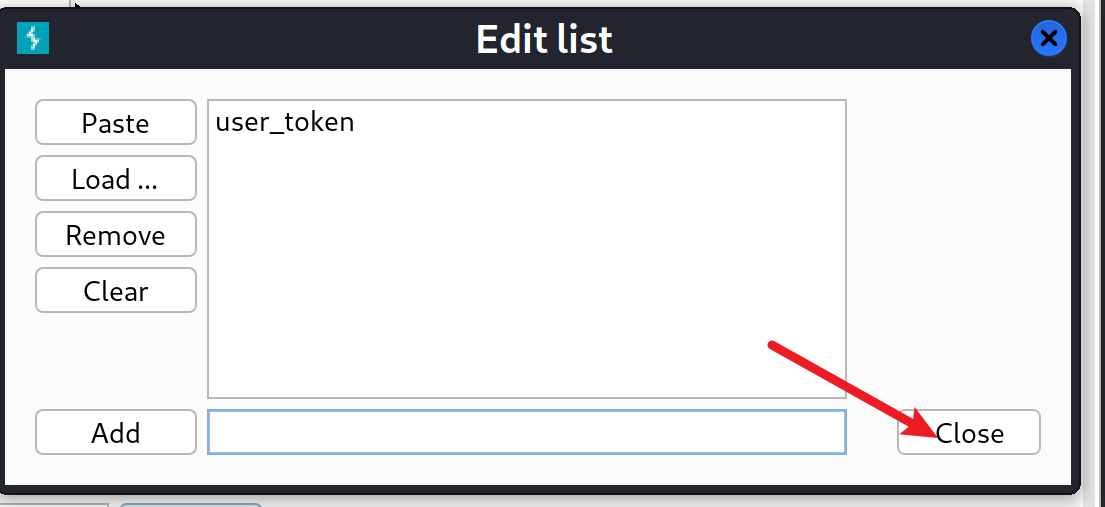

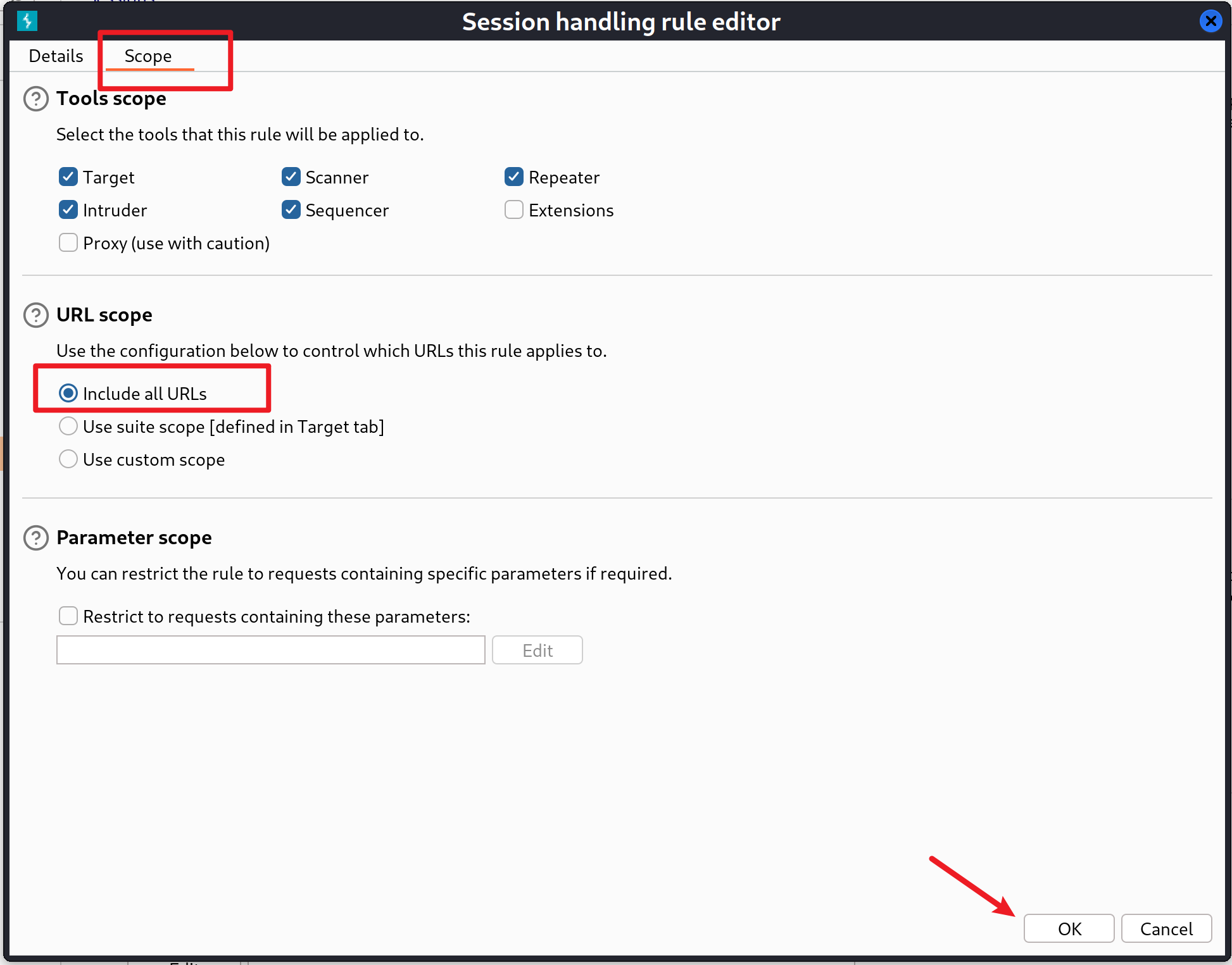

宏设置

如果是有的bp版本比较旧,在旧版本的上面菜单栏有一个Project options点击去选择Session,就会出现跟下面一样的宏界面

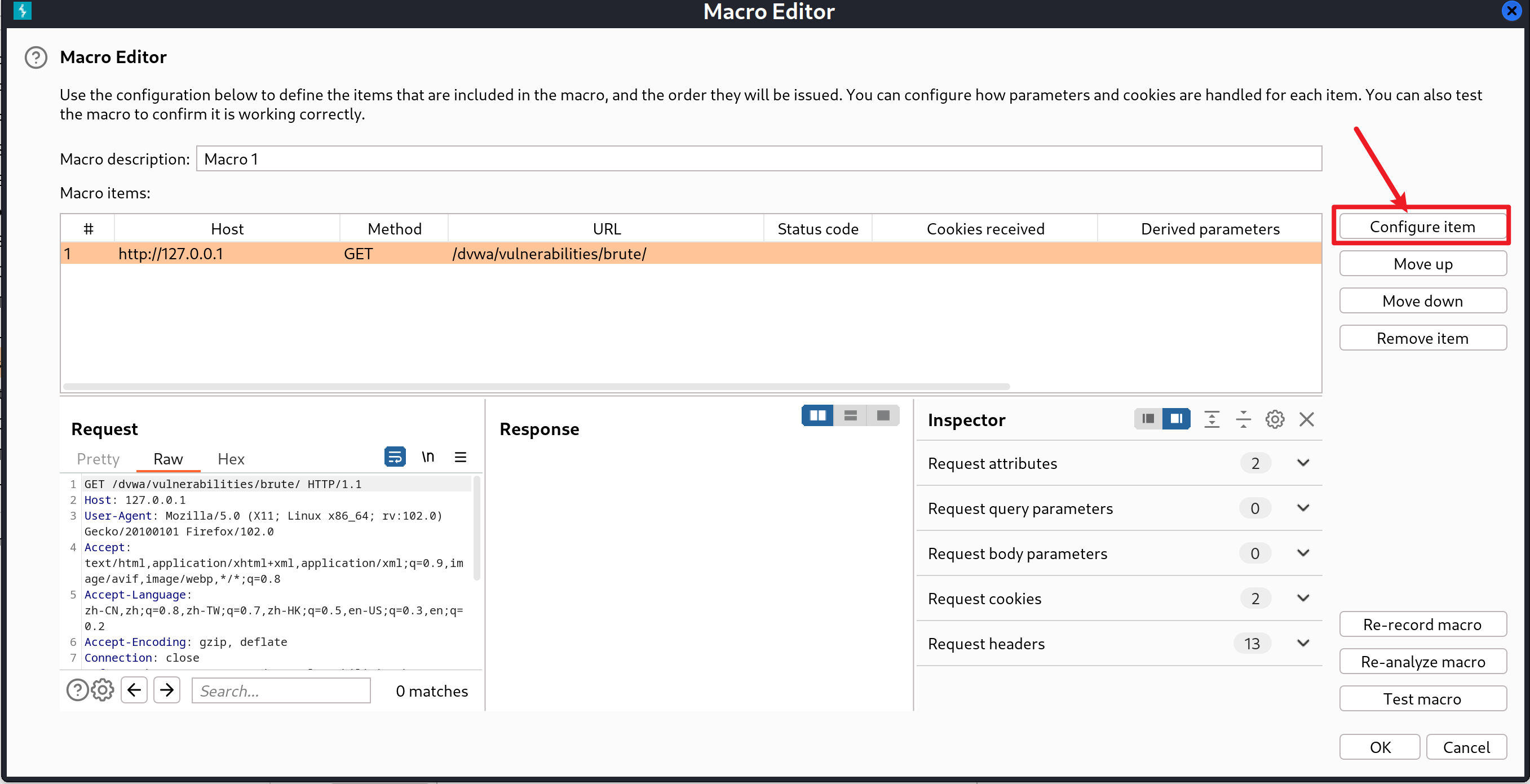

宏设置 完成

测试宏 是否设置正确

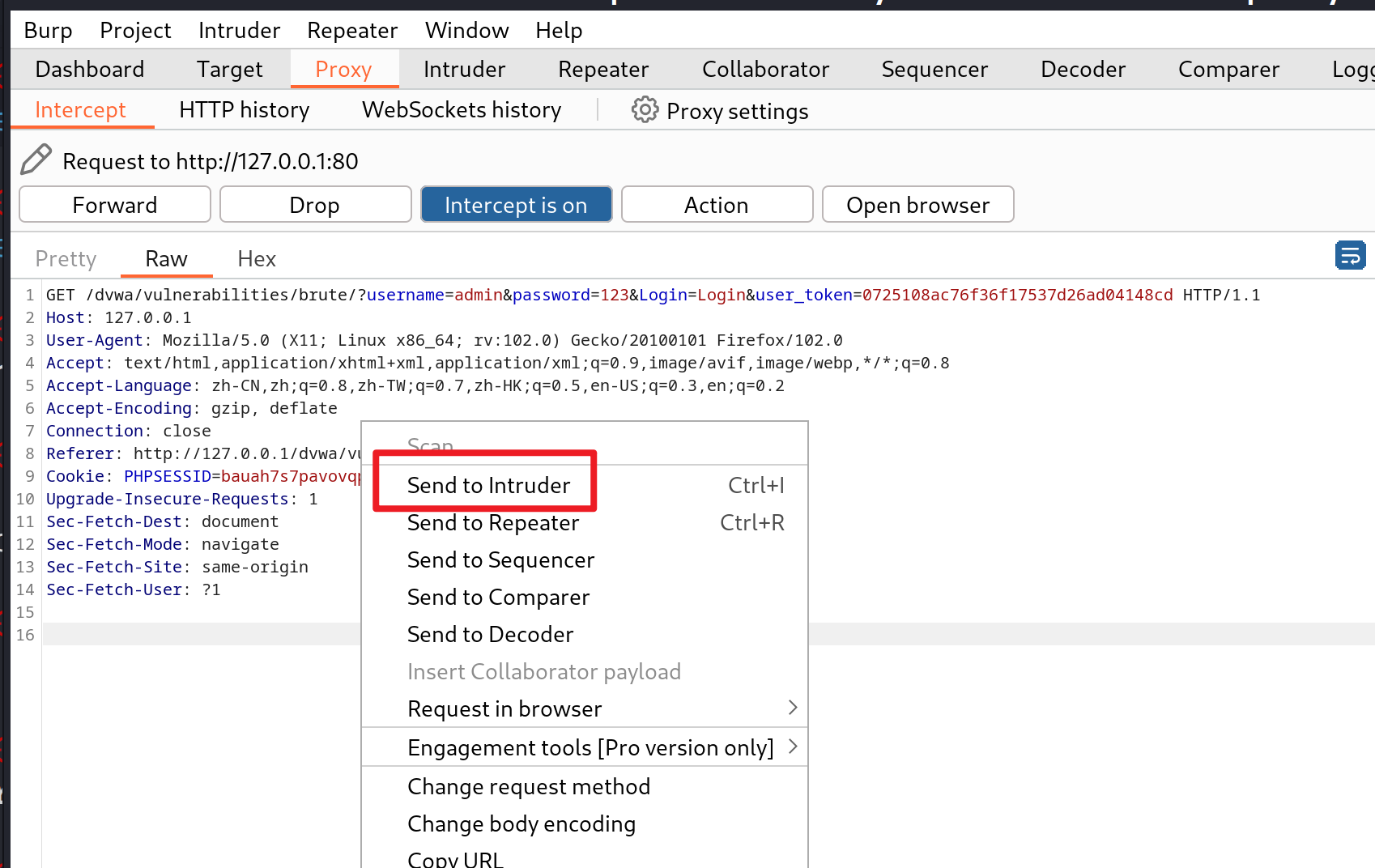

点击登录,bp会 拦截到请求的数据包,打开bp的Proxy,点击Forward放包

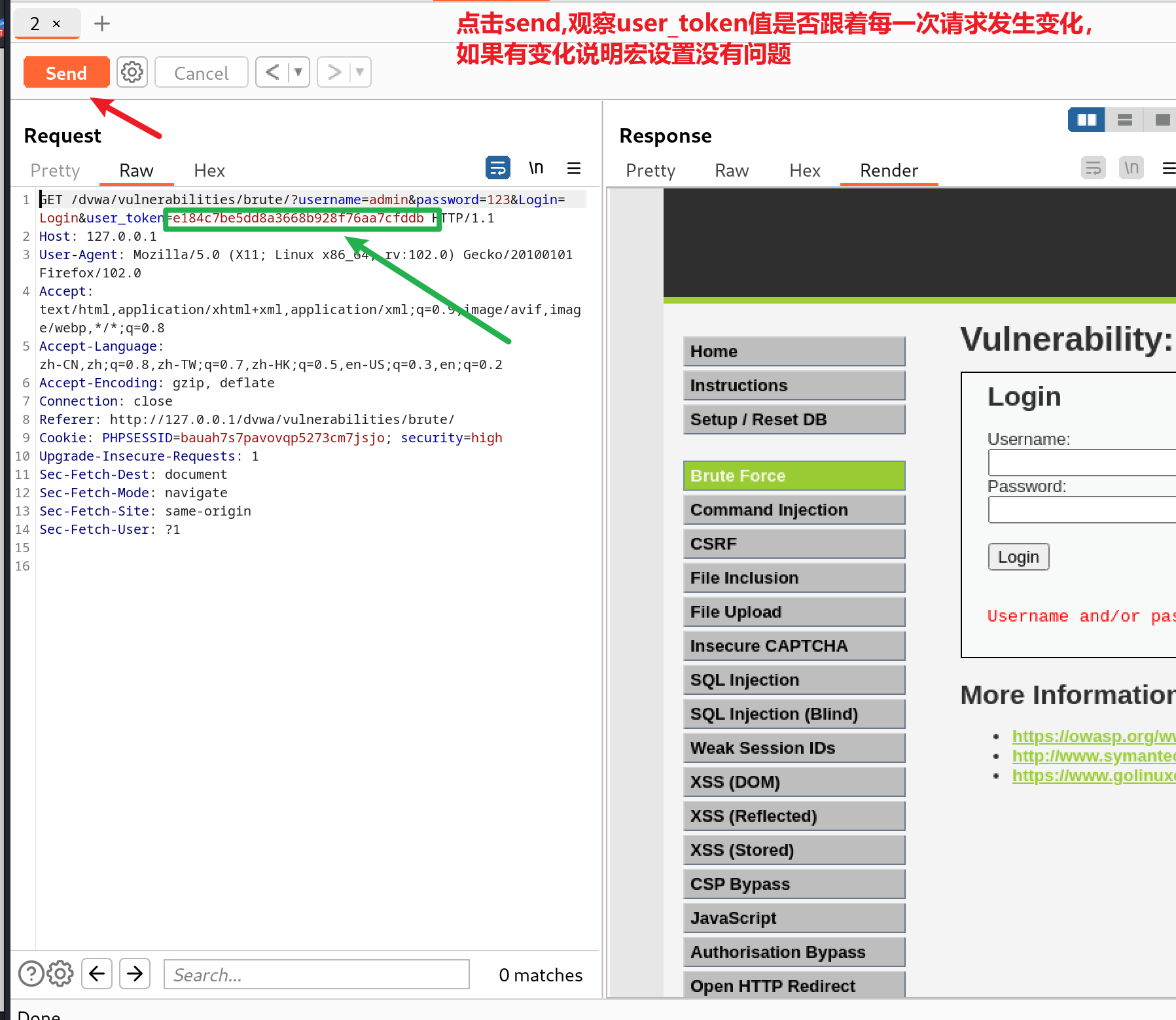

发送到Repeater,点击send,观察user_token有没有跟着变化

开始爆破

发送到Intruder

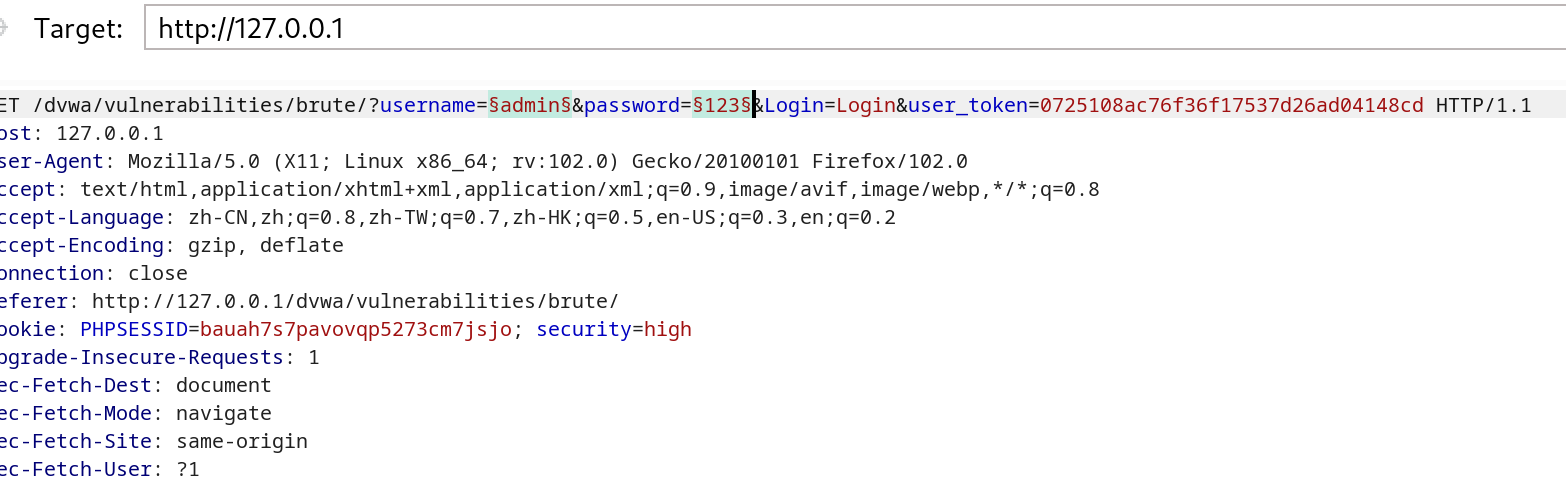

模式选择Cluster bomb集束炸弹

将输入的用户名和密码打上标记

给第一个标记导入用户字典

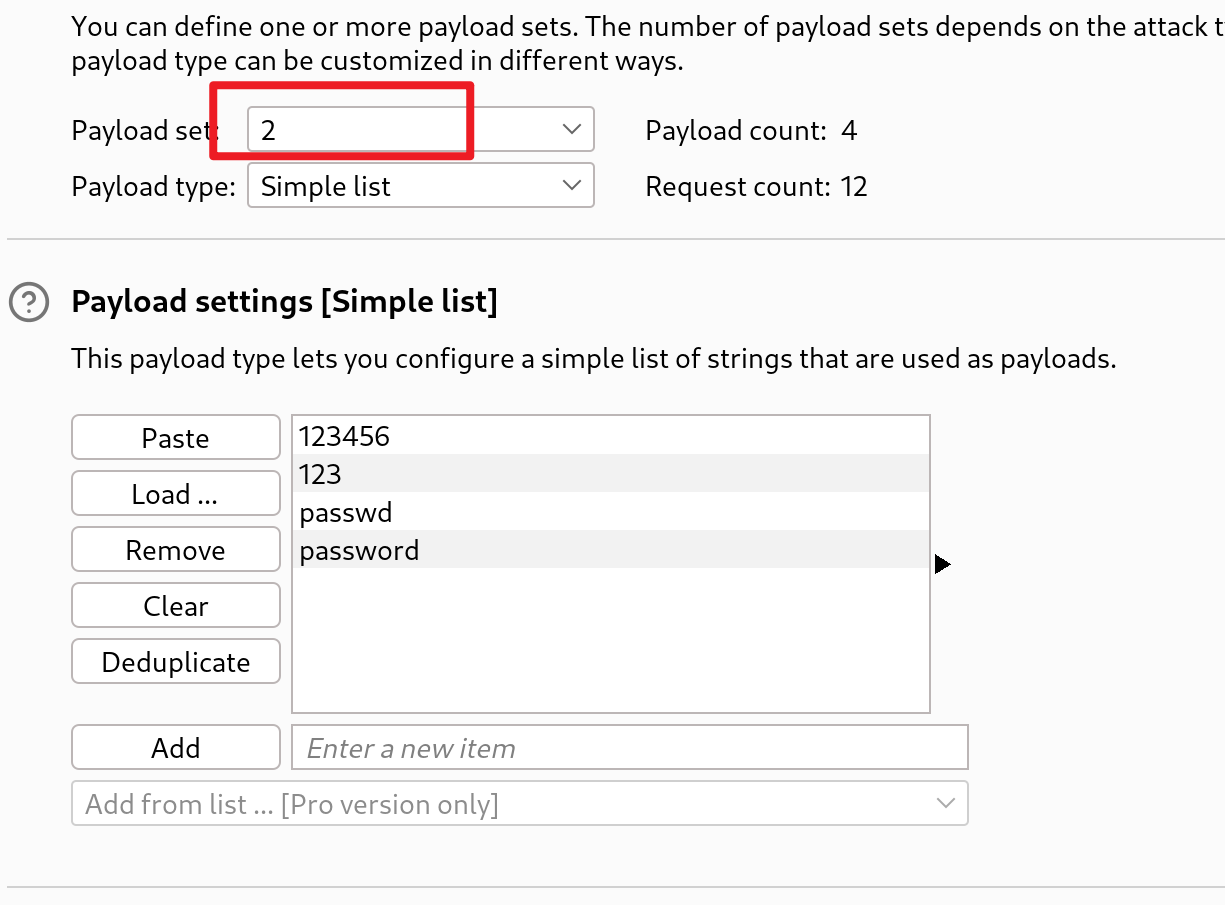

给第二个标记导入密码字典

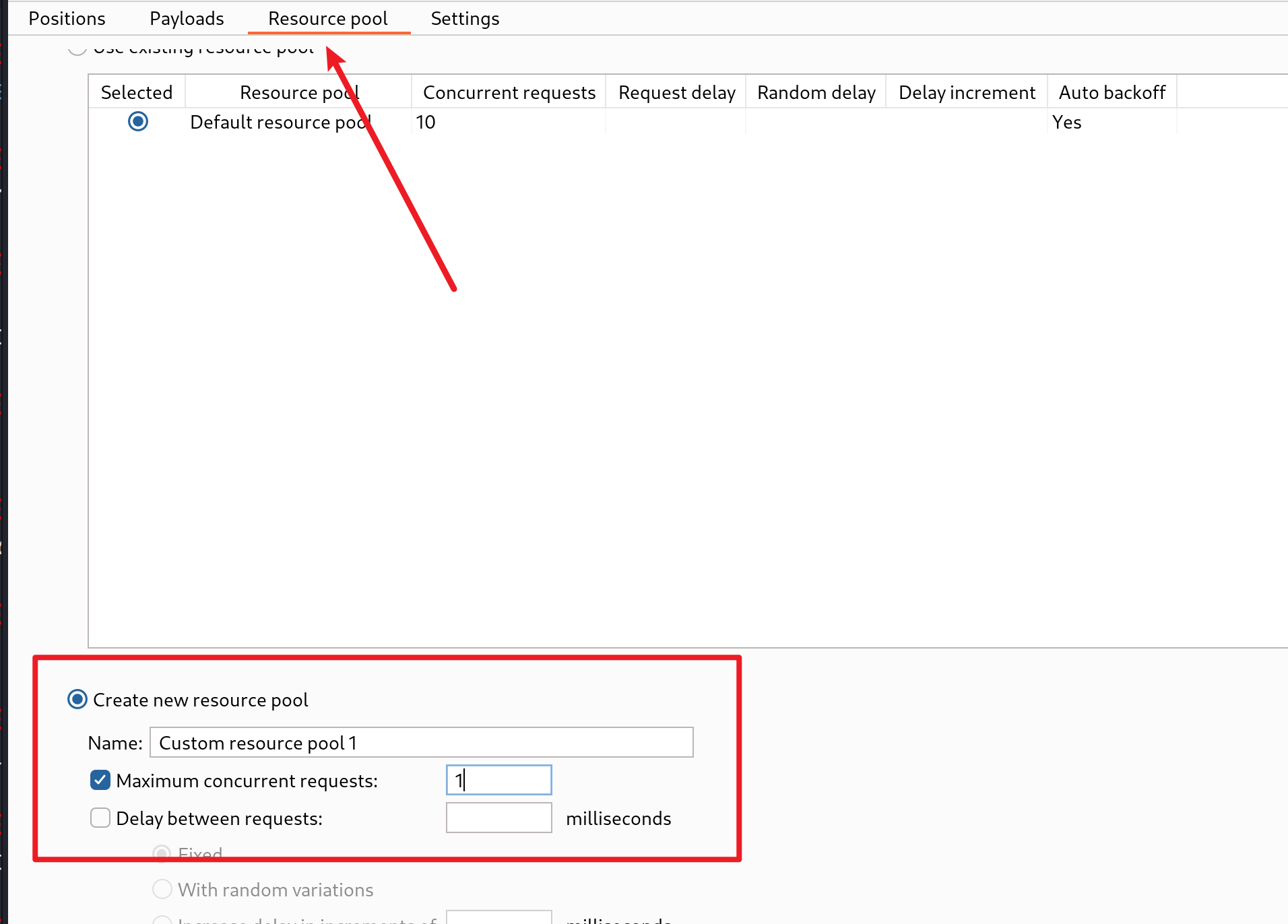

选择一个线程

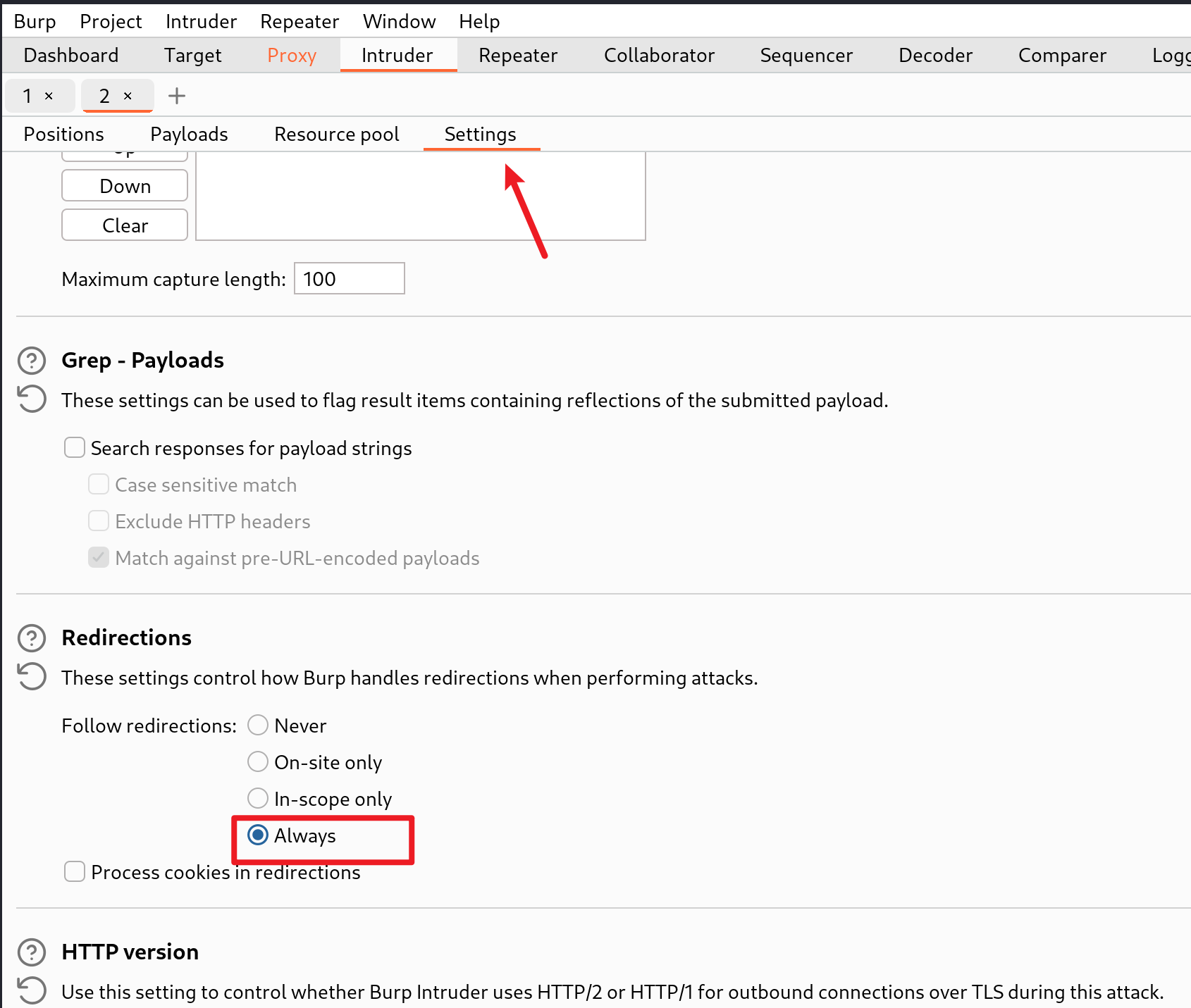

选择总是重定向

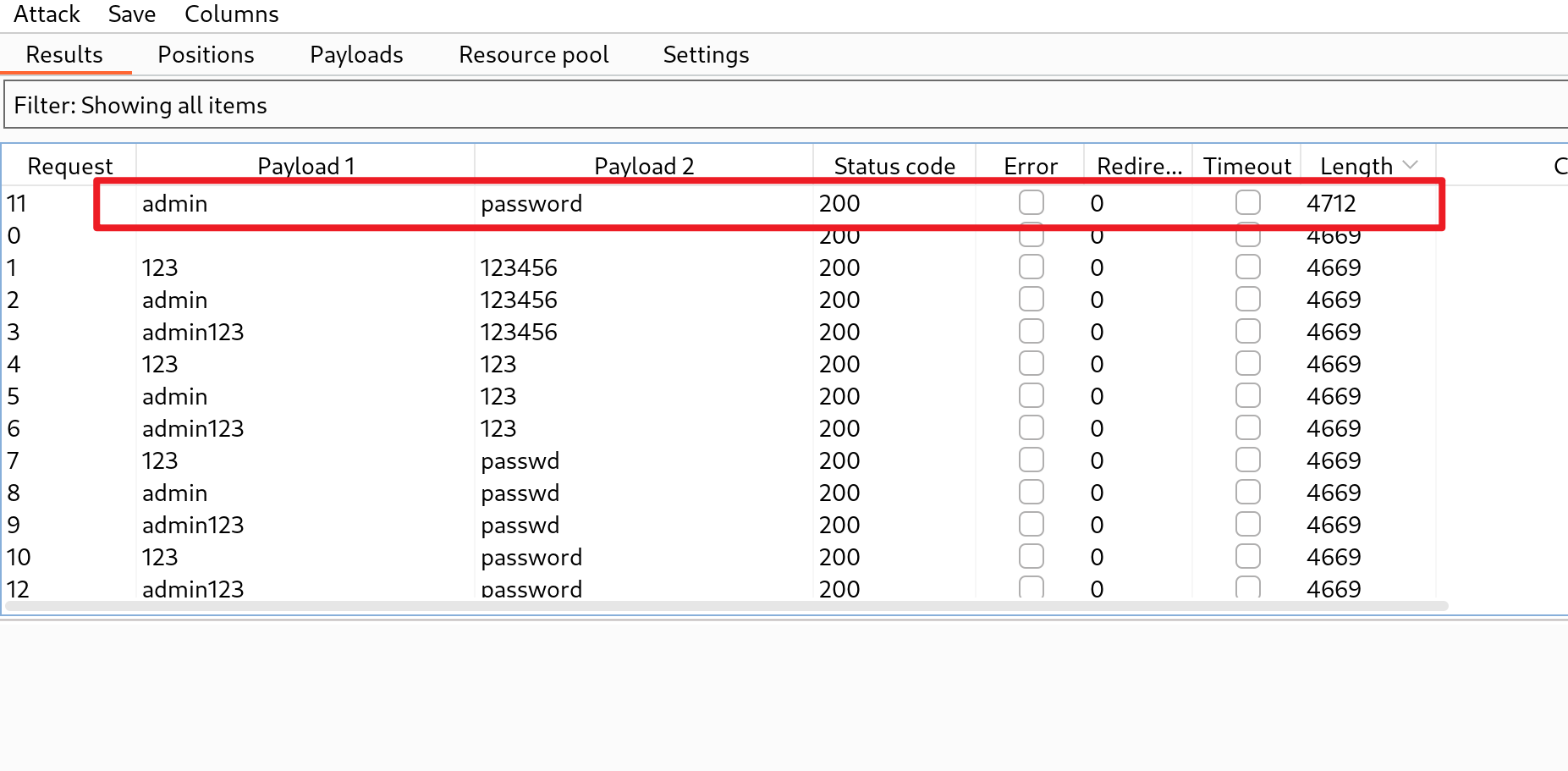

开始爆破

总结

首先访问有user_token的页面,bp拦截到当前页面链接

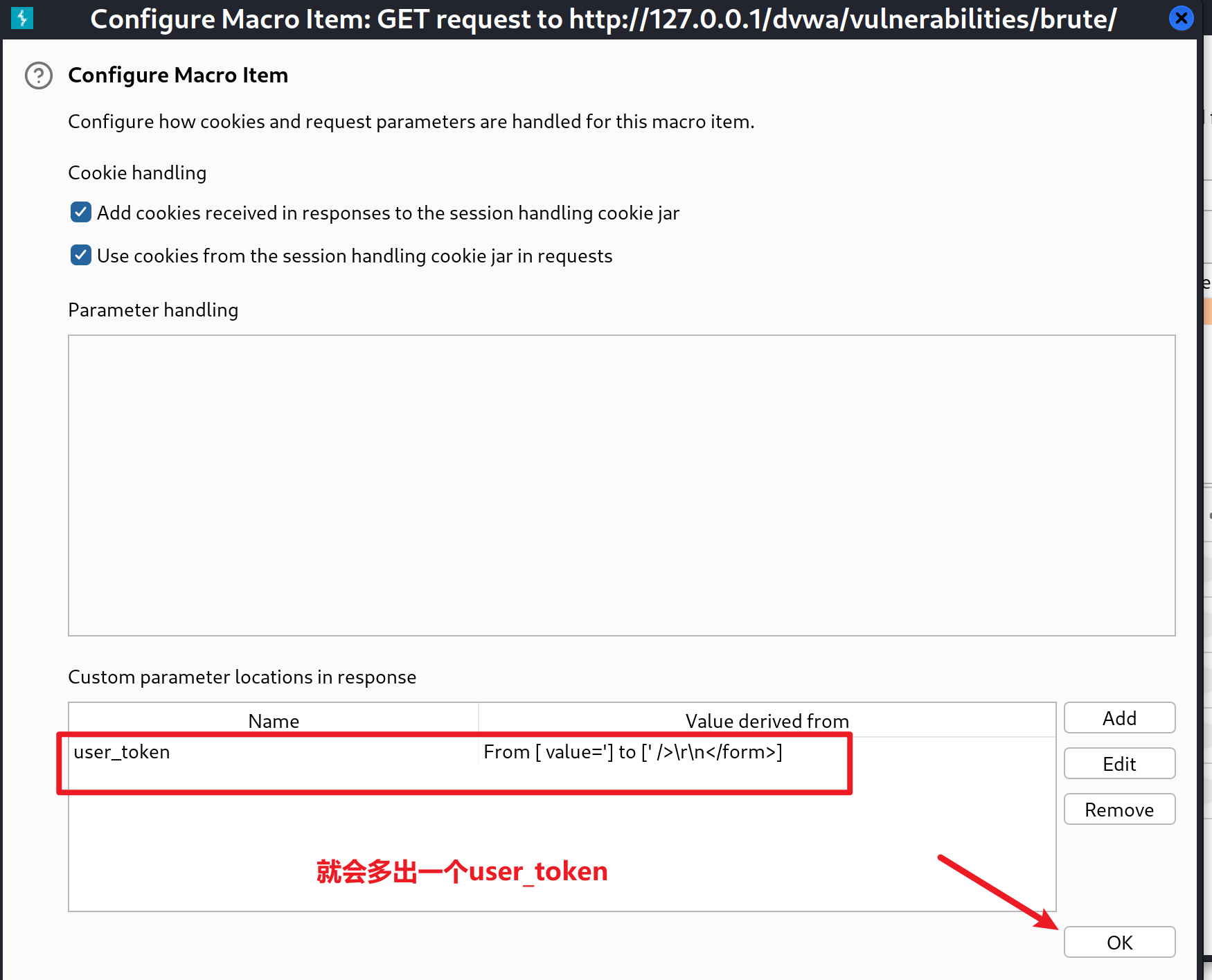

使用宏配置,正则表达过滤user_token

输入账号密码拦载,将拦截的内容先放到重发器(Repeater)里面测试一下,user_token是否会变,如果变了,表面之前的宏设置成功

最后使用测试器(Intruder),进行密码爆破,使用集束炸弹模式

1846

1846

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?