在面试的时候,面试官常常会问一些问题:

- docker是什么,能做什么?

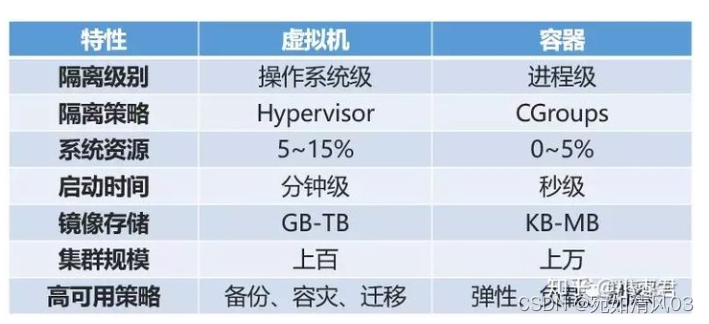

- docker和虚拟机的区别是什么呢?

- docker是用什么做隔离的?

- docke的网络类型?docker数据之间是如何通信的?

- docker的数据保存问题?

- 常用的docker命令?

- docker制作镜像相关?

下面,就让我来详细说明一些这些问题

1. docker是什么?能做什么?

是什么?

就是一个软件

跑容器的软件

将软件打包到标准化单元中,以便进行开发、运输和部署

容器是打包代码及其所有依赖项的软件标准单元,以便应用程序从一个计算环境快速可靠地运行到另一个计算环境。Docker 容器映像是一个轻量级、独立的可执行软件包,其中包含运行应用程序所需的一切:代码、运行时、系统工具、系统库和设置。

有什么作用,解决了什么问题?

将任何软件都可以放到容器里去运行

更加节约企业的服务器资源,降低基础设施成本

软件的快速部署和缩放---》改变了软件部署和安装的方式

2. docker和虚拟机的区别

与虚拟机相比,dockers的优缺点:

| 优点 | 缺点 |

| Docker启动快速属于秒级别,虚拟机通常需要几分钟去启动 | 与虚拟机相比,Docker隔离性更弱,Docker属于进程之间的隔离,虚拟机可实现系统级别隔离。 |

| 快速创建、删除:虚拟化创建是分钟级别的,Docker容器创建是秒级别的,Docker的快速迭代性,决定了无论是开发、测试、部署都可以节约大量时间。 | 可管理性:Docker的集中化管理工具还不算成熟。各种虚拟化技术都有成熟的管理工具,例如VMware vCenter提供完备的虚拟机管理能力。 |

| Docker更轻量,Docker的架构可以共用一个内核与共享应用程序库,所占内存极小。同样的硬件环境,Docker运行的镜像数远多于虚拟机数量。对系统的利用率非常高。 | 高可用和可恢复性:Docker对业务的高可用支持是通过快速重新部署实现的。虚拟化具备负载均衡、高可用、容错、迁移和数据保护等经过生产实践检验的成熟保障机制,VMware可承诺虚拟机99.999%高可用,保证业务连续性。 |

| Docker需要的资源更少,Docker可以在操作系统级别进行虚拟化,Docker容器和内核交互,基本没有性能损耗,性能优于通过Hypervisor层与内核层的虚拟化 | 安全性:Docker的安全性也更弱。Docker的租户root和宿主机root等同,一旦容器内的用户从普通用户权限提升为root权限,它就直接具备了宿主机的root权限,进而可进行无限制的操作。 |

| 交付、部署:虚拟机可以通过镜像实现环境交付的一致性,但镜像分发无法体系化;Docker在Dockerfile中记录了容器构建过程,可在集群中实现快速分发和快速部署。 |

简单来说:

docker的启动速度更快,资源消耗更小,拓展更方便

但docker的隔离没有虚拟机彻底,虚拟机的安全性更高,

3. docker是用什么做隔离的?

docker底层是用命名空间做隔离的

docker的命名空间包括:

PID命名空间:进程隔离,每个容器都有自己的进程ID空间,互不影响。

NET命名空间:网络隔离,每个容器都有自己的网络接口、IP地址、路由表等,互不影响。

IPC命名空间:进程间通信隔离,每个容器都有自己的System V IPC和POSIX消息队列,互不影响。

MNT命名空间:文件系统隔离,每个容器都有自己的文件系统挂载点,互不影响。

UTS命名空间:主机名隔离,每个容器都有自己的主机名和域名,互不影响。

User命名空间:用户隔离,每个容器都有自己的用户和组ID,互不影响。

命名空间是Linux内核提供的一种隔离机制,它可以将一个进程的视图限制在一个特定的范围内,让进程看到的资源受到隔离和限制,从而实现容器之间的隔离。

不同的命名空间有不同的资源

容器由不同的命名空间组合而成

一个pod里的容器共享很多namespace,例如network,这样他们就使用同一个ip地址

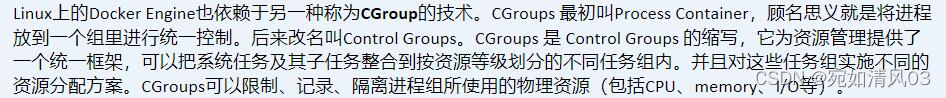

CGroup 对资源进行限制,例如:cpu,内存、磁盘、网络等

容器理解为一个人,命名空间理解为吃喝玩乐的地方,cgroups理解为能使用的金钱和体力

4. docke的网络类型?docker数据之间是如何通信的?

四类网络模式

这几个模式只考虑宿主机和容器之间的通信,在同一台机器里

同一台机器里通信:

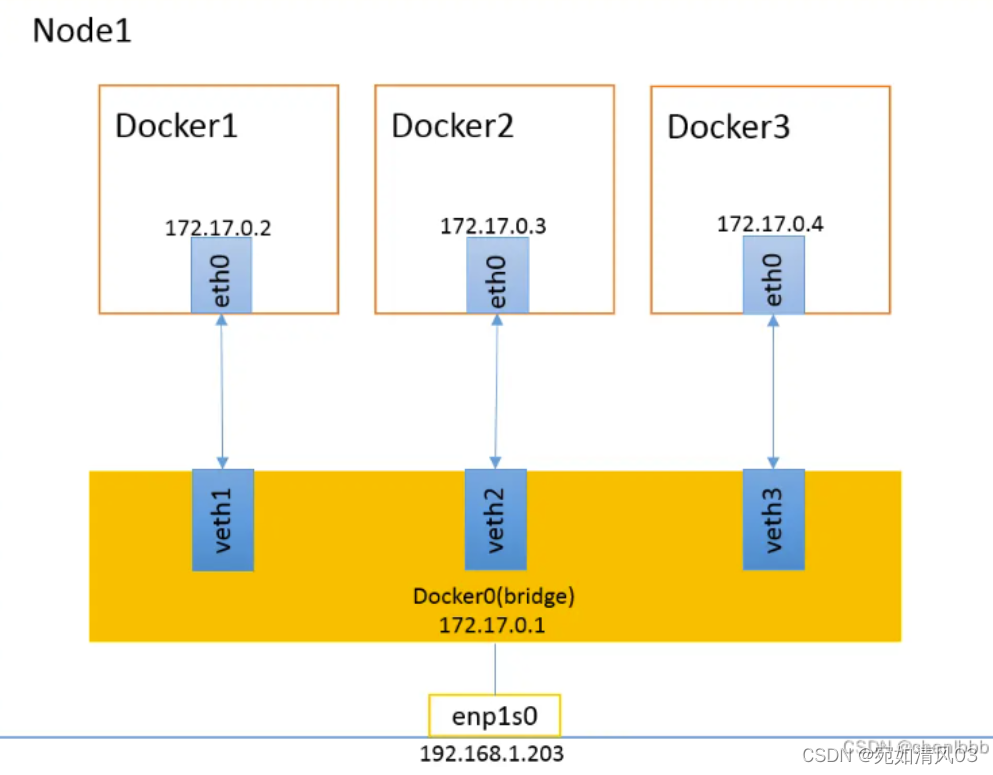

桥接网络模式

当Docker进程启动时,会在主机上创建一个名为docker0的虚拟网桥,此主机上启动的Docker容器会连接到这个虚拟网桥上。从docker0子网中分配一个IP给容器使用,并设置docker0的IP地址为容器的默认网关。在主机上创建一对虚拟网卡veth pair设备,Docker将veth pair设备的一端放在新创建的容器中,并命名为eth0(容器的网卡),另一端放在主机中,以vethxxx这样类似的名字命名,并将这个网络设备加入到docker0网桥中

docker0–>相当于路由器的LAN口+DHCP服务器

容器网卡–>相当于虚拟机里的ens33网卡

主机网卡–>在虚拟机里,相当于真实机器里模拟出来的vmnet8网卡,用于和虚拟机进行通信的

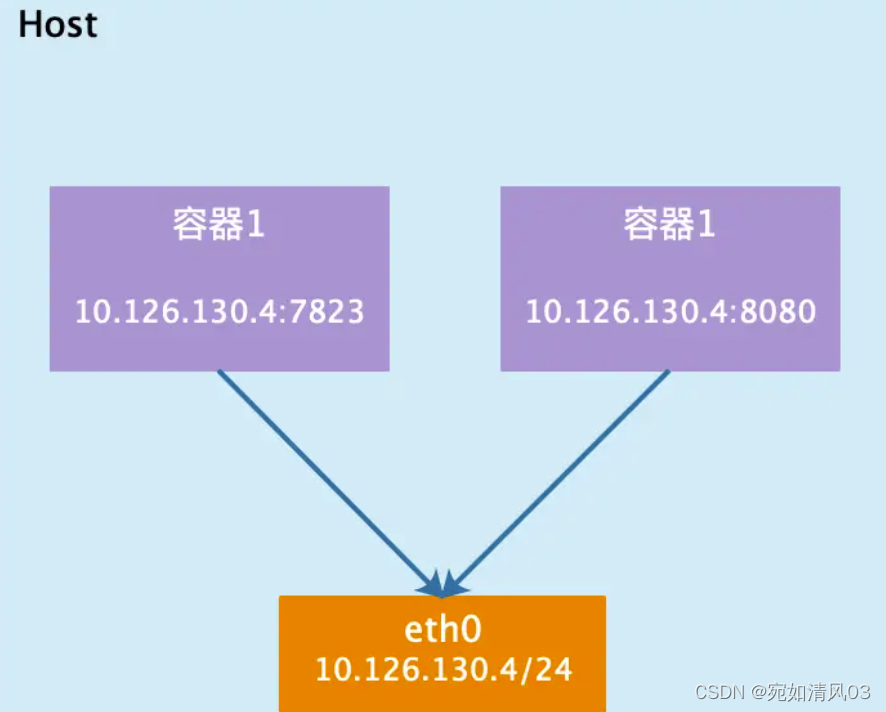

host网络模式

如果启动容器的时候使用host模式,那么这个容器将不会获得一个独立的Network Namespace,而是和宿主机共用一个Network Namespace。容器将不会虚拟出自己的网卡,配置自己的IP等,而是使用宿主机的IP和端口。但是,容器的其他方面,如文件系统、进程列表等还是和宿主机隔离的。

使用host模式的容器可以直接使用宿主机的IP地址与外界通信,容器内部的服务端口也可以使用宿主机的端口,不需要进行NAT,host最大的优势就是网络性能比较好,但是docker host上已经使用的端口就不能再用了,网络的隔离性不好。

container网络模式

这个模式指定新创建的容器和已经存在的一个容器共享一个 Network Namespace,而不是和宿主机共享。新创建的容器不会创建自己的网卡,配置自己的 IP,而是和一个指定的容器共享 IP、端口范围等。同样,两个容器除了网络方面,其他的如文件系统、进程列表等还是隔离的。两个容器的进程可以通过 lo 网卡设备通信。

none网络模式

使用none模式,Docker容器拥有自己的Network Namespace,但是,并不为Docker容器进行任何网络配置。也就是说,这个Docker容器没有网卡、IP、路由等信息。需要我们自己为Docker容器添加网卡、配置IP等。

这种网络模式下容器只有lo回环网络,没有其他网卡。none模式可以在容器创建时通过–network=none来指定。这种类型的网络没有办法联网,封闭的网络能很好的保证容器的安全性。

不同宿主机容器之间通信

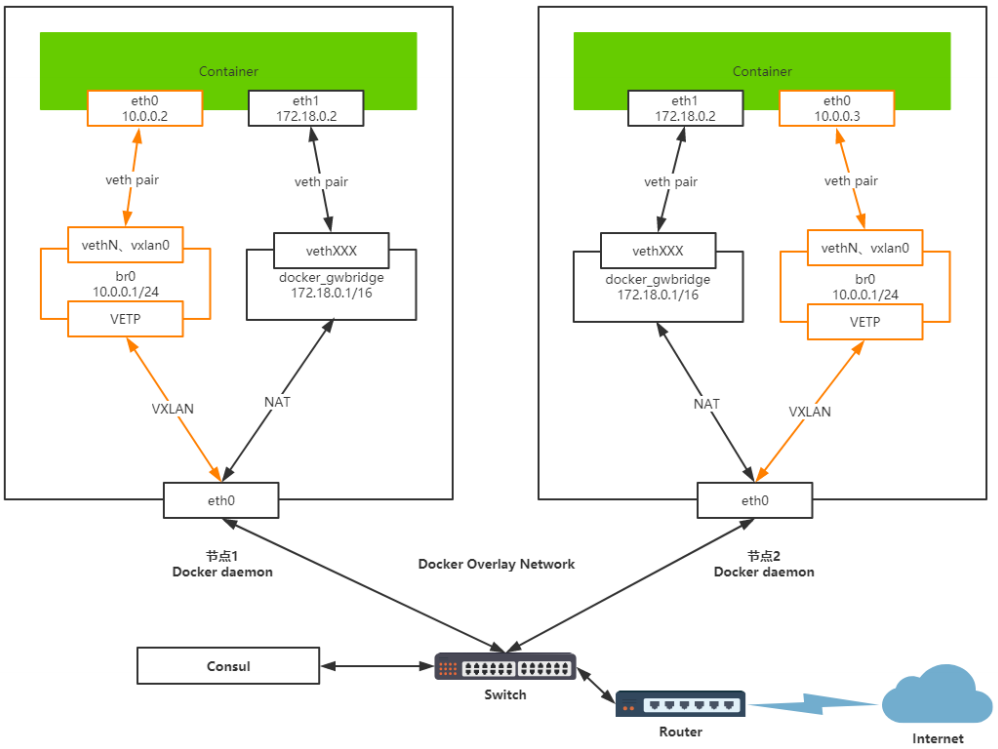

overlay

Overlay网络实际上市目前最主流的容器跨节点数据传输和路由方案

overlay用于不同宿主机的容器间的通信,同时支持对消息进行加密

安装docker的容器编排工具swarm会有overlay网络模式

发送数据包流程

容器Container1 发送数据包 到容器 Container2。

- 1、容器Container1会通过Container eth0 将这个数据包发送到 10.0.0.1 的网关。

- 2、网关将数据包发送出去后到达b20网桥。

- 3、b20网桥针对VXLAN设备,主要用于捕获对外的数据包通过VETP进行数据包封装。

- 4、封装好将VXLAN格式数据包交给eth0,通过UDP方式交给Container2的eth0。

- 5、Container2收到数据包后通过VETP将数据包解封装。

- 6、网桥通过网关将解封装的数据包转发给Container eth0,完毕通信。

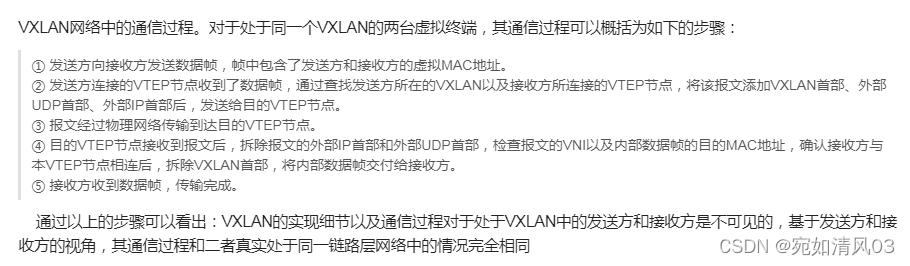

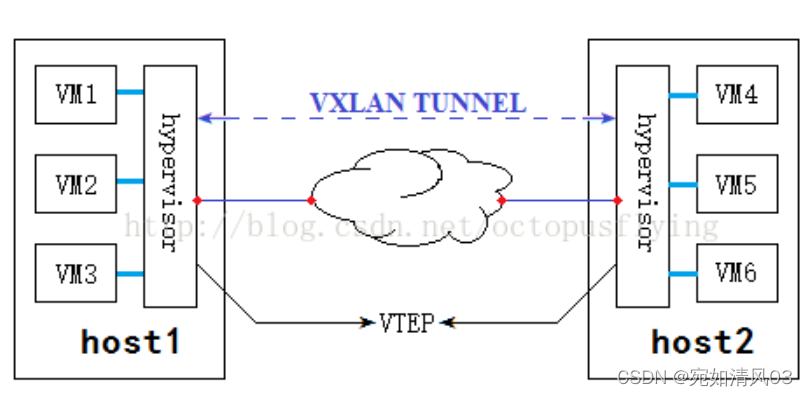

overlay的底层原理VXLAN

VXLAN是一种隧道技术。通过将虚拟网络中的数据帧封装在实际物理网络中的报文中进行传输。具体实现方式为:将虚拟网络的数据帧添加VXLAN首部后,封装在物理网络中的UDP报文中,然后以传统网路络的通信方式传送该UDP报文,到达目的主机后,去掉物理网络报文的头部信息以及VXLAN首部,将报文交付给目的终端。整个通信过程目的终端不会感知到物理网络的存在。

VTEP(VXLAN Tunnel Endpoints,VXLAN隧道端 点)是VXLAN网络的边缘设备,是VXLAN隧道的起点和终点,源服务器发出的原始数据帧,在VTEP上被封装成VXLAN格式的报文,并在IP网络中传递到另外一个VTEP上,并经过解封转还原出原始的数据帧,最后转发给目的服务器。

监听端口4789

封装格式

macvlan

在 Docker 中,macvlan 是众多 Docker 网络模型中的一种,并且是一种跨主机的网络模型,作为一种驱动(driver)启用(-d 参数指定),Docker macvlan 只支持 bridge 模式。

参考:https://docs.docker.com/network/drivers/macvlan/

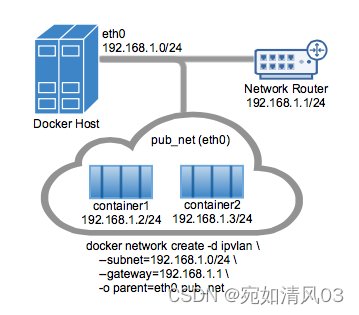

ipvlan

IPvlan 驱动程序让用户可以完全控制 IPv4 和 IPv6 寻址。VLAN 驱动程序建立在此之上,为对底层网络集成感兴趣的用户提供了对第 2 层 VLAN 标记甚至 IPvlan L3 路由的完全控制。

直接和eth0组成了一个局域网--》相当于一个vlan

IPVLAN和overlay都可以实现不同主机上的容器之间的通信,但是ipvlan是所有的容器都是相同网段,相当于在一个vlan里,然后可以通过不同的子接口对应不同的网段,实现不同的类型的容器之间的通信

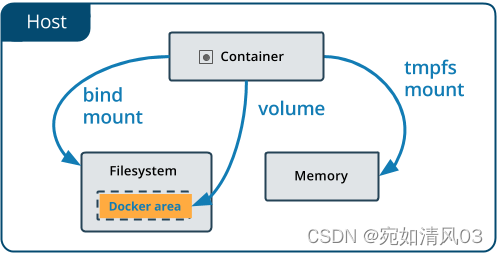

5. docker的数据保存问题?

使用数据卷

作用:方便备份恢复,实现数据共享

容器和宿主机的之间的数据共享

多宿主机之间的数据共享 参考另一篇博客:https://blog.csdn.net/ZhouXin1111112/article/details/132560687?spm=1001.2014.3001.5501

6. 常用的docker命令?

| docker version | 查看docker的版本 |

| docker ps | 查看目前正在启动的容器,-a 查看所有容器 |

| docker rm | 删除容器 |

| docker rmi | 删除镜像 |

| docker image | 查看镜像 |

| docker pull | 拉取镜像 |

| docker run | 创建容器,然后启动容器 = docker pull +docker create +docker start |

| docker create | 创建容器 |

| docker build | 使用 Dockerfile 创建镜像 |

| docker start | 启动容器 |

| docker stop | 停止容器 |

| docker exec -it | 进入容器 |

7. docker制作镜像相关?

镜像原理

参考:https://blog.51cto.com/liuleis/2070461

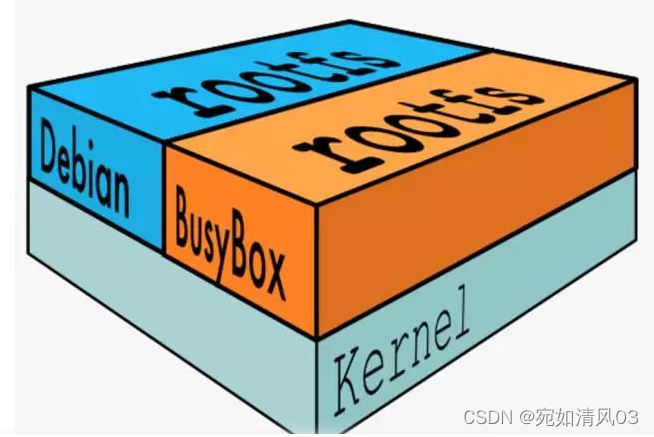

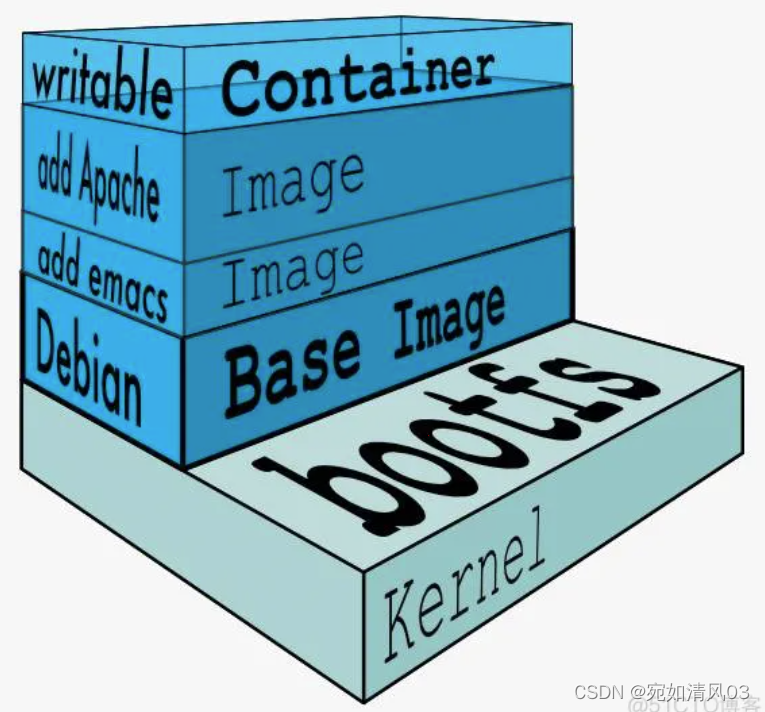

分层结构

所有的容器都是共享宿主机的内核kernel

上图 Debian 和 BusyBox上层提供各自的 rootfs,底层共用 Docker Host 的 kernel。

容器只能使用 Host 的 kernel,并且不能修改。所有容器都共用 host 的 kernel,在容器中没办法对 kernel 升级。

所有的容器运行时间都是一样的,使用宿主机的时间

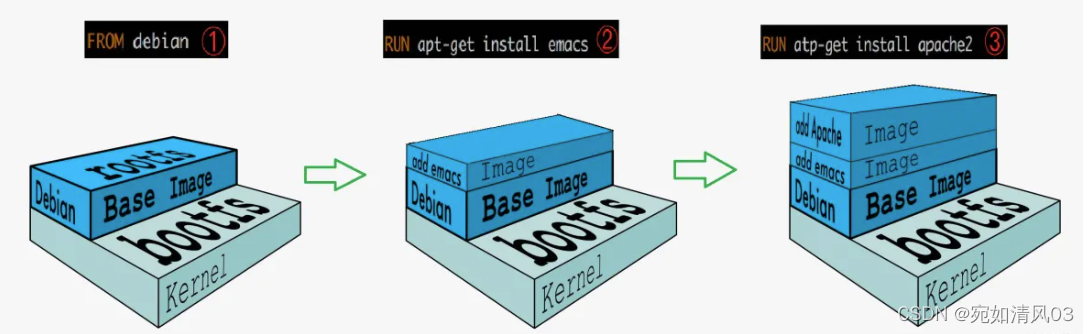

① 新镜像不再是从 scratch 开始,而是直接在 Debian base 镜像上构建。

② 安装 emacs 编辑器。

③ 安装 apache2。

④ 容器启动时运行 bash。

构建过程如下图所示:

可以看到,新镜像是从 base 镜像一层一层叠加生成的。每安装一个软件,就在现有镜像的基础上增加一层。

问什么 Docker 镜像要采用这种分层结构呢?

最大的一个好处就是 - 共享资源。

比如:有多个镜像都从相同的 base 镜像构建而来,那么 Docker Host 只需在磁盘上保存一份 base 镜像;同时内存中也只需加载一份 base 镜像,就可以为所有容器服务了。而且镜像的每一层都可以被共享。

这时可能就有人会问了:如果多个容器共享一份基础镜像,当某个容器修改了基础镜像的内容,比如 /etc 下的文件,这时其他容器的 /etc 是否也会被修改?

答案:不会!因为修改会被限制在单个容器内。

容器 Copy-on-Write 特性

当容器启动时,一个新的可写层被加载到镜像的顶部。

这一层通常被称作“容器层”,“容器层”之下的都叫“镜像层”。

所有对容器的改动 - 无论添加、删除、还是修改文件都只会发生在容器层中。

只有容器层是可写的,容器层下面的所有镜像层都是只读的。

下面我们深入讨论容器层的细节。

镜像层数量可能会很多,所有镜像层会联合在一起组成一个统一的文件系统。如果不同层中有一个相同路径的文件,比如 /a,上层的 /a 会覆盖下层的 /a,也就是说用户只能访问到上层中的文件 /a。在容器层中,用户看到的是一个叠加之后的文件系统。

1.添加文件

在容器中创建文件时,新文件被添加到容器层中。

2. 读取文件

在容器中读取某个文件时,Docker 会从上往下依次在各镜像层中查找此文件。一旦找到,打开并读入内存。

3. 修改文件

在容器中修改已存在的文件时,Docker 会从上往下依次在各镜像层中查找此文件。一旦找到,立即将其复制到容器层,然后修改之。

4. 删除文件

在容器中删除文件时,Docker 也是从上往下依次在镜像层中查找此文件。找到后,会在容器层中记录下此删除操作。

只有当需要修改时才复制一份数据,这种特性被称作 Copy-on-Write。可见,容器层保存的是镜像变化的部分,不会对镜像本身进行任何修改。

这样就解释了我们前面提出的问题:容器层记录对镜像的修改,所有镜像层都是只读的,不会被容器修改,所以镜像可以被多个容器共享。

镜像里有什么?

Docker 容器镜像是一个轻量级、独立的可执行软件包,其中包含运行应用进程所需的一切:代码、运行时、系统工具、系统库和设置。

Dockerfile文件

指令

如何让你制作的镜像比较小?

- 1.使用基础镜像要小

- 2.少使用RUN和COPY,ADD

- 3.使用镜像启动容器后,再在里面安装软件,使用卷挂载数据

RUN和CMD/ENTRYPOINT的区别

运行的时间点不一样:

- RUN 指令在制作镜像的时候运行的

- CMD 和ENTRYPOINT 指令是在容器启动的时候运行的

ENTRYPOINT和CMD的区别

当2者都存在的时候,CMD里的内容会成为ENTRYPOINT里的参数(位置参数)

ENTRYPOINT ["docker-entrypoint.sh"]

EXPOSE 3306 33060

CMD ["mysqld"]

相当于docker-entrypoint.sh mysqldset命令

set指令能设置所使用shell的执行方式,可依照不同的需求来做设置。

语法

set [+-abCdefhHklmnpPtuvx]

参数说明:

-e 若指令传回值不等于0,则立即退出shell。

-u 当执行时使用到未定义过的变量,则显示错误信息。

-x 执行指令后,会先显示该指令的执行过程及所下的参数。

RUN set -eux; \

savedAptMark="$(apt-mark showmanual)"; \

apt-get update; \

apt-get install -y --no-install-recommends ca-certificates wget; \

rm -rf /var/lib/apt/lists/*; \

1627

1627

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?