利用配置不当提权

与漏洞提权相比,更常见的方法。在大部分企业环境下,会有相应的补丁更新策略,因此难以通过相应漏洞进行入侵。当入侵一台服务器后,无法照当相应的补丁进行提权,可通过寻找是否存在配置不当进行提权。如:代码中没有进行参数过滤等操作。

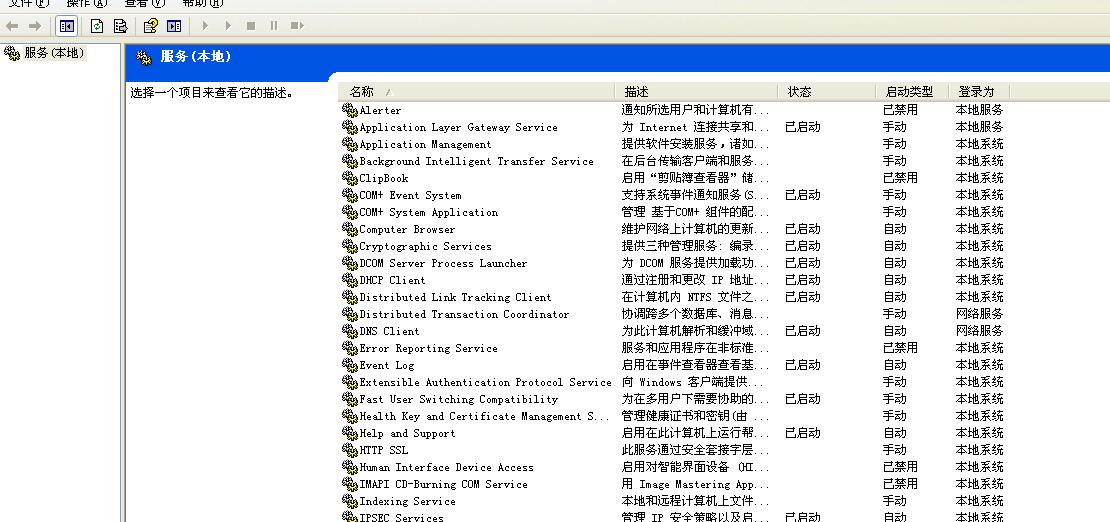

- 通过查看哪些服务默认以system权限启动,可尝试将其替换或绑定反弹shell程序

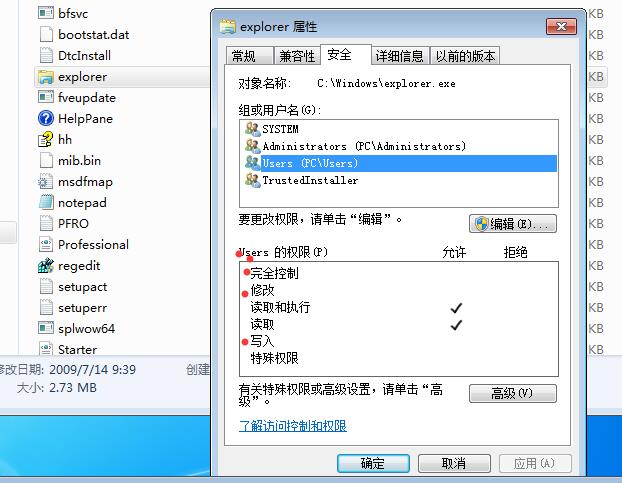

- 了解NTFS权限允许users修改删除本身,则可利用其配置不当,完成提权

XP

安装了其他软件,打开services.msc本地服务设置,查看该软件是否以本地系统权限启动

查看应用程序NTFS权限是否可以被普通用户更改【即可执行文件路径】

##但不能替换应用程序,以免被发现【默认情况下,普通用户对操作系统中所有文件都没有修改权限】

命令行下快速查找当前系统下所有exe、con、ini执行程序的NTFS信息

1、icacls【windows 2003以后的系统中包含的程序】

icacls c:\windows\*.exe /save perm /T【查询结果保存为文本文件】

通过文本文件查找字符串F;;;BU

kali上生成shellcode把当前用户添加到管理员组

i586-mingw32msvc-gcc -o admin.exe admin.c#include <stdlib.h> int main() { int i; i=system("net localgroup administarators a /add"); return 0' }

使用 commview小工具进行抓包

2、linux系统下查找权限设置不安全的程序

ls -l 【查找当前目录】

find / -perm 777 -exec ls -l {} \; 【/-perm 777 查找所有权限为777的文件;-exec 执行 ls -l ;\; find命令以其结束】

提权只是思路

#若渗透进去的是应用程序

·应用系统的配置文件

通过应用连接数据库的配置文件,发现其连接的服务账号

后台服务运行账号【有可能root账号运行web服务】

767

767

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?