个人在内网渗透中收集的命令,欢迎补充~

查看本机信息

ipconfig /all查看网络配置

systeminfo 查看系统信息

wmic service list brief 查看本机服务信息

tasklist 查看当前进程

wmic process list brief 查看进程信息

netstat -ano 查看端口列表

net share 查看本机共享列表

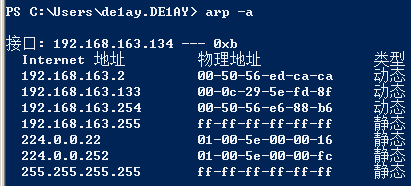

arp -a 查看arp缓存表

netsh firewall show config 查看防火墙配置

收集域内基础信息

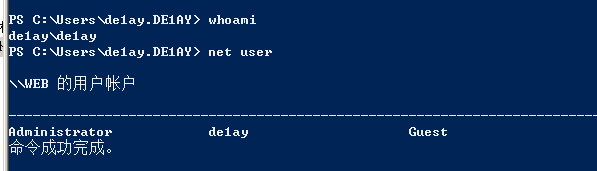

whoami 查询当前权限

net user 查看本机用户

net user /domain 查看域用户

net group /domain查看域内用户组列表

wmic useraccount get /all 查看域内用户详细信息

net localgroup administrators 查看本地管理员信息

net group “enterprise admins” /admin 查看管理员用户组

query user || qwinsta 查看当前在线用户

net group “domain admins” /domain 查看域管

net group “domain computers” /domain 查看域成员计算机列表

net group “domain controllers” /domain 查看域控制器组

net time /domain 判断主域

net config workstation 当前登录域及登录用户信息

net view /domain 查看域

net view /domain:xxx 查看域内计算机

net accounts /domain 获取域密码信息

nltest /domain_trusts 获取域信任信息

nltest /dclist:[域名] 查看域控机器名

dsquery server 得到域控制器的IP

探测域内存活主机

1.利用NetBIO快速探测内网

将其上传目标机,nbt.exe [ip]

2.ICMP协议探测

for /L %I in (1,1,254) DO @ping -w l -n 192.168.1.%I | finder “TTL=”

3.arp-scan工具

将其上传目标机,arp.exe -t [ip]

扫描域内端口

Metasploit–>auxiliary/scanner/portscan/tcp

514

514

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?