声明

本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除!

简介

点触验证码是一种常见的反爬手段

解决方案有两种:一种是直接解决,这需要深度学习机器学习等图像处理技术,以大量的数据训练识别模型,最终达到模型足矣识别图片中的文字提示和应该点击的区域之间的对应关系。

这需要非常专业的设备,比如TPU运算,和专业的开发和维护人员。

因此市面上有专业解决此类问题的OCR解决提供商。也就是第二种间接解决的方案,调用第三方接口。

我们可以使用两种方案

- selenium

- 接口逆向

本文介绍是第二种方法 当然 属于比较简单的那种

验证码如上文所示

ocr的使用

我们使用DDDDocr去过这个验证,但是成功几率不高

镜像安装

pip install ddddocr -i https://pypi.tuna.tsinghua.edu.cn/simple

接口分析

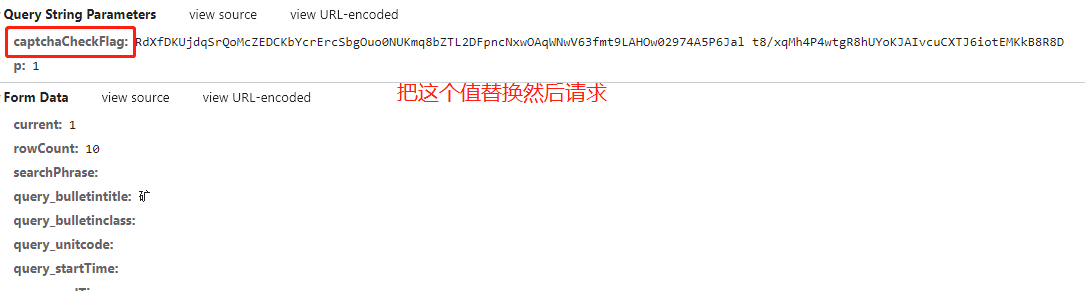

过验证 首先分析接口

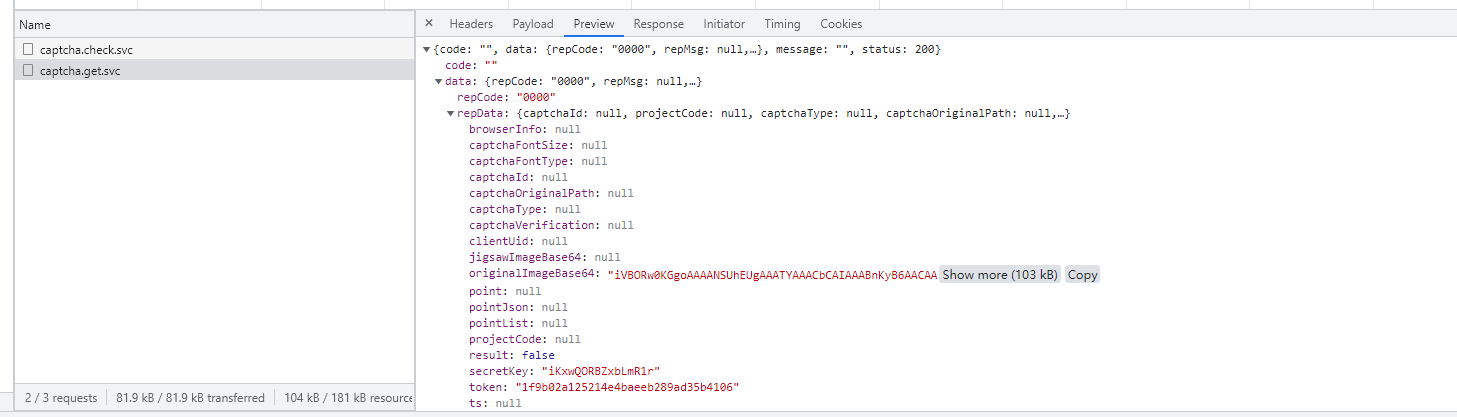

如上图 我们可知 这是发送了两个请求

经分析可知

我们先访问 http://www.yngp.com/api/captcha/captcha.get.svc check这个链接

拿到参数

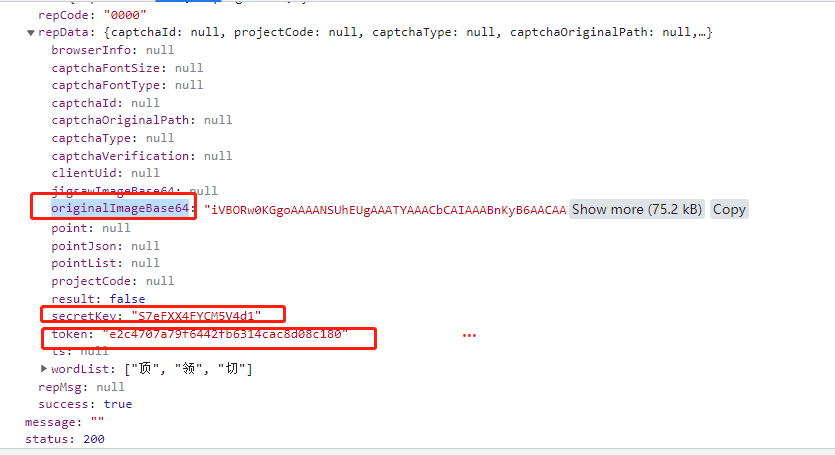

然后拿到里面的参数 originalImageBase64 wordList secretKey token这些值

然后把这个originalImageBase64 这个值base64解码 得到图片

从而传入 DDDDocr中 解析图片 得到图片的xy轴

二次分析

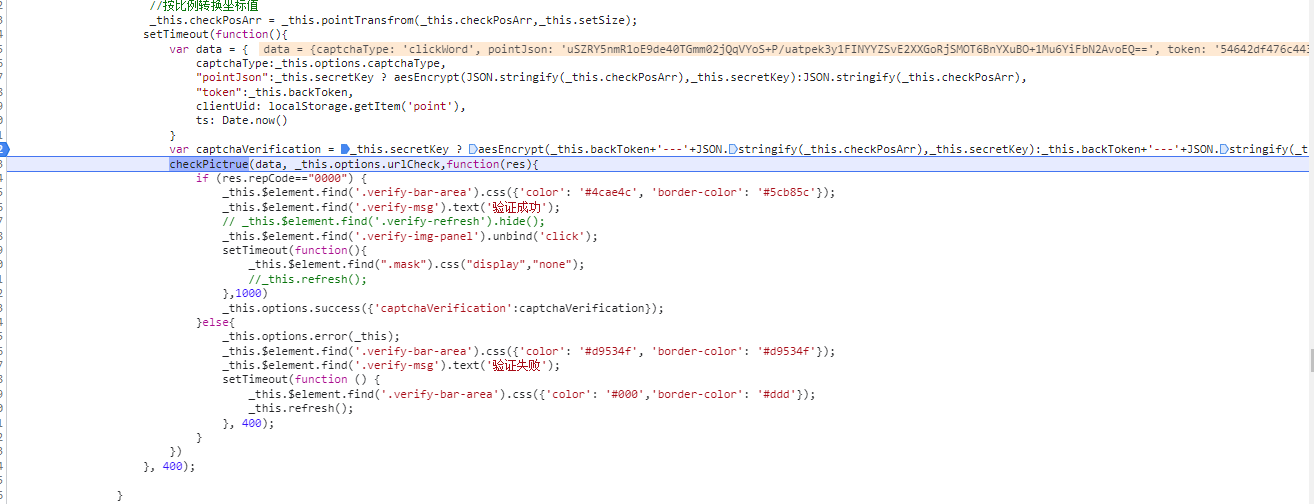

我们进入断点可知 这个postJson是我们所需要的值

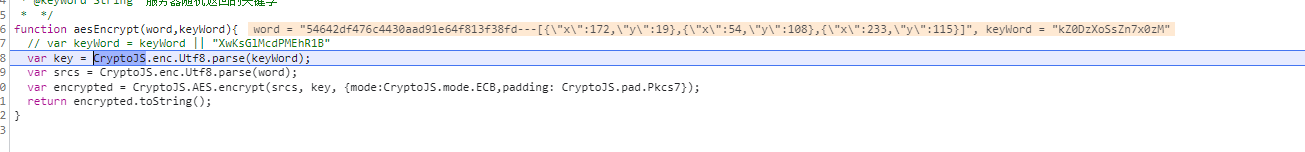

可以看到 这个值是根据xy加密所得

只需要进行ECB模式下的AES加密即可完成解密

即可获得所有数据

1683

1683

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?