声明

本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除!

目标网站

aHR0cHM6Ly9nZ3p5Lmpjcy5nb3YuY24vd2Vic2l0ZS9pbmRleC9wZXVnZW90

参数分析

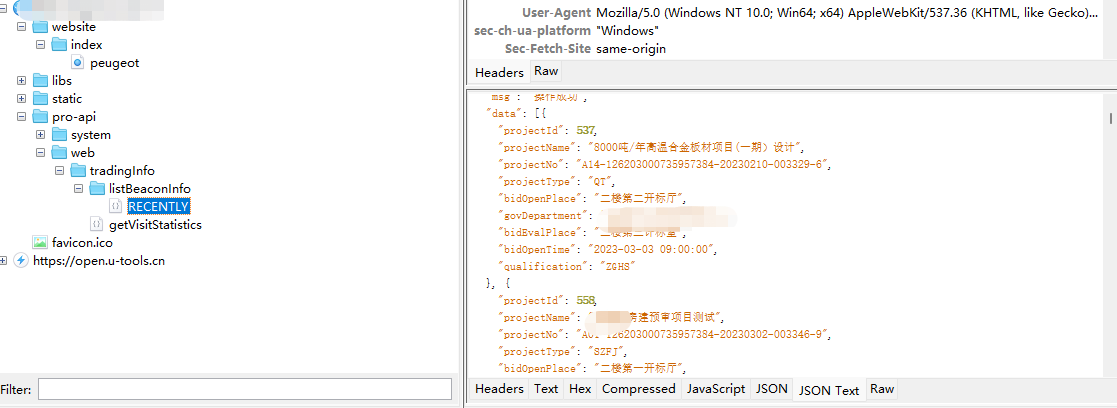

我们首先通过抓包 如下图

发现这个就是我们所需要的数据

应该是我们发起一个post请求就能拿到

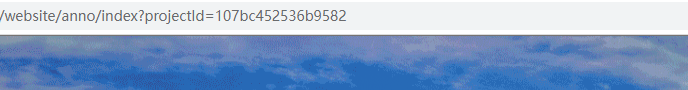

然后我们发现这个详情页链接 如下图

发现这个projectId和我们上文抓包的不一致啊

我们试了好多加密 好像都不对

断点查找

因为是详情页里这个值才发生了变化,所以我们点击详情页一定要触发这个方法

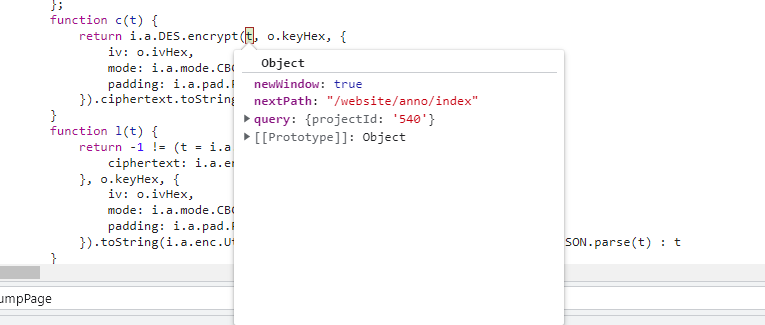

projectId 因为是这个值加密 所以我们直接搜索这个值

找到这个断点 从名字我们就开始看出来 gotodetails,很有可能就是我们所需要查找的值。

但是经过测试,我们发现在这个断点断不住,这个时候就需要想别的方法了,

- 可以把所以的envents事件值都断住

- 我们再搜索这个encryptJumpPage 在这里面打断点。

果然 这个query 540 就是我们列表页获取的projectid。

然后我们继续往下读代码

发现有这样的代码,

我们进入这个加密函数

然后就一目了然了。之后把代码抠出来,或者直接用Python改写就行了~~

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?