WriteUp

下载附件,老规矩exe文件PEiD查看,没有后缀名exeinfope查看

没有壳,直接用ida打开,f5大法

int __cdecl main(int argc, const char **argv, const char **envp)

{

unsigned int v3; // edx

unsigned int v4; // ecx

__m128i v5; // xmm1

unsigned int v6; // esi

const __m128i *v7; // eax

__m128i v8; // xmm0

int v9; // eax

char v11; // [esp+0h] [ebp-CCh]

char v12; // [esp+1h] [ebp-CBh]

char v13; // [esp+64h] [ebp-68h]

char v14; // [esp+65h] [ebp-67h]

unsigned int v15; // [esp+C8h] [ebp-4h]

printf("please input your flah:");

v11 = 0;

memset(&v12, 0, 0x63u);

scanf("%s", &v11);

v13 = 0;

memset(&v14, 0, 0x63u);

sub_401000(&v15, &v13, (unsigned __int8 *)&v11, strlen(&v11));

v3 = v15;

v4 = 0;

if ( v15 )

{

if ( v15 >= 0x10 )

{

v5 = _mm_load_si128((const __m128i *)&byte_414F20);

v6 = v15 - (v15 & 0xF);

v7 = (const __m128i *)&v13;

do

{

v8 = _mm_loadu_si128(v7);

v4 += 16;

++v7;

_mm_storeu_si128((__m128i *)&v7[-1], _mm_xor_si128(v8, v5));// v7[i-1]=v8^v5

}

while ( v4 < v6 );

}

for ( ; v4 < v3; ++v4 )

*(&v13 + v4) ^= 0x25u;

}

v9 = strcmp(&v13, "you_know_how_to_remove_junk_code");

if ( v9 )

v9 = -(v9 < 0) | 1;

if ( v9 )

printf("wrong\n");

else

printf("correct\n");

system("pause");

return 0;

}

我的步骤:

1.找flag相关信息

2.从下往上找函数或者方法

3.查看函数参数

4.寻到函数中一些已知变量

5.注释

6.写脚本

找flag相关信息

很容易就找到printf("correct\n");从下往上找函数或者方法

很容易就找到printf("correct\n"); 方法有: if ( v15 )

{

if ( v15 >= 0x10 )

{

v5 = _mm_load_si128((const __m128i *)&byte_414F20);//414F20为16字节(0x25)数据

v6 = v15 - (v15 & 0xF);

v7 = (const __m128i *)&v13;

do

{

v8 = _mm_loadu_si128(v7);

v4 += 16;

++v7;

_mm_storeu_si128((__m128i *)&v7[-1], _mm_xor_si128(v8, v5));// v7[i-1]=v8^v5

}

while ( v4 < v6 );

}

for ( ; v4 < v3; ++v4 )

*(&v13 + v4) ^= 0x25u;

}

v9 = strcmp(&v13, "you_know_how_to_remove_junk_code");

从这个方法可以看到,v13与明文的关系,逆向的话就需要将明文进行^x025,但是v4的值由上面决定,看完姑且可设v4=[0,16,32],这里有一个小技巧:通过查询可以得到明文的长度为32,而且一般代码都是将整个字符串进行异或,所以v4等于0的可能性挺大的(主要懒,因为那个判断看起来很复杂的样子,真希望他是一个诱导,借别人的话就是七分逆向三分猜)

函数有:

sub_401000(&v15, &v13, (unsigned __int8 *)&v11, strlen(&v11));

函数中传参中v15(未知),v13=0,v11(输入),()strlen(&v11))(长度)

signed int __usercall sub_401000@<eax>(unsigned int *a1@<edx>, _BYTE *a2@<ecx>, unsigned __int8 *a3, unsigned int a4)

{

int v4; // ebx

unsigned int v5; // eax

int v6; // ecx

unsigned __int8 *v7; // edi

int v8; // edx

bool v9; // zf

unsigned __int8 v10; // cl

char v11; // cl

_BYTE *v12; // esi

unsigned int v13; // ecx

int v14; // ebx

unsigned __int8 v15; // cl

char v16; // dl

_BYTE *v18; // [esp+Ch] [ebp-Ch]

unsigned int *v19; // [esp+10h] [ebp-8h]

int v20; // [esp+14h] [ebp-4h]

unsigned int v21; // [esp+14h] [ebp-4h]

int i; // [esp+24h] [ebp+Ch]

v4 = 0;

v18 = a2;

v5 = 0;

v6 = 0;

v19 = a1;

v20 = 0;

if ( !a4 )

return 0;

v7 = a3;

do

{

v8 = 0;

v9 = v5 == a4;

if ( v5 < a4 )

{

do

{

if ( a3[v5] != 32 )

break;

++v5;

++v8;

}

while ( v5 < a4 );

v9 = v5 == a4;

}

if ( v9 )

break;

if ( a4 - v5 >= 2 && a3[v5] == 13 && a3[v5 + 1] == 10 || (v10 = a3[v5], v10 == 10) )

{

v6 = v20;

}

else

{

if ( v8 )

return -44;

if ( v10 == 61 && (unsigned int)++v4 > 2 )

return -44;

if ( v10 > 0x7Fu )

return -44;

v11 = byte_414E40[v10];

if ( v11 == 127 || (unsigned __int8)v11 < 0x40u && v4 )

return -44;

v6 = v20++ + 1;

}

++v5;

}

while ( v5 < a4 );

if ( !v6 )

return 0;

v12 = v18;

v13 = ((unsigned int)(6 * v6 + 7) >> 3) - v4;

if ( v18 && *v19 >= v13 )

{

v21 = 3;

v14 = 0;

for ( i = 0; v5; --v5 )

{

v15 = *v7;

if ( *v7 != 13 && v15 != 10 && v15 != 32 )

{

v16 = byte_414E40[v15];

v21 -= v16 == 64;

v14 = v16 & 0x3F | (v14 << 6);

if ( ++i == 4 )

{

i = 0;

if ( v21 )

*v12++ = BYTE2(v14);

if ( v21 > 1 )

*v12++ = BYTE1(v14);

if ( v21 > 2 )

*v12++ = v14;

}

}

++v7;

}

*v19 = v12 - v18;

return 0;

}

*v19 = v13;

return -42;

}

不得不说身为菜鸡的我看到这个真的头大,最后还是看了别人writeup才明白这个函数其实就是base64解码

寻到函数中一些已知变量

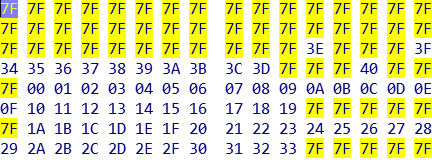

访问byte_414E40

如果懂base64的可能很快就发现这是base64_suffix_map

所以身为菜鸡的我以后看到这样的数据就可以初步认为这个函数是base64解码

所以整题的pop:base64.decode(输入)->判断->解码后的字符串进行^0x25->比较you_know_how_to_remove_junk_code

脚本:

import base64

s = "you_know_how_to_remove_junk_code"

f = ''

for i in s:

f += chr(ord(i) ^ 0x25)

print(f)

print(base64.b64encode(f.encode()))

知识点

SEE指令

xmmword用于具有MMX和SSE (XMM)指令的128位多媒体操作数(也不知道翻译的对不对,官方解释是“Used for 128-bit multimedia operands with MMX and SSE (XMM) instructions.”)。SEE指令,参考(https://www.jianshu.com/p/d718c1ea5f22)

load(set)系列,用于加载数据,从内存到暂存器。

__m128i _mm_load_si128(__m128i *p);

__m128i _mm_loadu_si128(__m128i *p);

store系列,用于将计算结果等SSE暂存器的数据保存到内存中。

void _mm_store_si128 (__m128i *p, __m128i a);

void _mm_storeu_si128 (__m128i *p, __m128i a);

_mm_load_si128函数表示从内存中加载一个128bits值到暂存器,也就是16字节,**注意:**p必须是一个16字节对齐的一个变量的地址。返回可以存放在代表寄存器的变量中的值。

_mm_loadu_si128函数和_mm_load_si128一样的,但是不要求地址p是16字节对齐。

store系列的_mm_store_si128和_mm_storeu_si128函数,与上面的load系列的函数是对应的。 表示将__m128i 变量a的值存储到p所指定的地址中去。

_mm_xor_si128用于计算128位(16字节)的按位异或,然后通过v14控制循环结束的条件,可以看到v14增长的步长为16,而且通过上面得到的flag值解码得到的字符串为32个字节大小,正好是16的整数倍。

看完这个可以在参考一下大佬的writeup

1160

1160

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?