声明:本文只作学习研究,禁止用于非法用途,否则后果自负,如有侵权,请告知删除,谢谢!

网址:(base64编码)

aHR0cHMlM0EvL2ZhbnlpLnlvdWRhby5jb20v

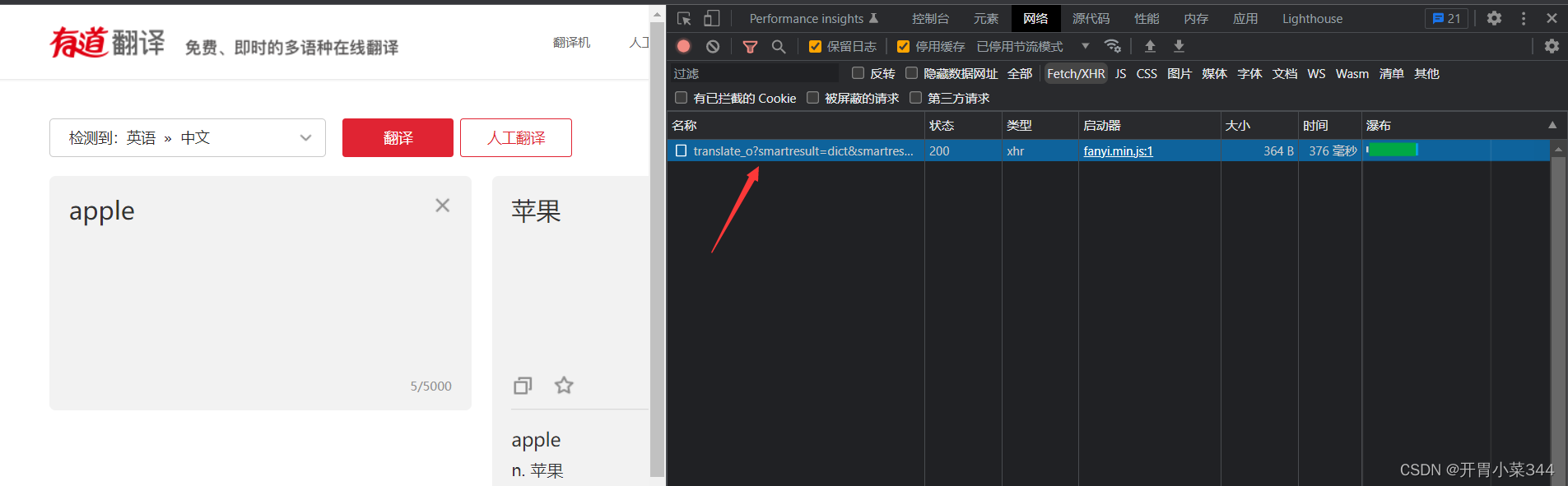

============================================进入网站,打开F12,选择这个

随便输入一个单词,进行翻译,这里看见一个请求包

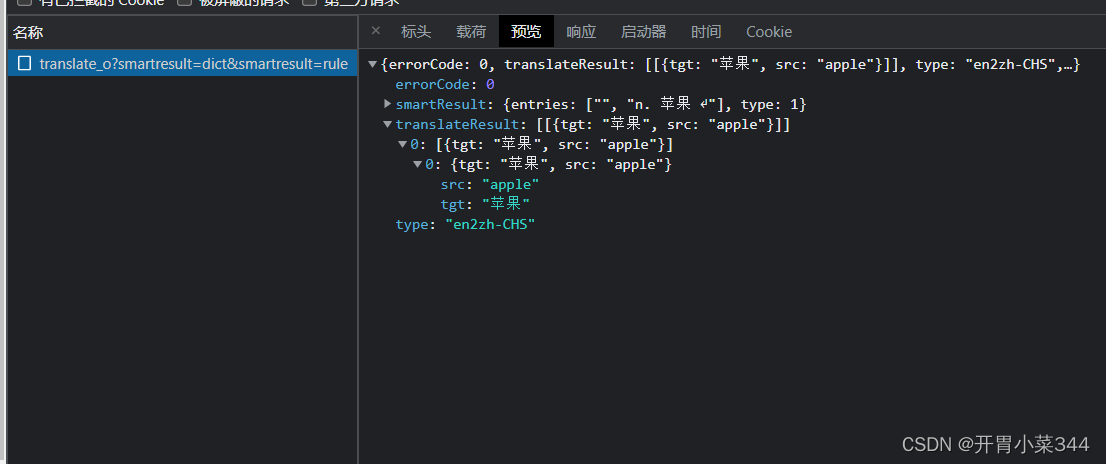

点击预览就能看见里面的数据,就是我们想要的数据

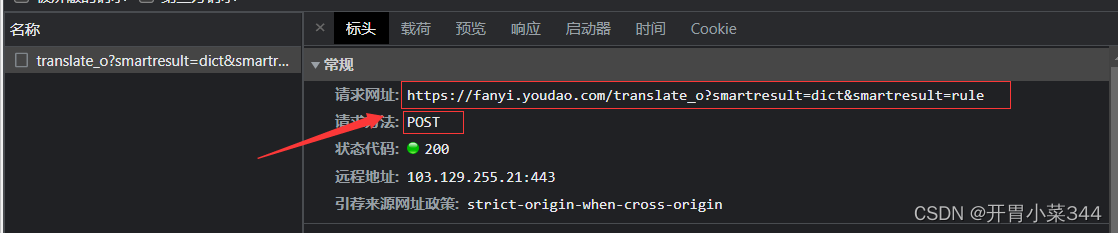

再看看这个包的信息,可以看见url和请求方式,post请求是直接向服务器发请求

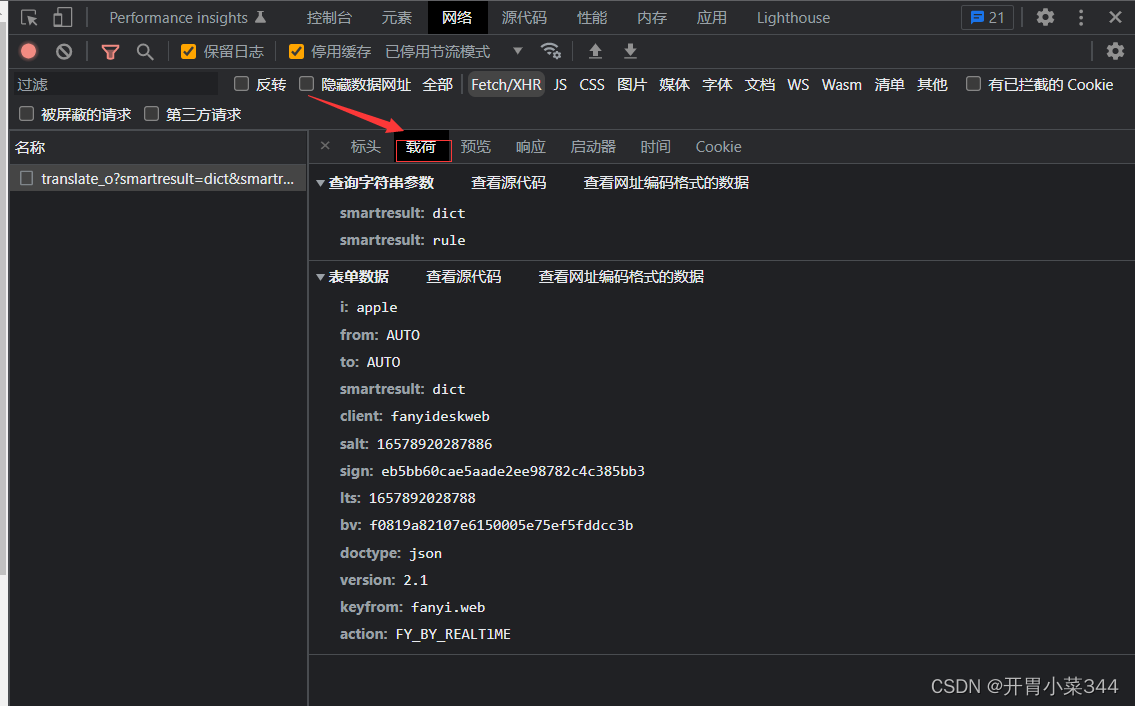

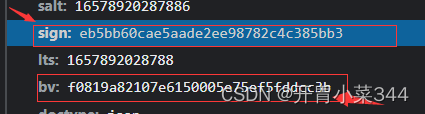

我们可以看看这个包携带的参数吧,点击载荷,这里就是post请求携带的参数了

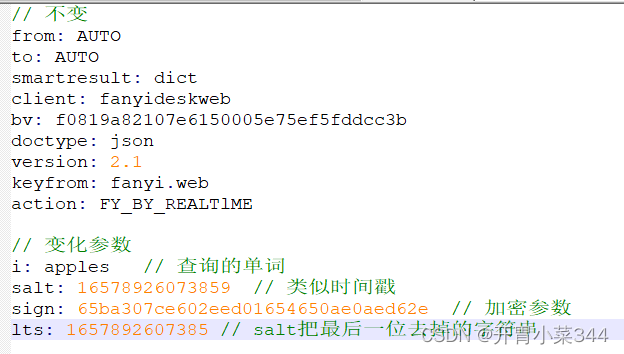

这俩参数有点奇葩,多尝试几次,发现这个bv是不变的

多观察几次,总结如下

我们现在就是要对这个sign和salt两个参数进行定位调试,

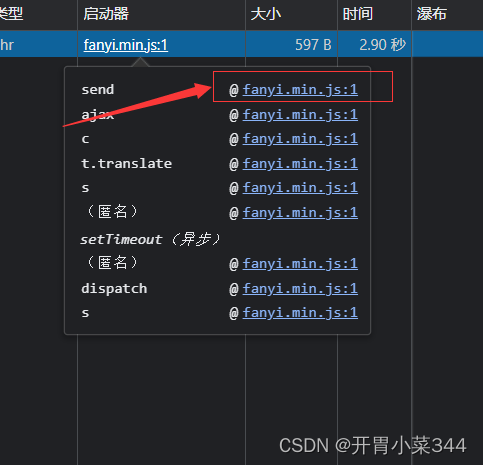

这里有很多的方法去定位,这里我使用调用栈的方法去定位这两个参数,

把鼠标方法这个位置,会出现这些东西,这些就是它的整个发包流程,

课程里讲了调用栈是先进去的后出来,那么send是最后出来的,参数数据肯定在里面

点击第一个

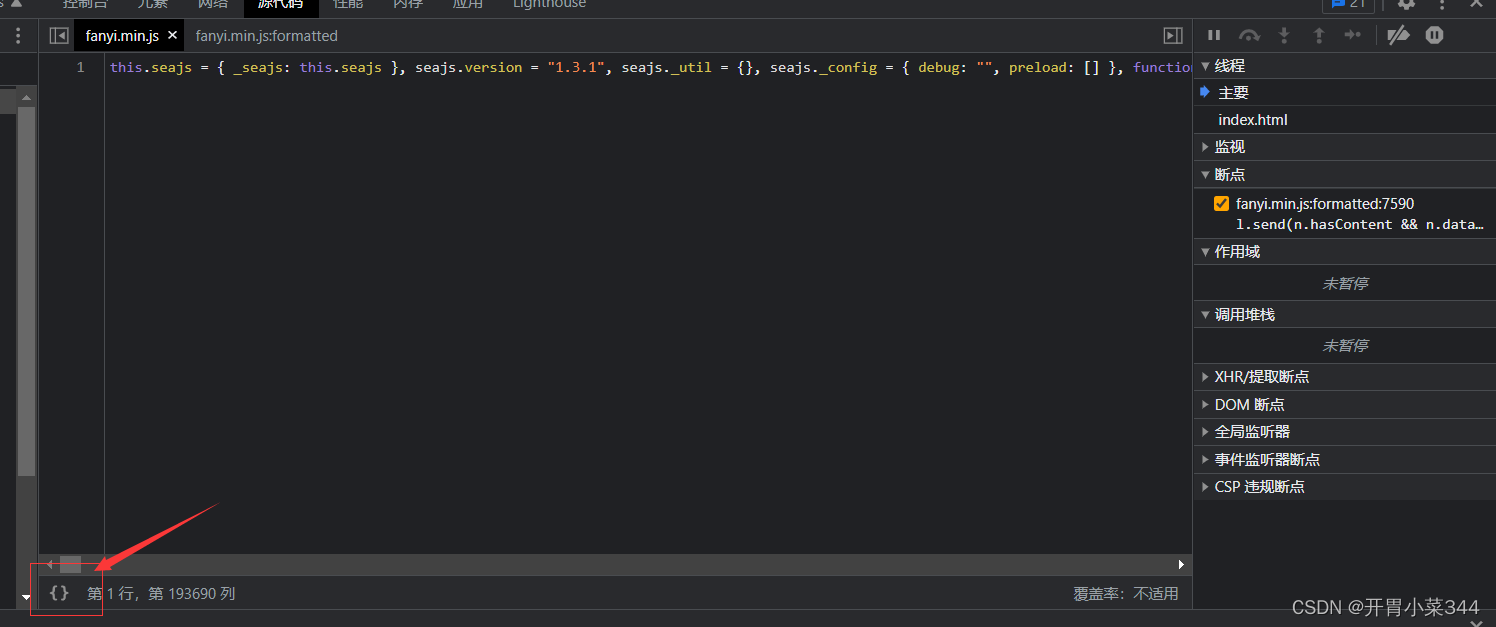

会进来到这个页面,点击左下角的{}符号,这个是将代码格式化,

格式化之后,在send处下一个断点,重新点击翻译

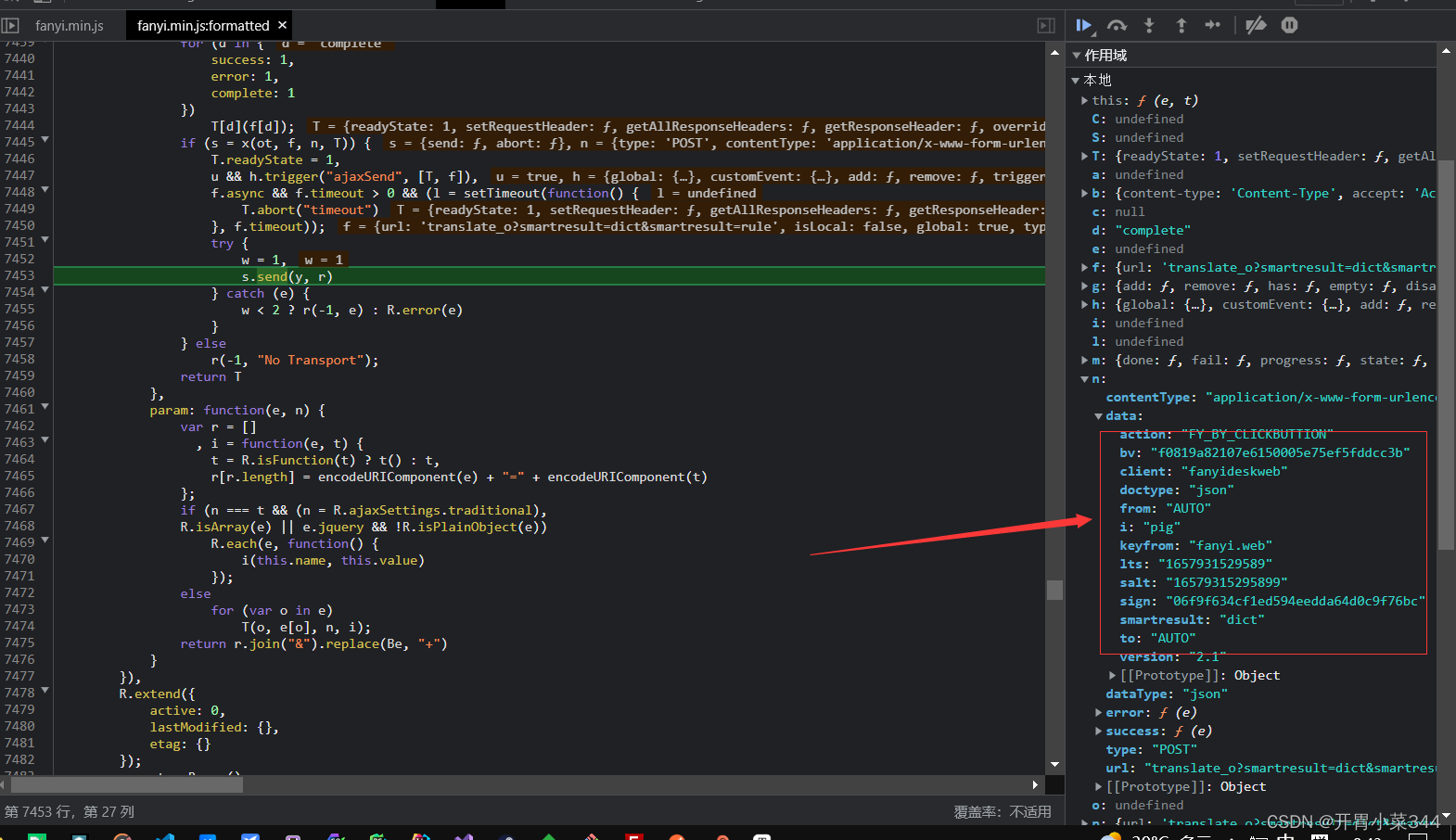

在作用域这一栏就能看见请求提交的参数

继续往前找,可以发现n是作为函数的参数,那肯定是某个地方调用了这个方法,并且把n传进来了,

现在看调用栈,这里是c这个栈调用ajax的,进去c这里,

进去之后,发现就是这里,但参数也还是传入的,继续往前找

这里就可以发现,r.sign赋值给sign,r.salt赋值给salt,还有lts和bv,都是r里的值

我们需要找到r是哪里生成的

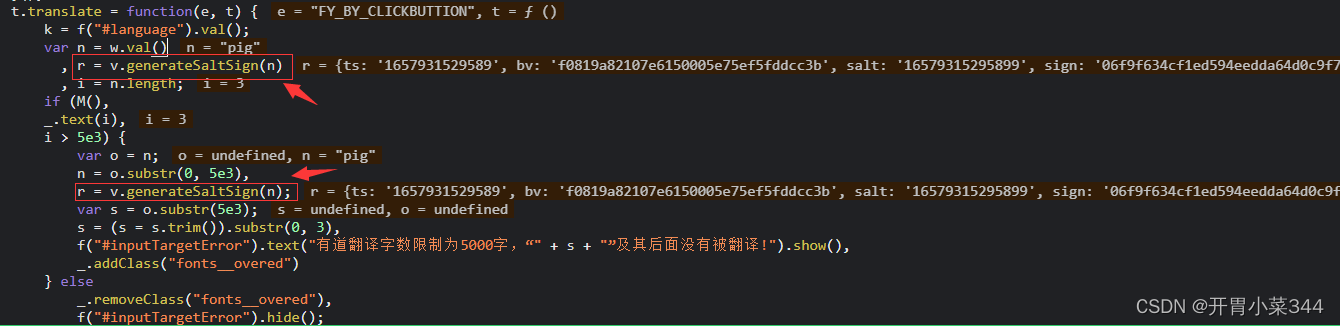

在上面的代码分析,发现了r有两次定义,下面的还有判断语句,

那我们就先看看判断语句的布尔表达式是true还是false

打开控制台调试一下,发现是false,那我们就不用管判断里面的定义

直接看上部分的r定义,代码是这个 r = v.generateSaltSign(n)

那就是 v.generateSaltSign这个方法传入n然后返回r,

n就是我们需要翻译的单词

n解决了,那就要看v.generateSaltSign方法了,进去再第一行下断点,

先分析代码,r就是这个函数的返回值,再retuan里面可以清晰的看见

加密参数是怎么生成的

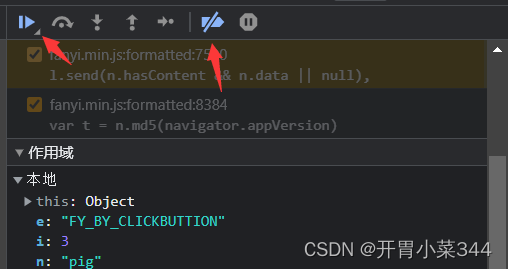

找到位置了,重新翻译一下,先停用断点,就是右边的按钮,再继续执行

再把停用断点关掉,点击翻译

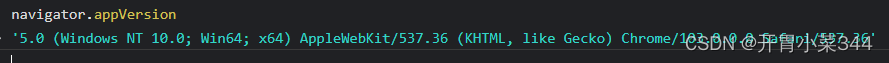

这里t是一个MD5加密, 传入的是一个ua头,

这里的r是局部变量,不是返回的r,

r是一个时间戳 + "",就是把时间戳转换成字符串,

i就是r的基础上再加一个0~~10的随机整数

sign也是一个md5,传入的参数是

"fanyideskweb" + e + i + "Ygy_4c=r#e#4EX^NUGUc5"

e是我们需要查询的单词,i就是上面生成的i。

具体分析逻辑就是这样,这里就不实现这个加密了,

这里主要是如何根据调用栈来一步步往上找加密参数,

如果我们找的加密参数是作为某个方法的参数,那我们就

一定要往这个方法的前面一个调用栈找,直到找到一个方法

里面就是生成加密参数为止,

我们再对这个生成加密参数的方法

进行调试分析。

736

736

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?