volatility -f Target.vmem --profile=Win7SP1x64 lsadump

flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}

##### 第二问

首先通过 filescan 查看文件列表,可以将输出内容保存至 file.txt 便于后续信息检索

volatility -f Target.vmem --profile=Win7SP1x64 filescan

搜索HUAWEI,找到相关信息如下

0x000000007d8c7d10 4 0 R–r-d \Device\HarddiskVolume1\Users\CTF\Desktop\HUAWEI P40_2021-aa-bb xx.yy.zz.exe

将对应偏移量处的文件通过 dumpfiles 命令 dump 下来

volatility -f Target.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000007d8c7d10 -D C:\Users\Hacker\Desktop

得到两个文件

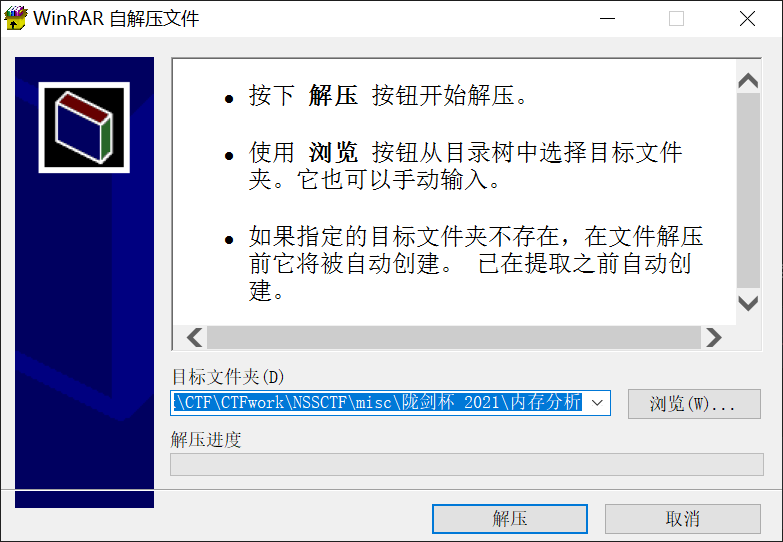

将 .dat 文件后缀名改为 .exe,发现是一个WinRAR自解压文件,进行自解压

然后,在解压后的 \HUAWEI P40\_2021-aa-bb xx.yy.zz\picture\storage\MediaTar\images 目录下得到一个加密文件 images0.tar.enc

使用开源工具 kobackupdec 进行手机备份文件解密

python kobackupdec.py -vvv “W31C0M3_T0_THiS_34SY_F0R3NSiCX” “D:\BaiduSyncdisk\CTF\CTFwork\NSSCTF\misc\陇剑杯 2021\内存分析\HUAWEI P40_2021-aa-bb xx.yy.zz” “D:\BaiduSyncdisk\CTF\CTFwork\NSSCTF\misc\陇剑杯 2021\内存分析\output”

在 \output\storage\MediaTar\images 目录下得到一个 images0.tar 压缩文件,解压得到flag

flag{TH4NK Y0U FOR DECRYPTING MY DATA}

#### [蓝帽杯 2022 初赛]计算机取证

##### 第一问

首先,查看基本信息

volatility -f 1.dmp imageinfo

然后,使用 hashdump 查看各个用户的密码哈希值

volatility -f 1.dmp --profile=Win7SP1x64 hashdump

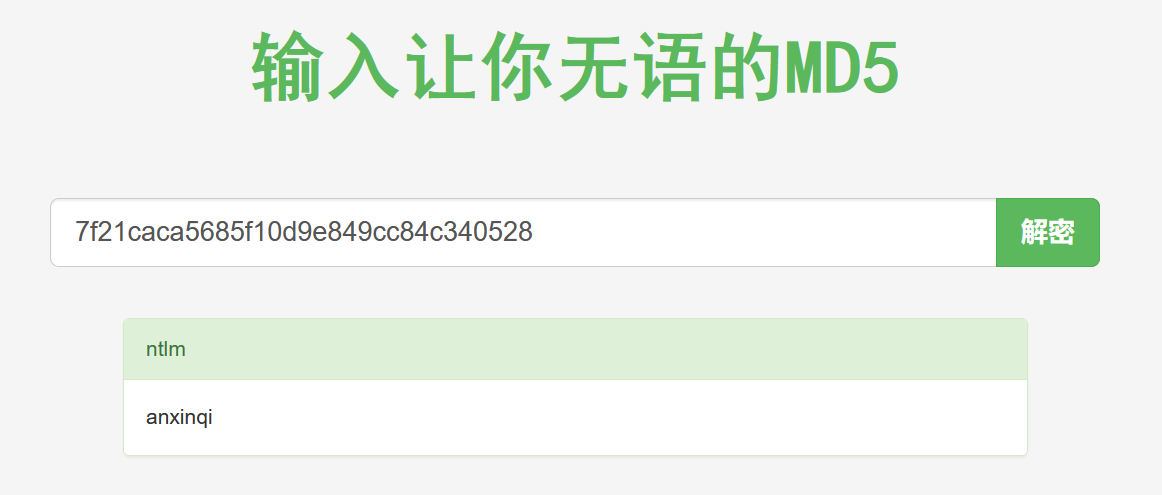

在线查询,得到密码

##### 第二问

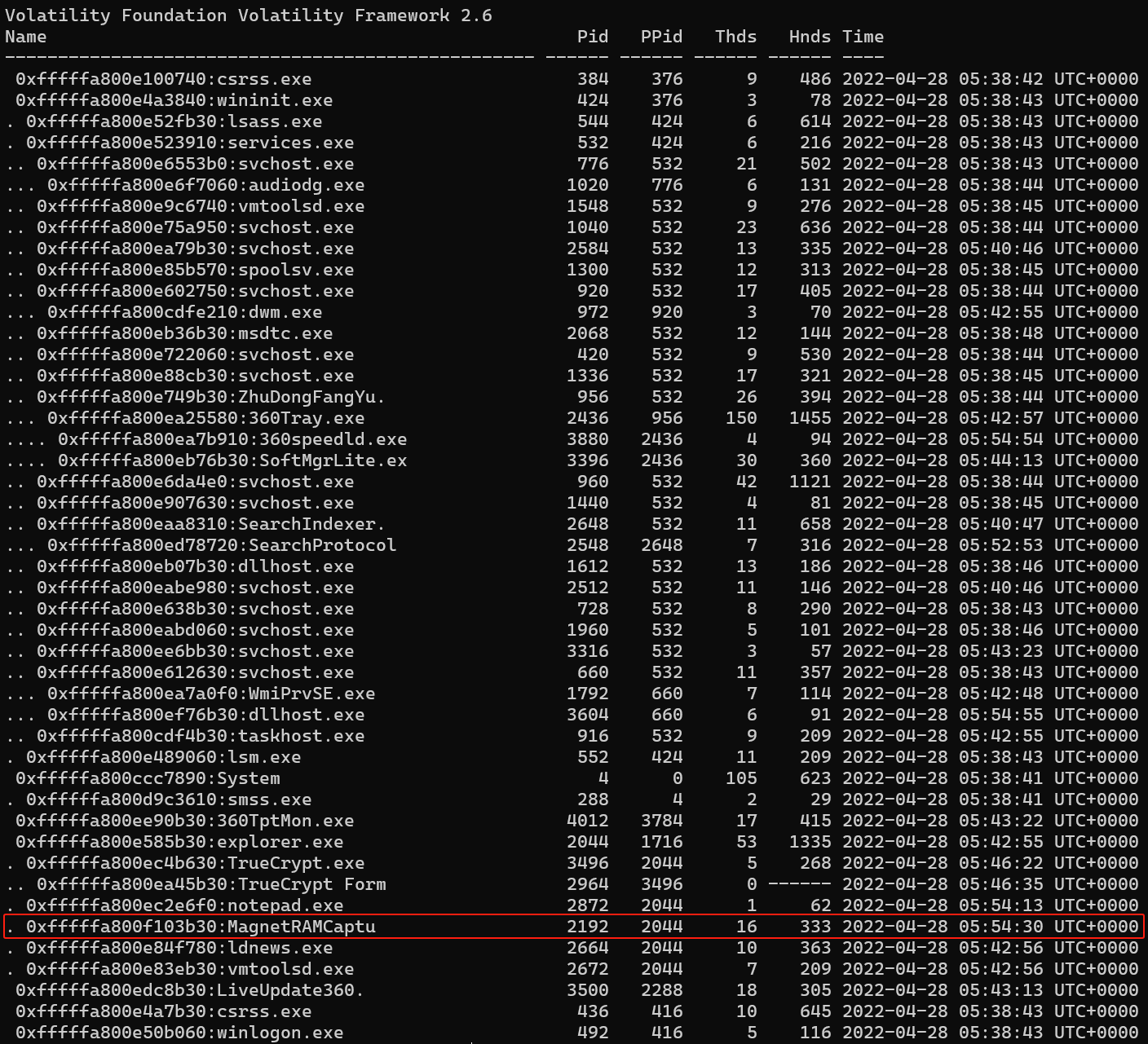

查看进程树

volatility -f 1.dmp --profile=Win7SP1x64 pstree

发现 MagnetRAMCaptu 进程,MAGNET RAM Capture 是 MAGNET 取证公司出品的内存取证工具

##### 第三问

(待更新)

##### 第四问

(待更新)

#### [羊城杯 2021]Baby\_Forenisc

重建 Internet Explorer 缓存/历史记录

volatility -f BIODOG-7711E93C-20210908-053022.raw --profile=WinXPSP2x86 iehistory

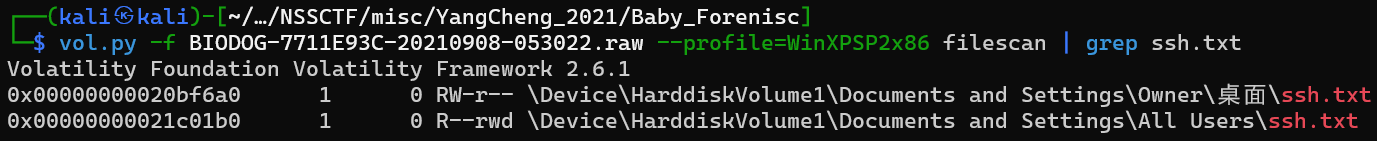

扫描文件,并按照文件名 ssh.txt 过滤

vol.py -f BIODOG-7711E93C-20210908-053022.raw --profile=WinXPSP2x86 filescan | grep ssh.txt

将上述两个文件dump下来

vol.py -f BIODOG-7711E93C-20210908-053022.raw --profile=WinXPSP2x86 dumpfiles -Q 0x00000000020bf6a0 -D /home/kali/CTFwork/NSSCTF/misc/YangCheng_2021/Baby_Forenisc

vol.py -f BIODOG-7711E93C-20210908-053022.raw --profile=WinXPSP2x86 dumpfiles -Q 0x00000000021c01b0 -D /home/kali/CTFwork/NSSCTF/misc/YangCheng_2021/Baby_Forenisc

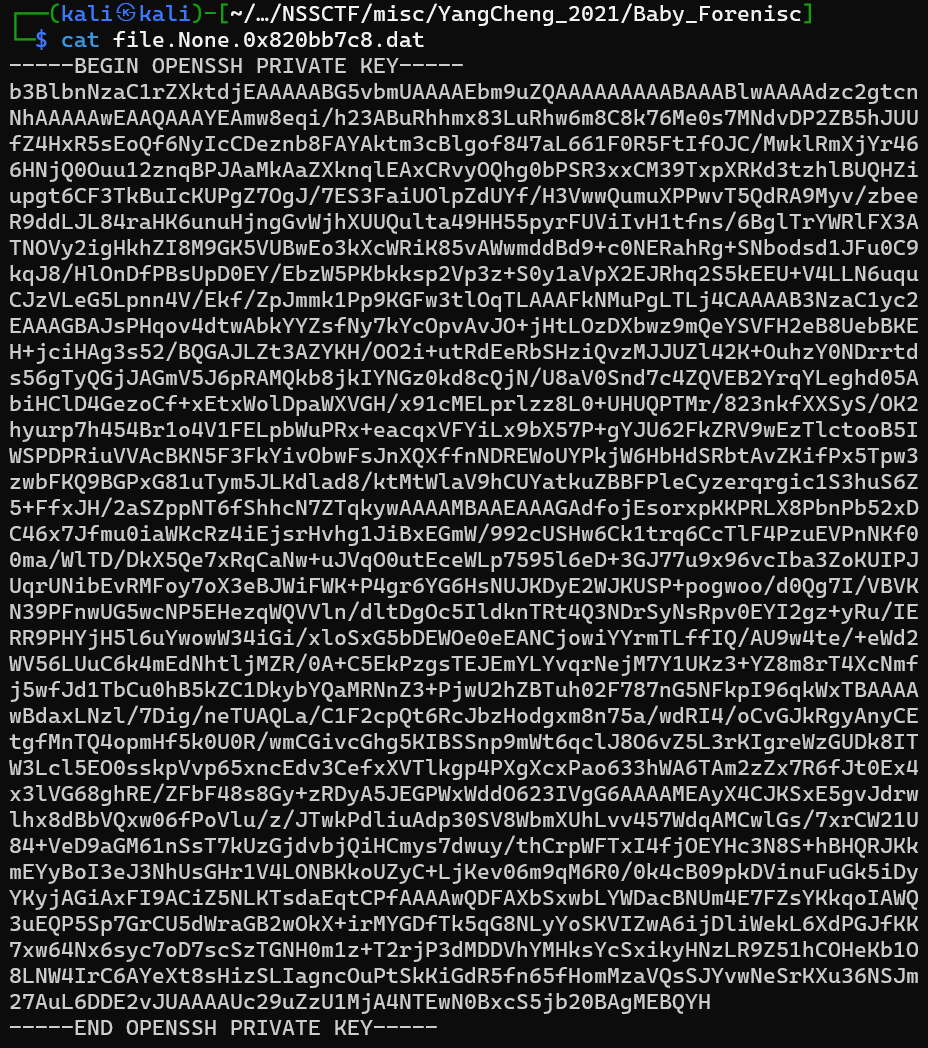

查看文件内容

base64解密后可以找到一个邮箱:song552085107@qq.com

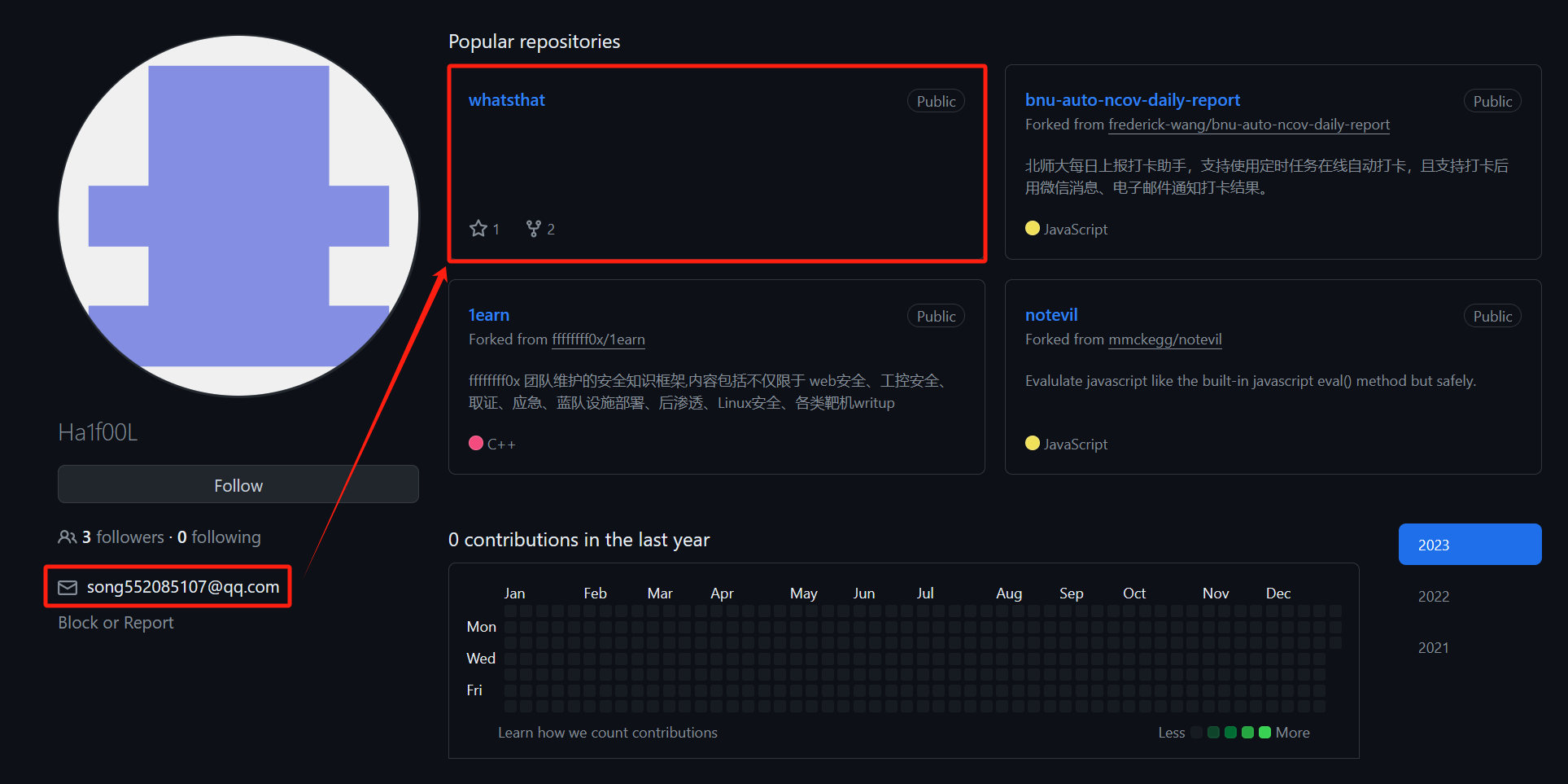

在 GitHub 上查找,有一个相关用户

进入项目,根据README.md文件提示,将\_\_APP\_\_文件下载下来

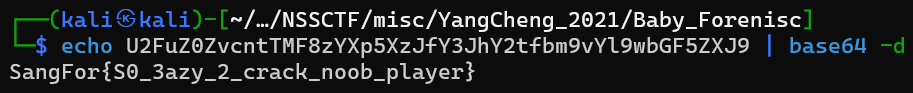

在\_\_APP\_\_文件中可以找到一串字符串: U2FuZ0ZvcntTMF8zYXp5XzJfY3JhY2tfbm9vYl9wbGF5ZXJ9

base64解码后得到flag

#### [OtterCTF 2018]

##### What the password?

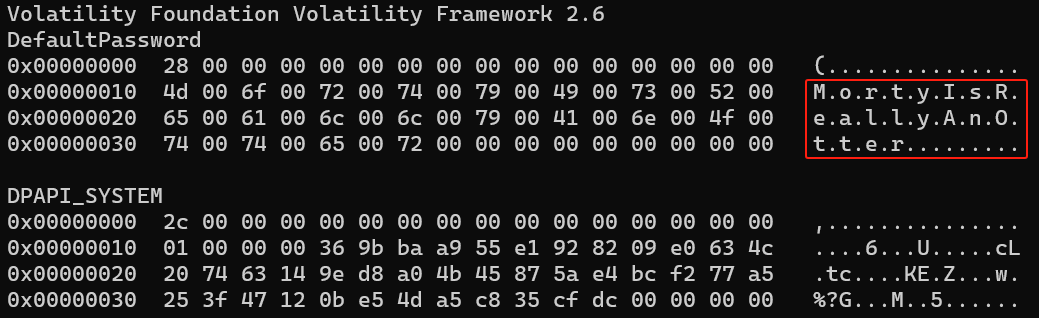

volatility -f OtterCTF.vmem --profile=Win7SP1x64 lsadump

##### General Info

可知,Windows系统的计算机名在注册表单元 \REGISTRY\MACHINE\SYSTEM 中的 ControlSet001\Control\ComputerName\ComputerName 条目中

首先,打印注册表配置单元列表

volatility -f OtterCTF.vmem --profile=Win7SP1x64 hivelist

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?