可以将组策略 或 GPO应用于计算机。最常见的方法是将计算机GPO链接到计算机OU。默认情况下,将对驻留在该OU下的所有计算机强制实施策略。如果仅针对少数几台特定计算机有特定策略,则这些计算机必须在 Active Directory计算机组中分组在一起。本文将介绍有关如何将GPO应用于Active Directory中的计算机组的详细信息。这种方法比每次需要时为这些特定计算机创建新的OU效率更高。

如何将GPO应用于Active Directory中的计算机组

在此示例中,所有计算机都加入了一个名为asaputra.com的域,并且该域控制器安装在Windows Server 2012 R2上。所有运行Windows 10且位于产品 OU 上的客户端计算机。

已创建名为“ 安全计算机策略 ”的组策略对象,并将其链接到Prod OU。默认情况下,GPO应用于该OU中的所有计算机。

下面的分步说明将介绍如何过滤仅在WKS002和WKS003上应用的“ 安全计算机策略 ” GPO 。

1.创建

组必须在链接策略的OU上创建组。在Active Directory用户和计算机控制台上打开OU ,右键单击空白区域,然后选择“ 新建”>“组”

指定组名称,然后选择组范围“ 全局”,并且组类型为“ 安全性”。

单击“ 确定”保存选项,并确认已创建该组。

2.将目标计算机添加为组成员。

双击组名称以打开其属性。选择成员选项卡,然后单击添加按钮。

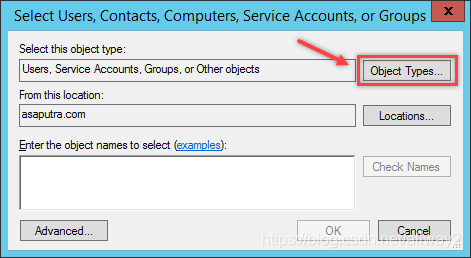

将会弹出一个窗口。单击对象类型按钮,并确保选中计算机。

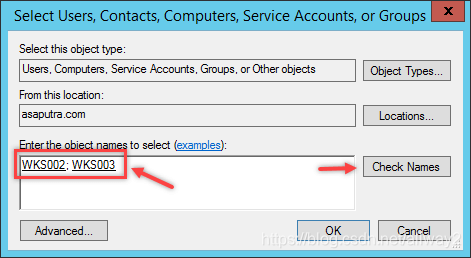

现在输入目标计算机名称,用分号分隔,然后单击“ 检查名称”按钮。如果输入正确,则名称将带有下划线,如下图所示。

确保所有目标计算机都已添加到组成员中,然后单击“确定”进行确认。

3.将GPO安全筛选

开关修改为组策略管理控制台。选择要修改的策略对象,然后选择“ 作用域”选项卡。

在“ 安全筛选”部分,选择“经过身份验证的用户”组,然后单击“ 删除”按钮。

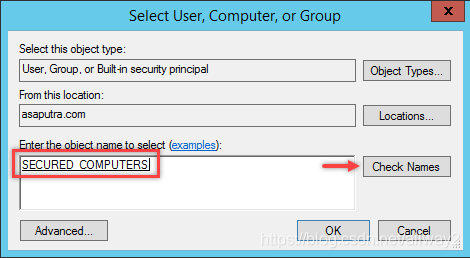

然后,仍在“ 安全筛选”上,单击“ 添加”按钮。

键入在上一步中创建的组名。单击“ 检查名称”按钮,确保输入正确,然后单击“确定”进行确认。

验证该组已添加到列表中。

最后,为了确保策略有效,经过身份验证的用户仍然需要至少具有对该策略的读取权限。在同一策略对象中,转到“ 委派”选项卡,然后单击“ 添加”按钮。

如下图所示,添加具有读取权限的Authenticated Users组。

验证

我们可以检查该政策是否已正确应用。在客户端计算机上,打开提升权限的命令提示符,然后使用命令gpresult / r / SCOPE COMPUTER。在SECURED_COMPUTER组的成员计算机(即WKS002 和 WKS003)上,结果将显示该策略已正常应用。

但是在组外的计算机上,结果将显示该策略已被滤除。

请记住,将GPO应用于计算机组可能有些棘手。如果看到GPO在作为目标组成员的计算机上被滤除,则可能是该计算机尚未意识到它已成为该组的成员。在这种情况下,计算机需要重新启动以刷新其组成员身份。要检查计算机组成员身份,请使用与上述相同的命令,然后向下滚动到底部,您将在其中看到此信息。

这就是将GPO应用于Active Directory中的计算机组的方法。

1620

1620

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?