介绍两个NSE脚本,可以检测CVE漏洞

nmap-vulners:https://github.com/vulnersCom/nmap-vulners

vulscan:https://github.com/scipag/vulscan

nmap-vulners:

切到nmap目录

┌─[✗]─[root@sch01ar]─[~] └──╼ #cd /usr/share/nmap/scripts/

然后下载脚本

┌─[root@sch01ar]─[/usr/share/nmap/scripts] └──╼ #git clone https://github.com/vulnersCom/nmap-vulners.git

检测目标主机

┌─[✗]─[root@sch01ar]─[~] └──╼ #nmap --script=nmap-vulners -sV 192.168.220.154

要加上-sV参数

vulscan:

在nmap目录下

┌─[root@sch01ar]─[/usr/share/nmap/scripts] └──╼ #git clone https://github.com/scipag/vulscan.git

vulscan是利用本地的配置文件来检索CVE漏洞信息

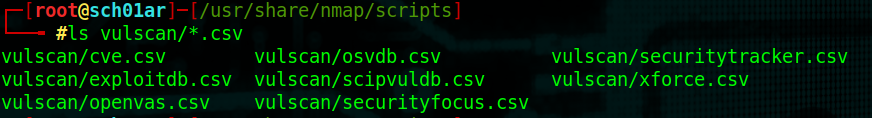

查看本地的配置文件

可以用vulscan/utilities/updater/目录下的updateFiles.sh对配置数据进行更新

┌─[root@sch01ar]─[/usr/share/nmap/scripts] └──╼ #cd vulscan/utilities/updater/ ┌─[root@sch01ar]─[/usr/share/nmap/scripts/vulscan/utilities/updater] └──╼ #chmod +x updateFiles.sh ┌─[root@sch01ar]─[/usr/share/nmap/scripts/vulscan/utilities/updater] └──╼ #./updateFiles.sh

检测目标主机

nmap --script=vulscan -sV 192.168.220.154

要加上-sV参数

vulscan也可以查询指定的数据配置文件

┌─[root@sch01ar]─[~] └──╼ #nmap --script=vulscan --script-args vulscandb=scipvuldb.csv -sV 192.168.220.154

1437

1437

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?