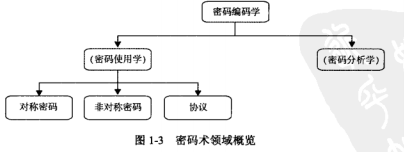

1.1 密码学及本书内容概述

1、cryptology:密码编码学

cryptography:密码使用学

密码使用学:一种为了达到隐藏消息含义目的而使用的密文书写的科学;

密码分析学:某些情况下指一种破译密码体制的技巧。密码分析是确保密码体制安全的唯一方法。

2、密码使用学

(1)对称算法:双方共享一个密钥。并用相同的加密方法和解密方法;

(2)非对称算法/公钥算法:使用公钥和私钥,既可用于传统的数据加密,还可以用在数字签名、密钥建立等;

(3)密码协议:主要针对密码学算法的应用。对称/非对称算法可看作是安全实现Internet通信的基础。密码协议的典型示例是传输层安全(TLS)方案。

(4)哈希函数是除了对称和非对称算法的第三种算法,但哈希函数与对称加密也存在一些相同的属性。

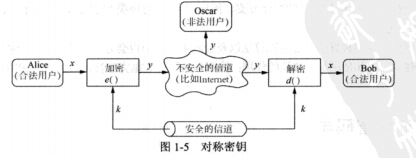

1.2 对称密码学

1.2.1 基础知识

1、对称加密方案也称为对称密钥、秘密密钥、单密钥方案/算法。

x:明文(plaintext、cleartext)

y:密文(ciphertext)

k:密钥

所有可能密钥组成的集合称为密钥空间

2、(1)安全地传输消息的问题最后可以归结为安全地传输和存储密钥问题;

(2)除了考虑保密性问题,还要考虑消息完整性和发件人身份认证。

1.2.2 简单对称加密:替换密码

1、思路

将字母表中的一个字符用另一个字符替换。

2、安全性

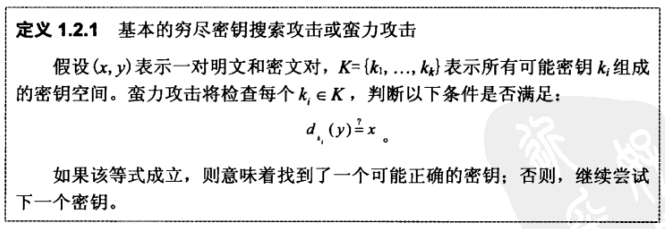

(1)蛮力攻击或穷尽密钥搜索

攻击者通过窃听信道窃听到密文,同时指导一小段明文,如头部文件。攻击者尝试所有可能的密钥解密该明文对应的密文,当解密的明文和实际明文匹配,则找到了正确密钥。(但不正确的密钥会产生误报)

蛮力攻击可行性:理论上总可以破解对称密码,实际上取决于密钥空间的大小。

(2)字母频率攻击

①蛮力攻击:将密码看做黑盒,不分析密码的内部结构。

②密码替换缺点:明文中的统计属性在密文中得到了很好的保留。

③字母频率分析攻击:确定每个密文字母的频率、连续两个三个四个等密文字母出现的频率、根据单词分隔符找到高频短单词。

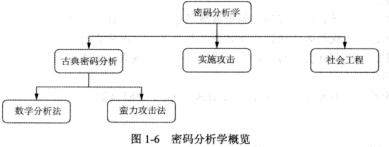

1.3 密码分析

1.3.1 破译密码体制的一般思路

1、经典密码分析:

从密文中恢复明文或密钥

包括:发现加密方法内部结构的分析攻击;将加密算法看做黑盒,测试所有可能密钥的蛮力攻击。

2、实施攻击

旁道分析获得密钥(针对的是攻击者可以物理访问的密码体制,如智能卡)

如:测量 处理私钥的处理器 的功耗、从功耗轨迹中恢复密钥、电磁辐射或算法运行时间。

3、社会工程攻击

通过行贿、勒索、跟踪、诈骗等手段获得密钥。

4、可靠的密码体制

Kerckhoffs原理:即使除密钥外的整个系统的一切都是公开的,这个密码体制也必须是安全的。尤其是即使攻击者知道系统的加密算法和解密算法,此系统也必须是安全的。

1.3.2 合适的密钥长度

1、只有在蛮力攻击是已知的最好的攻击方法时,才考虑讨论对称加密算法中密钥长度的问题(如果密钥分析很容易成功,再大的密钥空间也无济于事);

2、对称和非对称要求的密钥长度完全不同。80位的对称密钥和1024位的RSA密钥的安全性相当。

1.4 模运算与多种古典密码

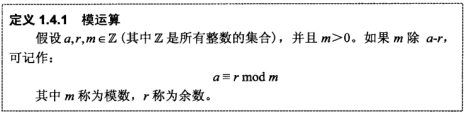

1.4.1 模运算

1、意义

几乎所有的加密算法都基于有限个元素的运算。而习惯的绝大多数数集都是无穷的。模运算能够将无穷元素的数集转换为有限元素。

2、模运算

(1)余数的计算

a=q*m+r,a≡r mod m (r∈(0,1,2,…,m-1))

(2)余数不唯一(等价类)

余数r加减k个模m,得到的整数仍未余数。这些余数的集合构成一个等价类。

(3)等价类中成员的行为等价

对于给定模数m,等价类中任何一个元素用于计算的结果都是一样的,因此可以选择等价类中最易于计算的一个元素。

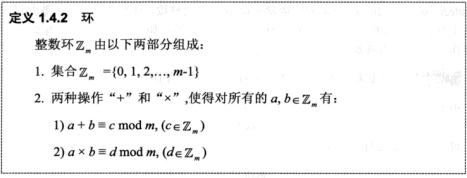

1.4.2 整数环

1、环的定义

2、重点特性

(1)加法和乘法都符合结合律;

(2)加法存在中性元素0,使环中元素a:a+0≡a mod m;

(3)加法逆元始终存在:环中元素a存在负元素-a:a+(-a)≡0 mod m;

(4)乘法存在中性元素1,使环中元素a:a1≡a mod m;

(5)不是所有元素都存在乘法逆元。乘法逆元a-1 :aa-1≡1 mod m。如果a的乘法逆元存在,则可以除以这个元素。

(6)判断元素a的乘法逆元是否存在:

当且仅当 gcd(a,m)=1(即:a与m互质),元素a存在乘法逆元。

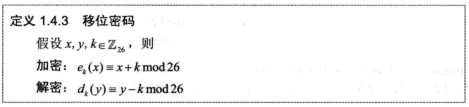

1.4.3 移位密码(凯撒密码)

1、定义

2、攻击

(1)蛮力攻击:对于字母表,只有26种密钥;

(2)字母频率分析方法:也可以。

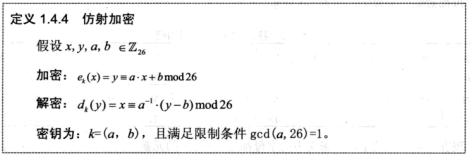

1.4.4 仿射密码

1、定义

2、攻击

(1)蛮力攻击:对于字母表,a需要有逆元,及与26互质,有12种;b有26种,密钥共有12*26=312种;

(2)字母频率分析方法:也可以。

621

621

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?