0x0 前言

昨天看了一下backdoorctf2013 的bin500。一道vb题, vb不是很熟,大概就是一些关键的函数之类的。废话不多说了, 直接分析吧。对了题目的地址

0x1 Start

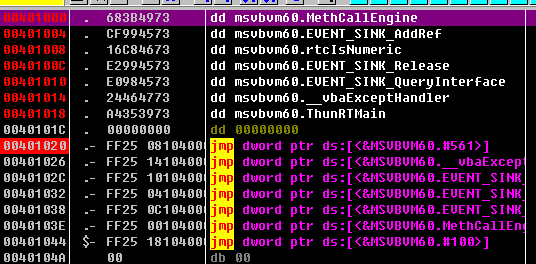

直接把bin丢 进IDA ,然后ida上全是hex ,看不懂,记得以前分析过的vb好像不是这样的,那么一定是做了相应的保护,或者本人太挫疏忽了什么。

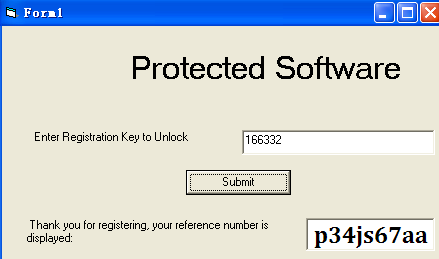

不能静态分析那就只能动态了, 这货只能在我的xp虚拟机了跑, 首选od(重新换了52破解的新版OD,然而并没有把插件一一起配置好), 然后下了各种断点都没有断然后下来, 而且期间可能因为检测到我的断点自杀了好几次。。。,这些都是程序反调试造成的。于是重新配一下OD的插件, 分分钟把所有字符串比较的vb函数全部bp了一遍, 最后OD终于停在了rtcIsNumeric函数上,并且这个时候能看到我们的输入。。。希望来了。对了,还要上图先。

0x2 crack

其实这段没什么好说的, 就是一直跟,f8,f7

本文介绍了作者在backdoorctf2013比赛中分析一道VB题目bin500的过程。通过动态分析,使用OD调试器在遇到反调试手段后,成功定位到关键函数rtcIsNumeric,并发现程序在比较数字。最终通过转换数字得到了flag,flag是以图片形式存在,通过binwalk和foremost工具提取。文章强调了动态分析和VB反编译软件的重要性。

本文介绍了作者在backdoorctf2013比赛中分析一道VB题目bin500的过程。通过动态分析,使用OD调试器在遇到反调试手段后,成功定位到关键函数rtcIsNumeric,并发现程序在比较数字。最终通过转换数字得到了flag,flag是以图片形式存在,通过binwalk和foremost工具提取。文章强调了动态分析和VB反编译软件的重要性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5621

5621

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?