暴力破解”是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。 其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。 为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。

理论上来说,大多数系统都是可以被暴力破解的,只要攻击者有足够强大的计算能力和时间,所以断定一个系统是否存在暴力破解漏洞,其条件也不是绝对的。 我们说一个web应用系统存在暴力破解漏洞,一般是指该web应用系统没有采用或者采用了比较弱的认证安全策略,导致其被暴力破解的“可能性”变的比较高。 这里的认证安全策略, 包括:

1.是否要求用户设置复杂的密码;

2.是否每次认证都使用安全的验证码(想想你买火车票时输的验证码~)或者手机otp;

3.是否对尝试登录的行为进行判断和限制(如:连续5次错误登录,进行账号锁定或IP地址锁定等);

4.是否采用了双因素认证等等

从来没有哪个时代的黑客像今天一样热衷于猜解密码 ---奥斯特洛夫斯基

形象化解释

连续性尝试+良好的字典+自动化工具

相对较为重要的一步:一个有效的字典,可以选择常用的账号密码作为字典的一部分,一般管理员的账号密码可能为admin adminstraty root等等,若要爆破用户的信息,可以将他本人的手机号生日等等作为爆破的信息,这样爆破成功概率可能会更高。此外也可选择脱库后的账号密码作为字典(用一个以前的已知的账号密码库来爆破现在的用户信息。

例如2011年底,国内最大程序员网站CSDN被曝600多万用户的数据库信息被黑客窃取,随后又传出天涯4000万用户密码泄露,以及人人网、开心网等知名网站均用明文保存密码的消息,恐慌情绪如多米诺骨牌般迅速传导,“改密码了吗?”一时成为人们的口头禅……有人把2011年视作互联网的“资料泄露年”,被称为“中国互联网历史上最大泄密事件”的CSDN用户数据泄露事件可谓其中最重的一块砝码。虽然许多消息最终被证明是谣传,但此次“泄密门”中暴露出的问题,以及它如何从一个网站的危机演变成“密码危机”的过程,值得深思。

所以通过以上信息,可见一个良好的字典的重要性。

那么该怎么判断该网站是否能通过暴力破解呢?

1.是否设置了复杂的密码要求

2.是否有较为安全的验证码

3.是否尝试登陆的行为进行判断和验证(例如一分钟内只能输入5次密码等等)

4.是否有双因素登陆认证等等

接下来,我将简单的介绍一下pikachu的通关技巧

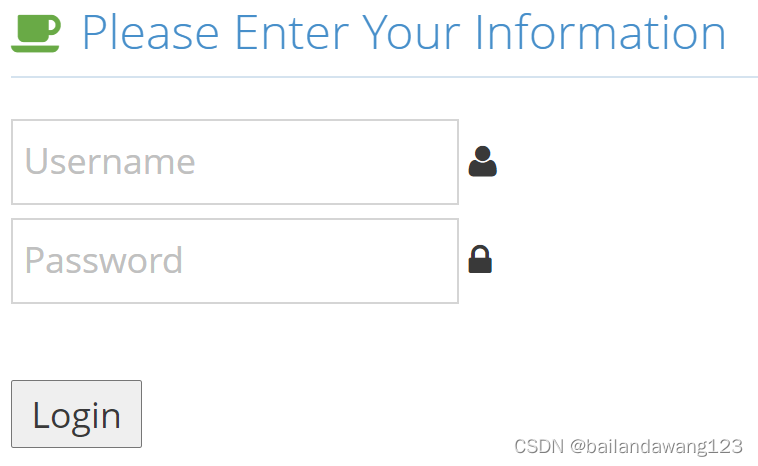

第一关,无脑暴力破解

在此页面随便输入一个账号密码,会显示账号密码错误,然后直接抓包爆破,发现会有一个长度跟其他爆破结果的长度不一样,这个独一无二的长度就是正确的账号密码(这关很简单)

第二关 验证码绕过(on server)

本关相对于上一关多了一个验证码进行验证,我们尝试后发现当我们随便输入一个账号密码时,都会进行一次验证,验证完成后,验证码会随之而改变。但我们通过多次尝试后也会发现一个规律,当我们使用burp suite抓包时,会发现当我们第一次抓包验证码输入正确时,接下来的每一次爆破都会显示用户名后密码错误(也就能说明验证码是正确的),验证码没有过期,我们可以无限使用这个验证码,接下来还是跟第一关一样无脑抓包暴力破解。

第三关 验证码绕过(on client)

本关也有验证码,不过相对于上一关的验证码来说,本关的验证码是在前端进行验证的(一般前端的验证措施都会有风险)当我们尝试登陆的过程中,发现当我们账号密码输验证码都输入错误的时候会显示验证码输入错误,当我们验证码输入正确的时候会显示账号或密码错误。此时我们观察到已经抓了一个包,这个包不需要在后台验证你的验证码是否正确,直接使用,跟第一关一样,直接无脑爆破。

第四关 token防爆破

为了防止这种无脑爆破的现象,这一关会有一个隐藏的token,当我们输入账号密码后,会先验证这个token是否正确后才能进行验证账号密码,但不过我么可以通过前端直接看到,容易被获取,因此也就失去了防暴力破解的意义。只需要将它输出到前端的值写入字典中,并发数设置为1,每次获取一个token就进行一次尝试。先随意输入账号密码,然后在Proxy的HTTP history中找到POST请求,将其发送到Intruder中。观察长度,得到正确结果。

928

928

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?