XSS漏洞原理

XSS(跨站脚本攻击)是一种网络安全攻击,攻击者通过在网页中注入恶意脚本,使得受害者在访问网页时执行这些恶意脚本,进而达到窃取敏感信息、篡改页面内容等目的。当受害者访问含有恶意脚本的网页时,浏览器会解析并执行这些脚本。由于浏览器无法区分这些脚本是否为恶意,因此会按照正常的代码执行。

图解:

XSS漏洞类型

反射型

攻击者构造恶意URL,将恶意脚本注入到URL参数中,当用户点击这个URL时,恶意脚本会被执行。

例子

(以dvwa靶场中的low难度反射型xss作为例子)

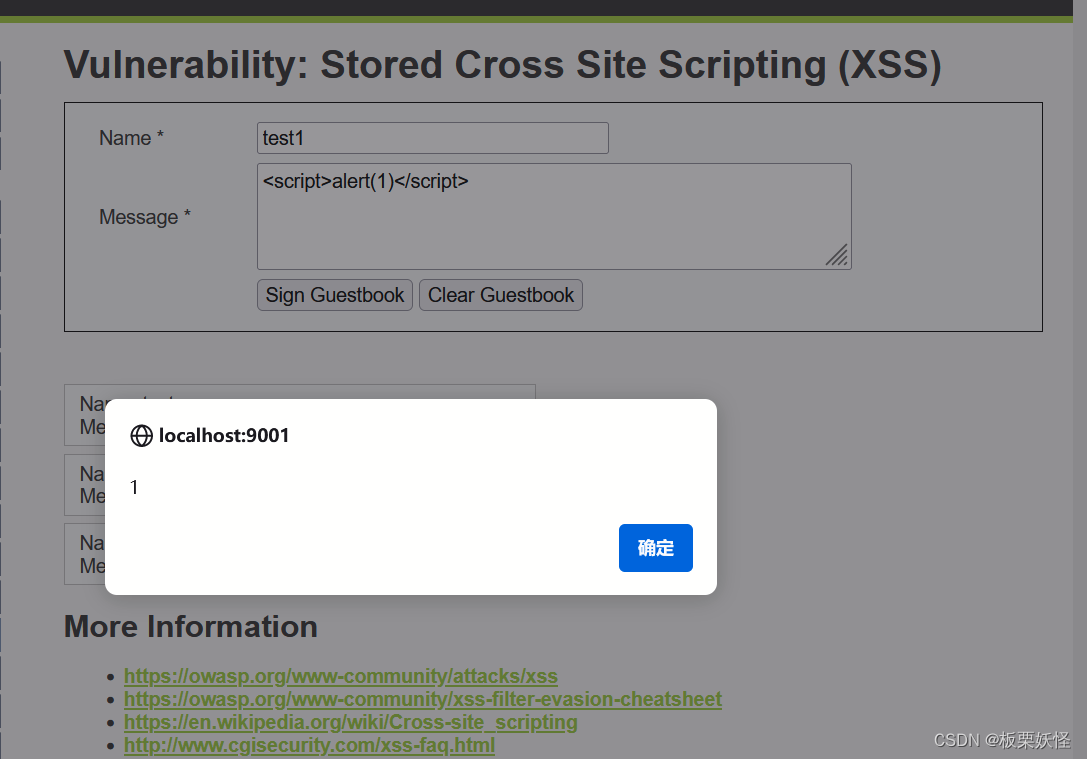

存储型

攻击者在目标网站的数据库中存储恶意脚本,当其他用户访问受影响的页面时,恶意脚本会被执行。

例子

(以dvwa靶场中的low难度存储型xss作为例子)

每当你刷新一次页面前面植入的恶意代码都会执行一次

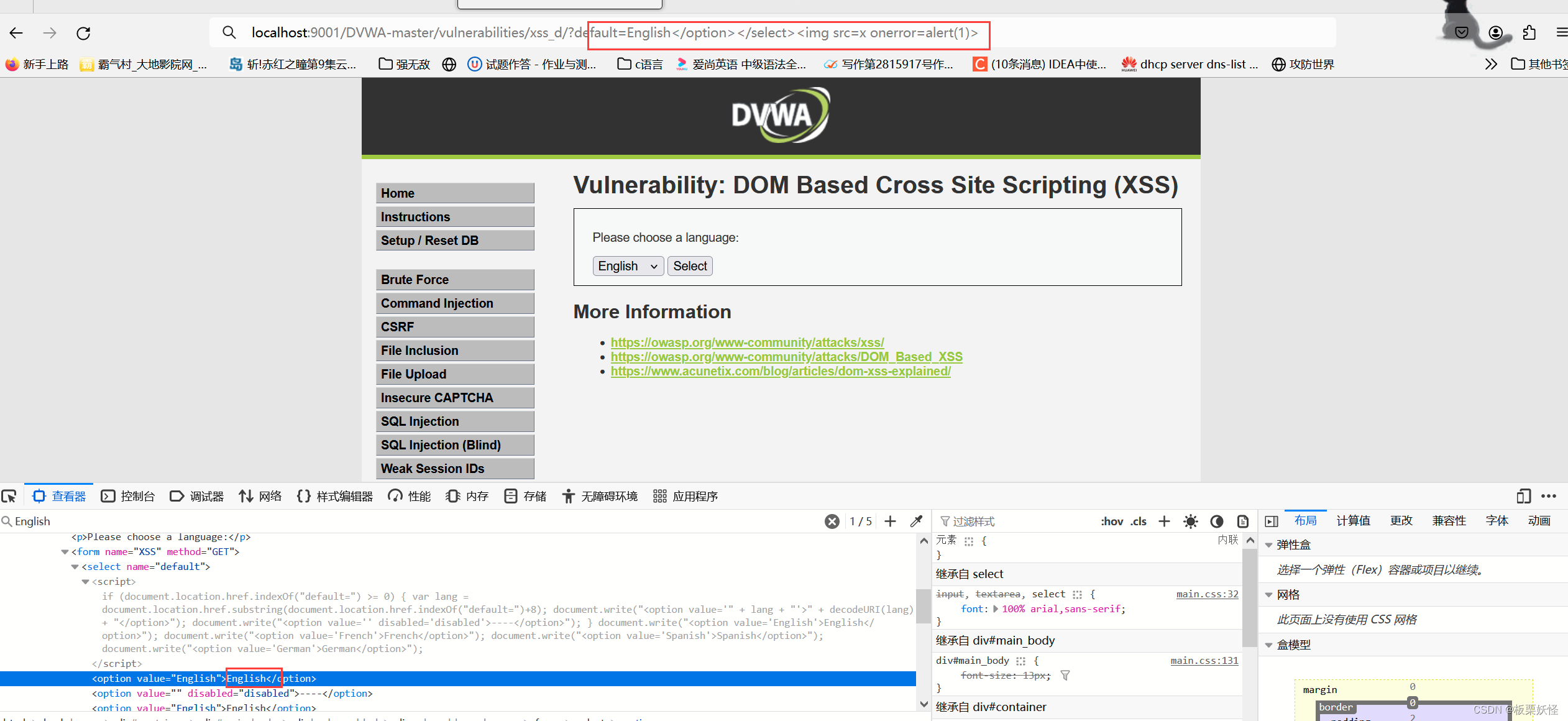

DOM型

攻击者通过修改页面的DOM结构来触发XSS漏洞,常见的攻击方式包括修改URL参数、修改表单数据等。

例子

(实验环境DVWA 中级难度DOM型XSS)

首先在url输入一个字符串查看字符串提交到了那里,发现在如下图所示位置

闭合标签,同时由于DVMA靶场中过滤了script这个标签,所以使用img中onerror属性,这个属性的意思是当图片链接出现问题后执行

成功

不嫌弃的点点关注,点点赞 ଘ(੭ˊᵕˋ)੭* ੈ✩‧₊˚

431

431

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?