黑客攻击一般过程

-

隐藏自己

-

预攻击探测

收集信息,如OS类型,提供的服务端口

-

采取攻击行为

破解口令文件,或利用缓存溢出漏洞

-

获得攻击目标的控制权

寻找网络中其它主机的信息和漏洞

-

继续渗透网络,直至获取机密数据

-

消灭踪迹

隐藏自己

-

从已经取得控制权的主机上通过telnet或 ssh 跳跃

-

从 windows 主机上通过 wingates等服务进行跳跃

-

利用配置不当的代理服务器进行跳跃

-

先通过拨号找寻并连入某台主机,然后通过这台主机

预攻击探测

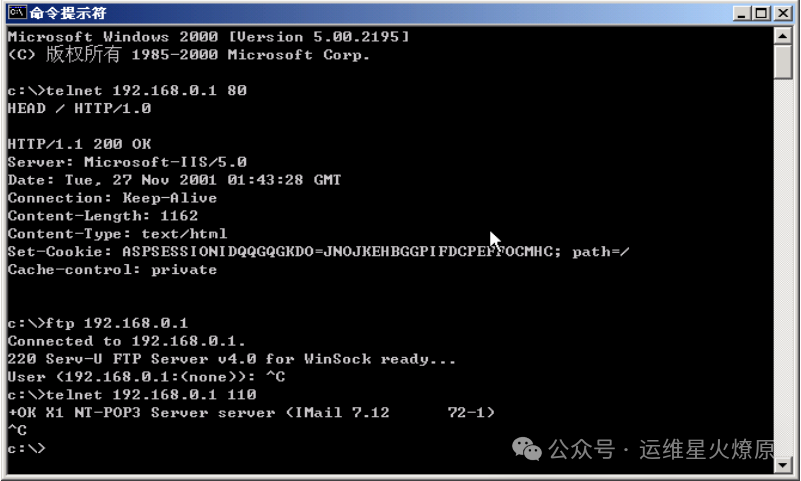

相关网络命令

如:ipconfig、netstate、tracert等

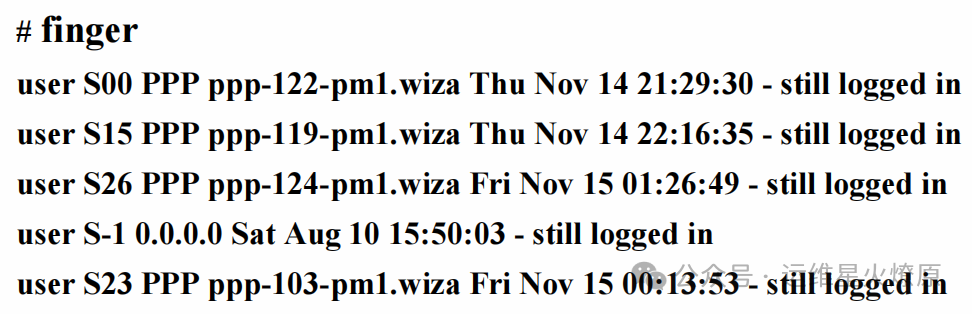

手工获取Banner

网络信息收集方式

-

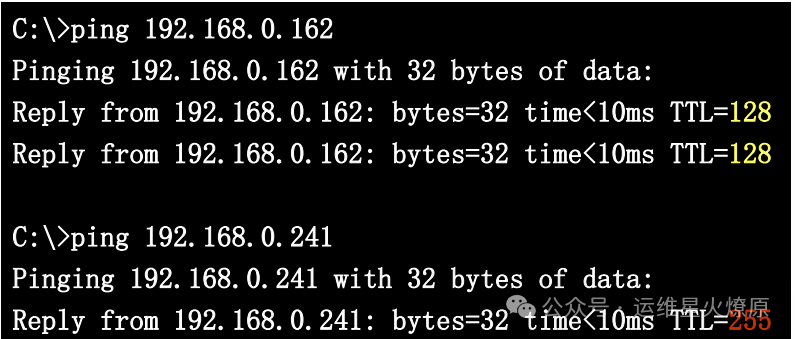

Ping Sweep

-

Dns Sweep

-

Snmp Sweep

-

Tracert

-

Nslookup(zone transfer)

-

浏览器

-

NETCRAFT\WHOIS

-

rusers和finger

网络漏洞扫描

-

NMAP

-

NESSUS

-

NIKTO

-

X-SCAN

-

RETINA

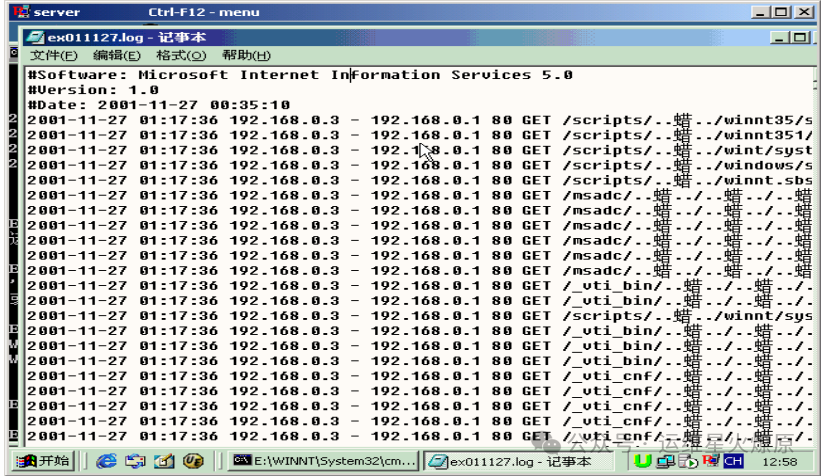

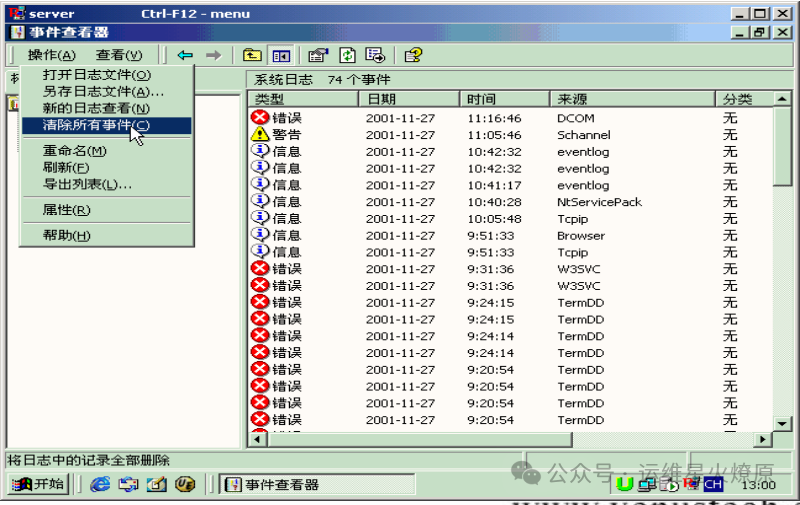

消灭踪迹

-

删除添加的贴

-

删除/修改日志

-

删除临时使用文件

消灭踪迹

删除临时账号:msgid。

C:\>net user msgid /del

消灭踪迹

删除或修改日志

删除临时上传文件

C:\>del WHOAMI.EXE

清除系统事件

消灭踪迹

Windeows日志

-

应用程序日志

-

安全日志

-

系统日志

-

计划任务日志

-

IIS等应用日志

UNIX系统日志

| 日志文件 | 目标 |

| /etc/rc.log/etc/rc | 运行记录 用读取文本文件的方法 |

| /var/adm/syslog/syslog.log | 一般系统日志 注意提示信息及对应的 |

| /var/adm/sw/*.log | 软件安装日志 日期,分析发生的相关问题 |

| /var/adm/wtmp | 用户登录信息 用last命令查看 |

| /var/adm/btmp | 用户登录失败信息 用lastb命令查看 |

| /var/sam/log/samlog | SAM日志 |

| /var/spool/mqueue/syslog | sendmail日志 |

| /etc/shutdownlog | 关机(shutdown)信息 |

| /usr/adm/diag/LOGxxx | 用工具查看 |

| /var/adm/nettl.LOG* | 网络日志 |

| /var/adm/crash core | dump文件 |

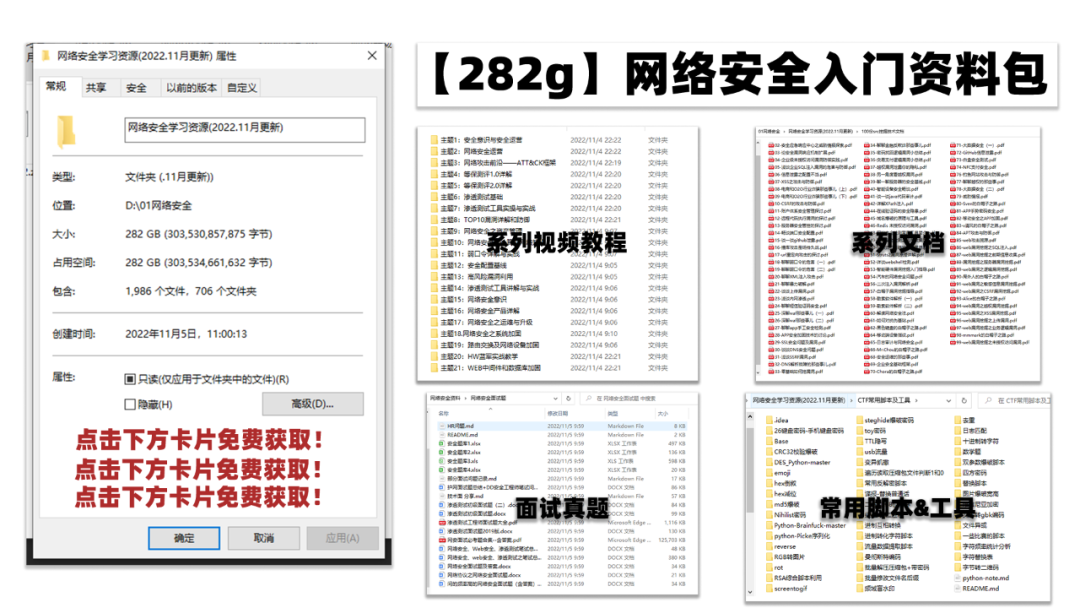

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

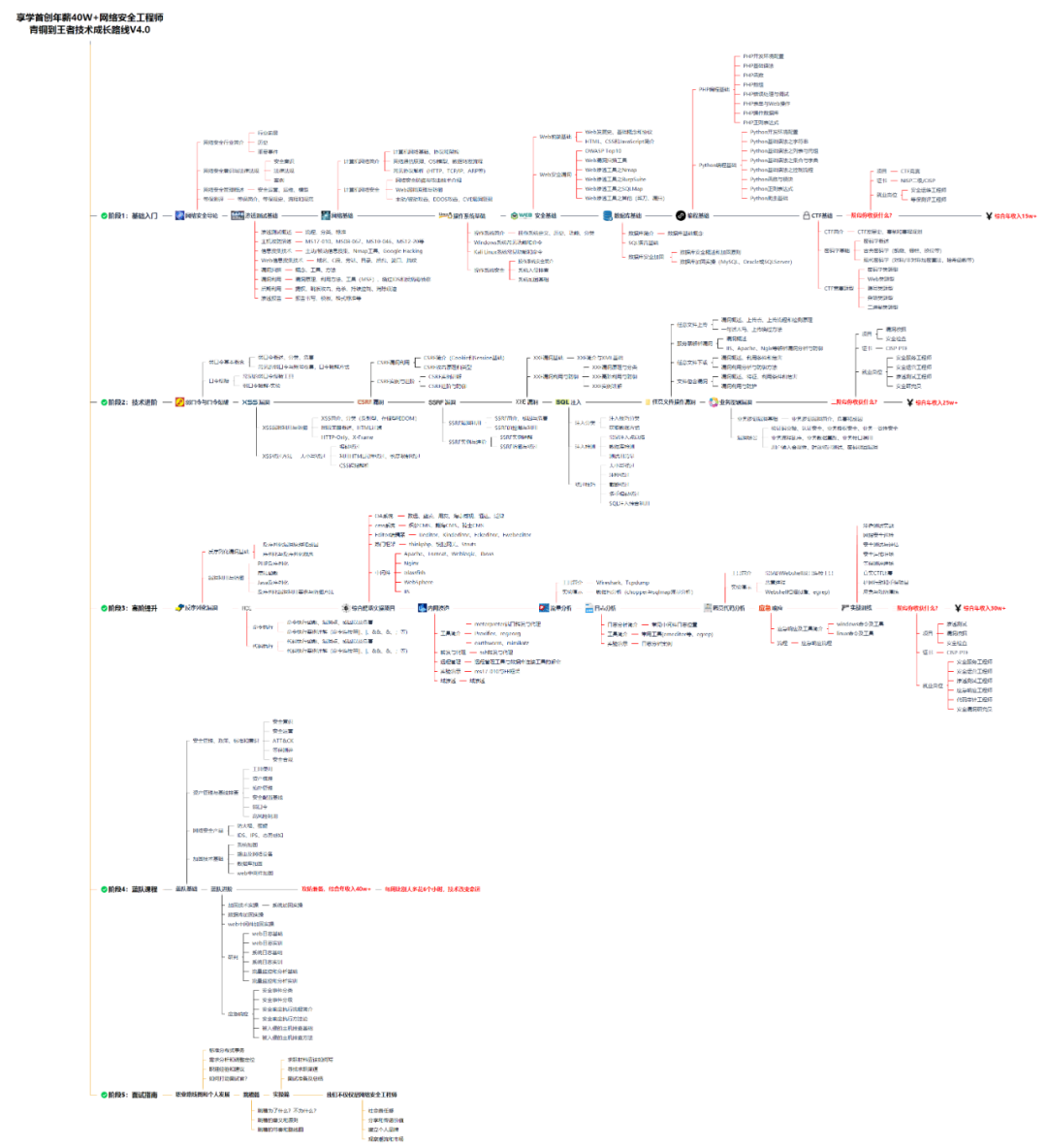

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

同时每个成长路线对应的板块都有配套的视频提供:

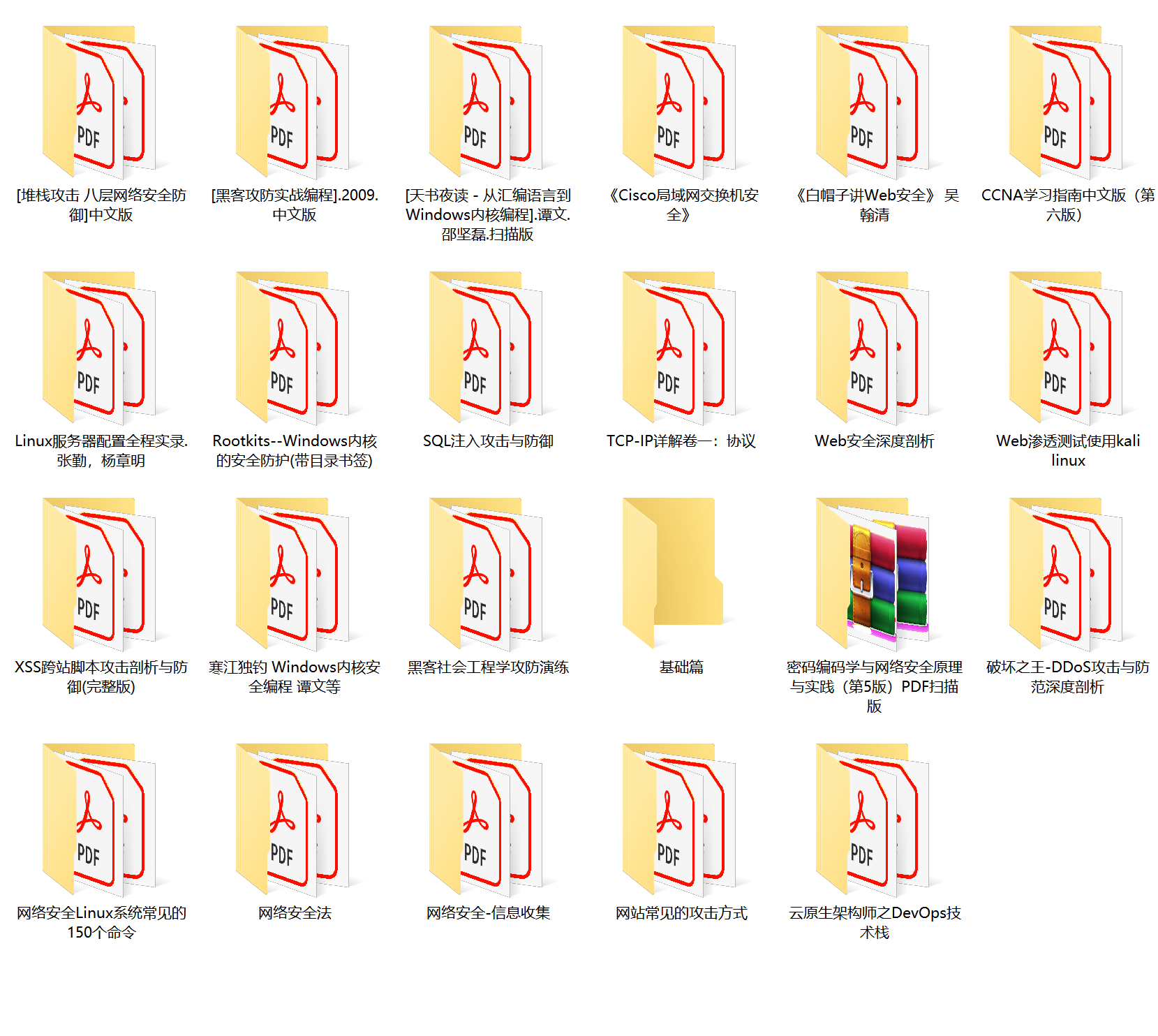

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

面试刷题

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

3113

3113

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?